0x00 背景

同学遇到的一个QQ空间的盗hao的链接,说让帮忙抓包分析下:

原理:

实际上是酷狗的网页存在存储型XSS漏洞,且被用来做钓鱼攻击了。

0x01 攻击流程

下面通过复现流程来看看我们的账号是怎么被盗的吧。

0.好友发过来的链接/或者qq空间转发的链接 由于是酷狗的域名QQ上显示是酷我的分享:

原始链接为:https://kuwosing.kuwo.cn/ksingnew/match/matchworks.htm?wid=28467226&rid=6879846&YAcXebqkLW(正常kuwo.com的域名)

1.但是在浏览器中打开上面酷我k歌的链接:跳转到了假冒的qq空间的钓鱼网址。

2.在钓鱼网址随便输入一个qq号码:

抓包看到输入的QQ账号密码已经被钓鱼网站拿到了(知道自己密码怎么被盗了吧~)

3.最后弹窗提示密码不正确,然后跳转到一个正真的qq空间界面(qq.com):

其实这个盗hao手段的关键就是利用酷狗网站的xss漏洞,跳转到攻击者的钓鱼界面。诱导用户输入账号密码。

0x03分析网络流程

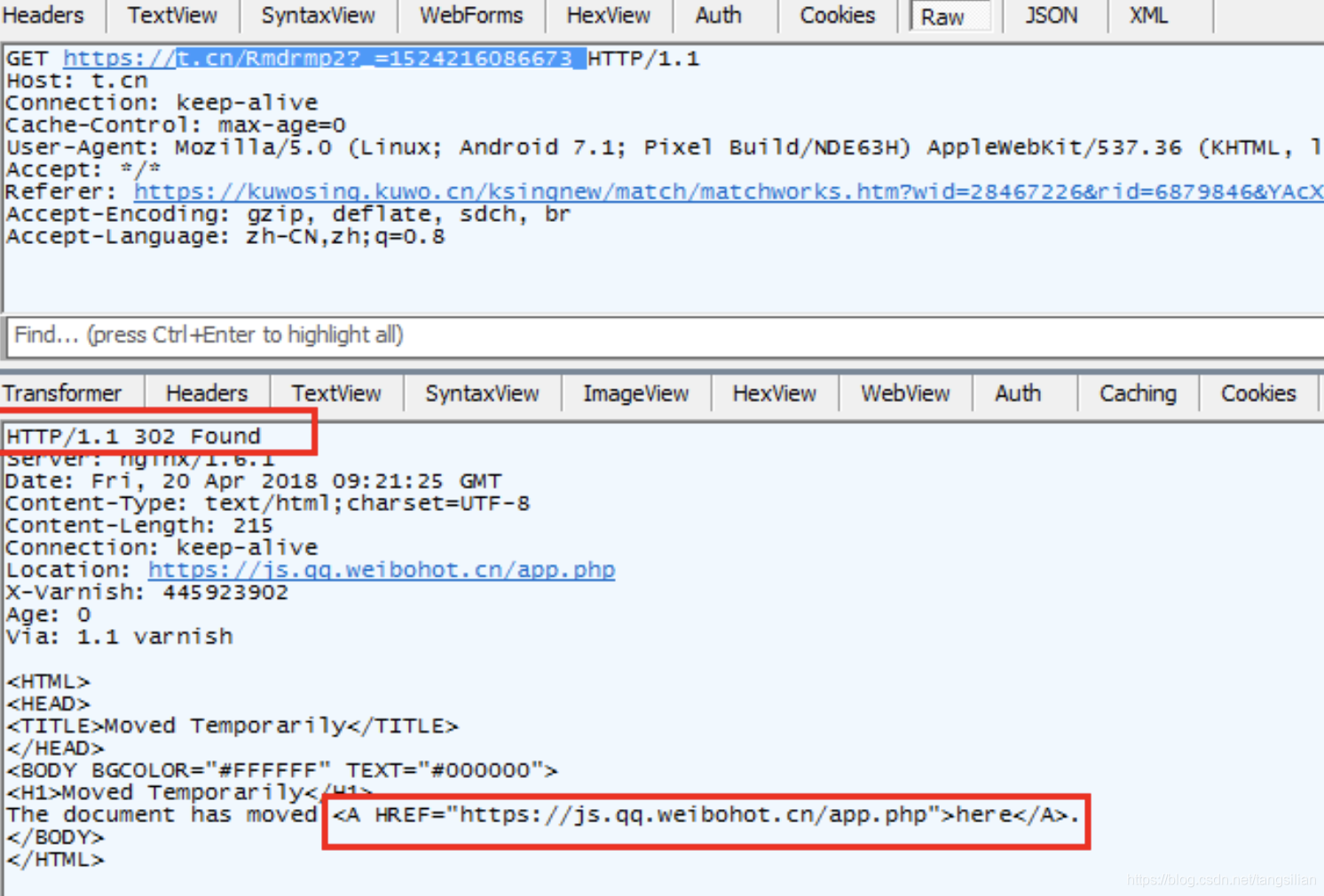

流程看fiddler里抓的包:

1.先是酷狗 kuwosing.kuwo.cn这几个请求

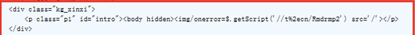

这里明显在返回的html数据里 看到一个xss攻击方式 οnerrοr=

onerror 事件会在文档或图像加载过程中发生错误时被触发。

在装载文档或图像的过程中如果发生了错误,就会调用该事件句柄。

参考: http://www.w3school.com.cn/jsref/event_onerror.asp

2.通过onerror 执行js 访问短链接 t.cn/Rmdrmp2

而这个短连接通过返回302 重定向到 钓鱼的qq空间页面 https://js.qq.weibohot.cn/app.php 通过这两层跳转,我们从好友分享的酷狗音乐跳转到了假冒钓鱼的qq空间界面

3.我们来看这个钓鱼页面做了啥

我们随便输入的QQ账号密码被明文post上传到 save.php这个页面,服务端返回1正确收到内容

4.最后钓鱼页面获取用户密码后,跳转到真正的qq空间。

所以我们看到整个盗号过程就是这样,攻击者通过qq消息发来的酷狗分享界面,然后点开是qq空间(由于是酷狗分享的一般都会失去警惕)。我们在钓鱼的qq空间界面输入自己的qq账号,显示密码错误后,跳转到真正的 qq空间界面。

0x04 技术分析总结:

那个onerroe出现的地方是评论插图片的地方,优于酷我审核估计不严。导致攻击者可以通过先用浏览器尝试插一个正常的图片,然后burpsuit拦截请求把他改成个脚本,如果一旦审核不严的话就会被传上去,该JS代码就会存储在服务端。导致每个访问这个页面的人都会调用该js代码。

这是标准的存储型xss被恶意利用作为钓鱼的案列(漏洞已提交给补天)

最后总结:

经常看到同学被盗号后,转发类似的链接 。今天总算完整分析了一次,原来一个链接就是一个洞啊0.0

1470

1470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?