1.Linux准备环境

- openssl

使用openssl version查看openssl版本,如果没有安转openssl,可以执行 yum install openssl 安装

- nginx

我们使用nginx来进行https的双向认证,首先我们需要安装nginx并附带SSL 模块

详细的安装过程可以查看 Linux安装nginx ssl

2.证书扩展名

在开发和测试阶段,使用的是自签的证书。在找自签CA证书操作流程的时候,会有很多的文件扩展名,如pem,der,csr.cer.crt.p12,pfx,jks等,刚开始接触的话很容易混淆,因此先来看下证书的扩展名。

- DER: .DER = DER扩展用于二进制DER编码证书。这些文件也可能承载CER或CRT扩展。

- PEM:使⽤Base64 ASCII进⾏编码的纯⽂本格式,是以“ - BEGIN …”前缀的ASCII(Base64)数据。

- KEY:.KEY 扩展名用于公钥和私钥,常见使用于私钥。也可以被编码为二进制DER或ASCII PEM。

- CSR:证书签名请求。CSR文件是申请SSL证书时所需要的一个数据文件。

- CRT:CRT扩展用于证书。 证书可以被编码为二进制DER或ASCII PEM。 CER和CRT扩展几乎是同义词。 最常见的于Unix 或类Unix系统。通俗来讲,.CRT文件常在Linux系统使用,包含公钥和主体信息。

- CER:.CRT的替代形式,您可以在微软系统环境下将.CRT转换为.CER(.both DER编码的.CER,或base64 [PEM]编码的.cer)。通俗来讲,就是.CER扩展文件是DER编码,并且.CER文件常在Windows系统使用。

- P12:P12证书全称是PKCS#12。是一种交换数字证书的加密标准,用来描述个人身份信息。p12证书包含了私钥、公钥并且有口令保护,在证书泄露后还有最后一道保障——证书口令,不知道正确的证书口令无法提取秘钥(文件的扩展名能够为pfx或p12)

- PFX:PFX也是由PKCS#12标准定义,包含了公钥和私钥的二进制格式的证书形式,以pfx做为证书文件后缀名(文件的扩展名能够为pfx或p12)

- JKS:JKS是JAVA的keytools证书工具支持的证书私钥格式

3.自签CA证书

3.1 生成根证书

生成根证书私钥

openssl genrsa -out ca.key 2048

可以将ca.key转为pem文件

openssl rsa -in ca.key -out ca-key.pem

再查看一下ca-key.pem文件,内容和ca.key是相同的

生成根证书

openssl req -new -x509 -days 36500 -key ca.key -out ca.crt

-days设置证书有效时间,这里我们设置100年

生成证书时要输入一些个体信息,证书生成后,可以查看ca.crt的内容

也可以将ca.crt转为pem文件

openssl x509 -in ca.crt -out ca-crt.pem

再查看一下ca-crt.pem文件,内容和ca.crt是相同的

编码类型转换

PEM编码转为DER编码

openssl x509 -in ca-crt.pem -outform der -out ca-crt.der

DER转为PEM

openssl x509 -in ca-crt.der -inform der -outform pem -out ca-crt.pem

(提示:要转换KEY文件也类似)

der二进制编码的文件不能直接查看,可以使用命令查看.der文件

openssl x509 -in ca-crt.der -inform der -text -noout

3.2 生成服务端证书

为了便于理解和操作,这里统一使用pem编码,并统一生成pem格式扩展文件

生成服务端私钥

生成pem扩展名的私钥

2048表示生成的私钥为2048位,一般使用2048位相对比较安全

openssl genrsa -out server-key.pem 2048

将.pem扩展名私钥转为.key

openssl rsa -in server-key.pem -out server.key

再查看server.key 和server.pem 私钥内容是相同的

生成服务端证书签名请求文件

注意这⾥的common name必须是需要访问的域名,其他的内容可以和根证书填写的⼀样

openssl req -new -key server-key.pem -out server-csr.pem

可以将server-csr.pem转为.csr扩展名,或直接修改扩展名 .pem为.csr

openssl req -in server-csr.pem -out server.csr

根据签发请求⽣成服务端证书

openssl x509 -req -sha256 -in server-csr.pem -CA ca.crt -CAkey ca.key -CAcreateserial -days 36500 -out server-crt.pem

可以将server-crt.pem转为.crt扩展名

openssl x509 -outform pem -in server-crt.pem -out server.crt

生成服务端pfx或p12证书

openssl pkcs12 -export -in server.crt -inkey server.key -out server.pfx

注:在将.pem扩展文件转为key,csr,crt文件的时候,先查看文件内容

包含 -----BEGIN RSA PRIVETE KEY ----- 的内容可以导出转换.key扩展名的文件

包含 -----BEGIN CERTIFICATE REQUEST ----- 的内容可以导出转换.csr扩展名的文件

包含 -----BEGIN CERTIFICATE ----- 的内容可以导出转换.crt扩展名的文件

3.3 生成客户端证书

客户端证书⽣成步骤和服务端基本⼀样,需要注意的就是在⽣成签发请求的时候填写的信息中,comm name也要是访问的域名。

生成客户端私钥

openssl genrsa -out client.key 2048

生成客户端证书签名请求文件

openssl req -new -key client.key -out client.csr

根据签发请求和⽣成客户端证书

openssl x509 -req -sha256 -in client.csr -CA ca.crt -CAkey ca.key -CAcreateserial -days 36500 -out client.crt

生成客户端pfx或p12证书

openssl pkcs12 -export -in client.crt -inkey client.key -out client.p12

3.4 生成证书链

证书链,一般是服务端证书在上,中间签发证书或者根证书在下

cp server.crt server-two.crt

cat ca.crt >> server-two.crt

4.开启https,并校验客户端(双向认证)

4.1配置nginx,开启https

- 开启https请求

进入nginx目录,编辑nginx.conf

找到HTTPS server

ssl_certificate 服务端crt证书路径

ssl_certificatie_key 服务端私钥路径

配置完以后 启动或者容器一下nginx

在浏览器访问是成功的,因为我们是自签证书,因此显示不安全

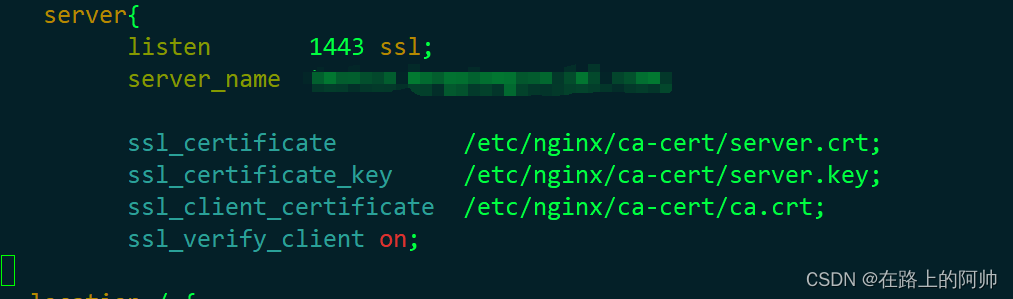

4.2开启客户端认证

继续编辑nginx.conf

ssl_client_certificate 指定客户端认证时使⽤的根证书路径,⽤来验证客户端证书的正确性,我们使用的自签ca证书签发的客户端证书,因此使用ca.crt

ssl_verify_client on 为开启客户端校验

配置完成后重启

为了方便测试。我们直接使用curl 命令进行测试

curl https://ip -k -v

ip为访问的具体ip地址

-k编码忽略服务端证书的校验,因为我们这里服务端证书也是自签的,所以要加上-k

不加-k,会有异常提示

-v为显示具体的信息,也可以不加

使用上述命令访问后出现400报错

提示需要携带客户端的证书,说明我们配置的客户端认证已经生效了

curl --cert client.crt --key client.key https://ip -k

可以看到携带证书后访问是成功的,说明客户端已经认证成功了,因此https双向认证完成了

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?