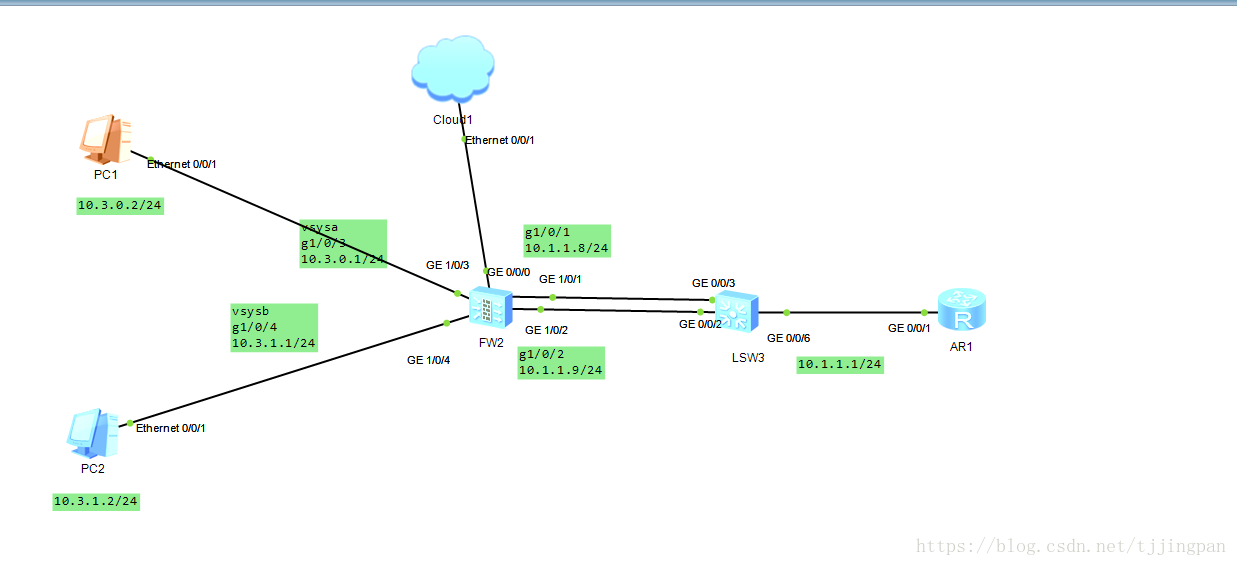

组网需求

如图所示,某大型企业园区的区域A中,部署了一台FW作为网关。根据权限不同,区域A内网络划分为研发部门和非研发部门,且这两个部门的网络访问权限不同,具体需求如下:

- 研发部门只有部分员工可以访问Internet,非研发部门的全部员工都可以访问Internet。

- 研发部门和非研发部门之间相互隔离,不能互访。

- 研发部门和非研发部门的业务量差不多,所以为它们分配相同的虚拟系统资源。

数据规划

| 项目 | 数据 | 说明 |

|---|---|---|

| vsysa |

| - |

| vsysb |

| - |

| 资源类 |

|

配置思路

- 根系统管理员分别创建虚拟系统vsysa、vsysb并为每个虚拟系统分配资源。

- 根系统管理员为虚拟系统vsysa配置IP地址、路由和安全策略和NAT策略。

- 根系统管理员为虚拟系统vsysb配置IP地址、路由和安全策略和NAT策略。

操作步骤

- 根系统管理员分别创建虚拟系统vsysa和vsysb,并为其分配资源。

# 使用根系统管理员账号登录FW。

# 开启虚拟系统功能。

<FW>system-view

[FW]vsys enable

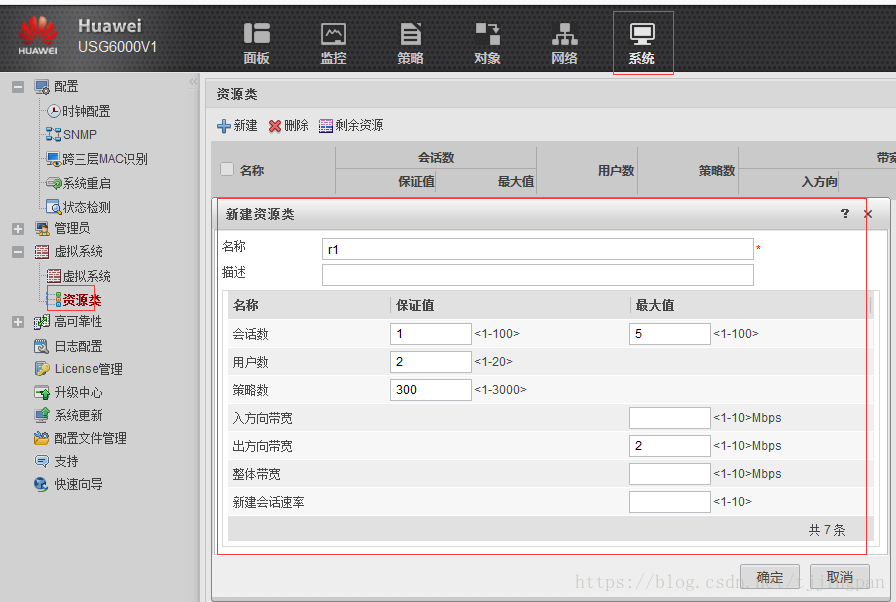

# 配置资源类。

[FW] resource-class r1

[FW-resource-class-r1] resource-item-limit session reserved-number 1 maximum 10

[FW-resource-class-r1] resource-item-limit policy reserved-number 300

[FW-resource-class-r1] resource-item-limit user reserved-number 2

[FW-resource-class-r1] resource-item-limit bandwidth 2 outbound

[FW-resource-class-r1] quit

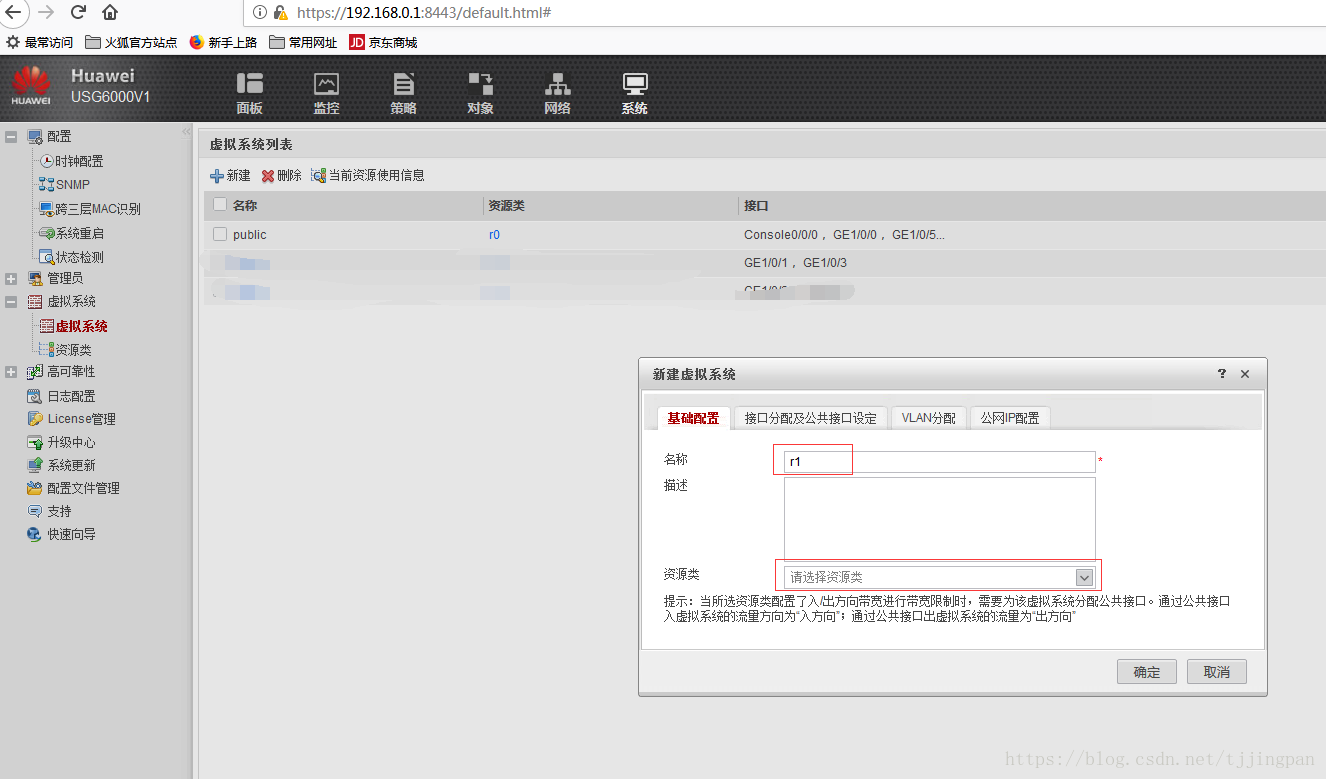

# 创建虚拟系统并分配资源。

[FW] vsys name vsysa

[FW-vsys-vsysa] assign resource-class r1

[FW-vsys-vsysa] assign interface GigabitEthernet 1/0/1

[FW-vsys-vsysa] assign interface GigabitEthernet 1/0/3

[FW-vsys-vsysa] quit

[FW] vsys name vsysb

[FW-vsys-vsysb] assign resource-class r1

[FW-vsys-vsysb] assign interface GigabitEthernet 1/0/2

[FW-vsys-vsysb] assign interface GigabitEthernet 1/0/4

[FW-vsys-vsysb] quit

# 配置公共接口。

[FW] interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1] set public-interface

[FW-GigabitEthernet1/0/1] quit

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] set public-interface

[FW-GigabitEthernet1/0/2] quit

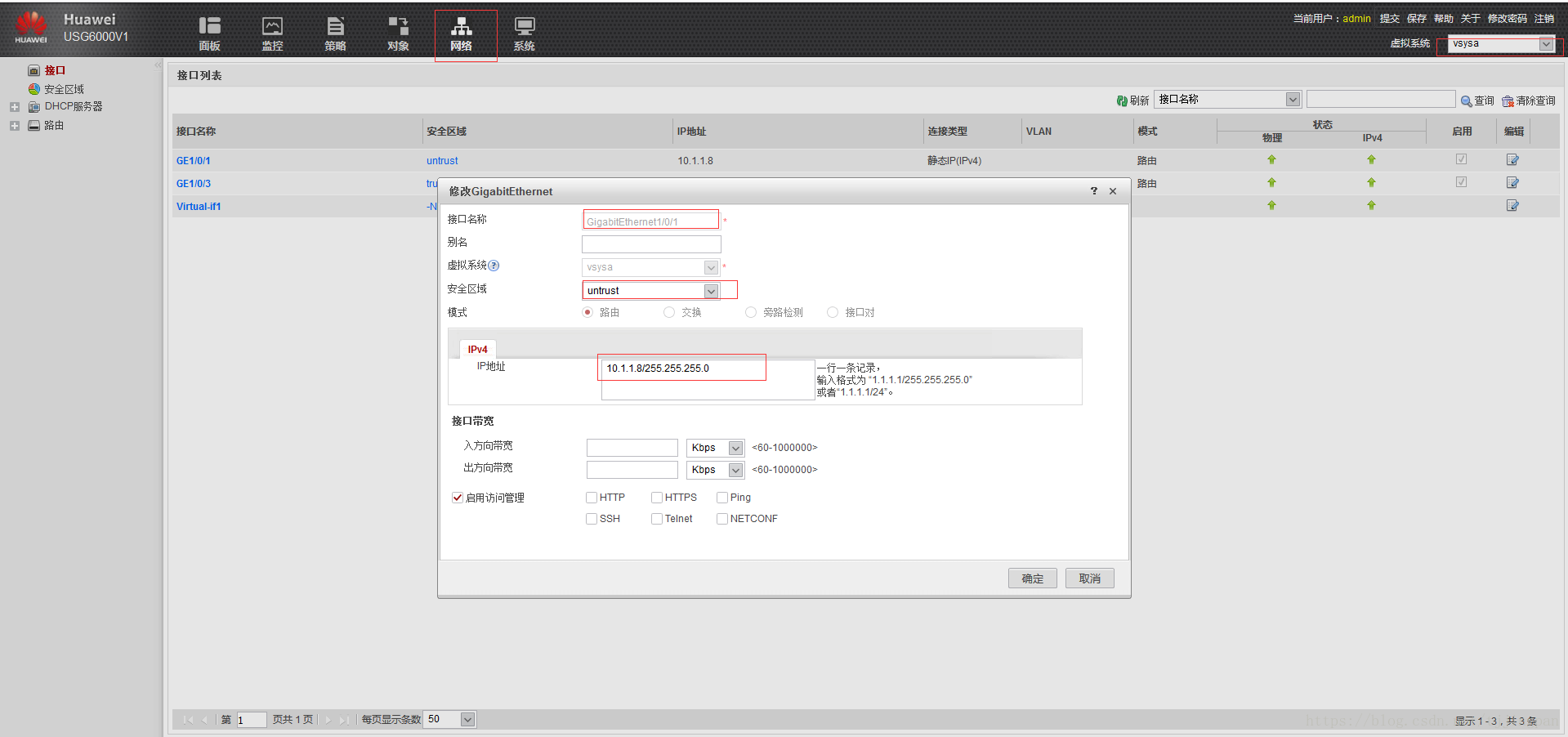

2根系统管理员为虚拟系统vsysa配置IP地址、路由、安全策略和NAT策略。

# 根系统管理员为虚拟系统vsysa配置接口相关参数。

[FW] switch vsys vsysa

<FW-vsysa> system-view

[FW-vsysa] interface GigabitEthernet 1/0/1

[FW-vsysa-GigabitEthernet1/0/1] ip address 10.1.1.8 24

[FW-vsysa-GigabitEthernet1/0/1] quit

[FW-vsysa] interface GigabitEthernet 1/0/3

[FW-vsysa-GigabitEthernet1/0/3] ip address 10.3.0.1 24

[FW-vsysa-GigabitEthernet1/0/3] quit

[FW-vsysa] firewall zone trust

[FW-vsysa-zone-trust] add interface GigabitEthernet 1/0/3

[FW-vsysa-zone-trust] quit

[FW-vsysa] firewall zone untrust

[FW-vsysa-zone-untrust] add interface GigabitEthernet 1/0/1

[FW-vsysa-zone-untrust] quit

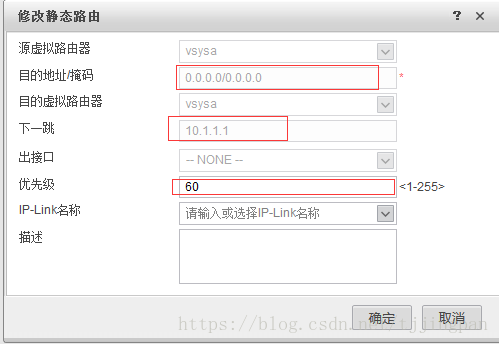

# 根系统管理员为虚拟系统vsysa配置静态路由。

[FW-vsysa] ip route-static 0.0.0.0 0.0.0.0 10.1.1.1# 根系统管理员为虚拟系统vsysa配置地址组。

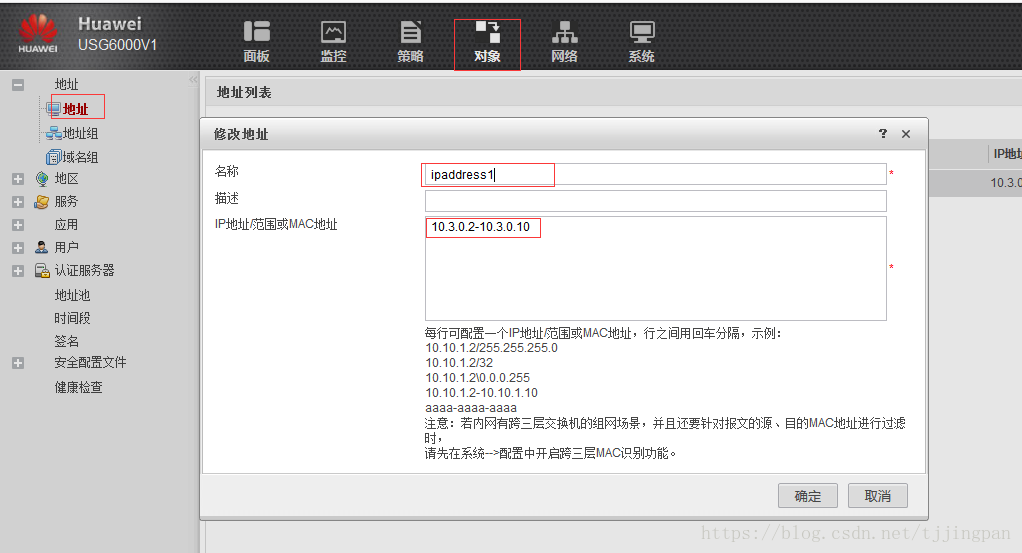

[FW-vsysa] ip address-set ipaddress1 type object

[FW-vsysa-object-address-set-ipaddress1] address range 10.3.0.2 10.3.0.10

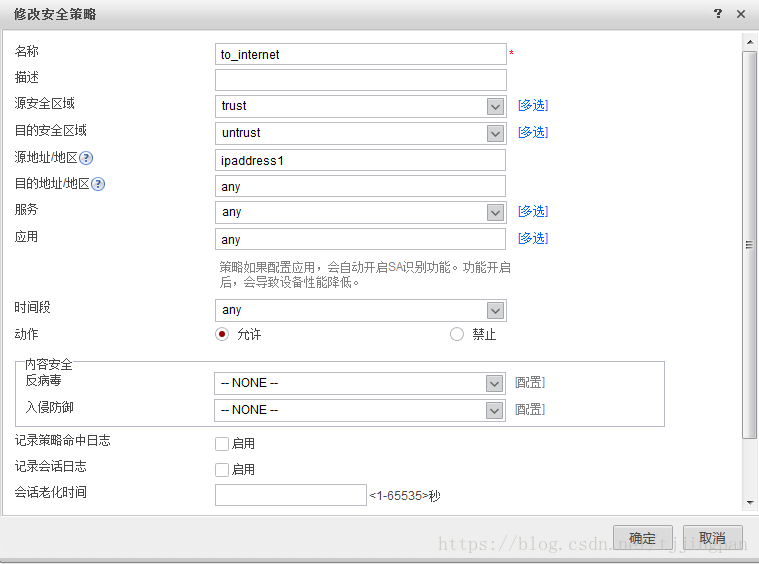

[FW-vsysa-object-address-set-ipaddress1] quit# 根系统管理员为虚拟系统vsysa配置安全策略,这条安全策略的作用是允许特定网段的研发员工访问Internet。其他网段的员工访问Internet时,报文会匹配到default安全策略,被deny掉。

[FW-vsysa] security-policy

[FW-vsysa-policy-security] rule name to_internet

[FW-vsysa-policy-security-rule-to_internet] source-zone trust

[FW-vsysa-policy-security-rule-to_internet] destination-zone untrust

[FW-vsysa-policy-security-rule-to_internet] source-address address-set ipaddress1

[FW-vsysa-policy-security-rule-to_internet] action permit

[FW-vsysa-policy-security-rule-to_internet] quit

根系统管理员为虚拟系统vsysa配置NAT策略。

[FW-vsysa] nat-policy

[FW-vsysa-policy-nat] rule name nat1

[FW-vsysa-policy-nat-rule-nat1] source-zone trust

[FW-vsysa-policy-nat-rule-nat1] egress-interface GigabitEthernet 1/0/1

[FW-vsysa-policy-nat-rule-nat1] source-address address-set ipaddress1

[FW-vsysa-policy-nat-rule-nat1] action source-nat easy-ip

[FW-vsysa-policy-nat-rule-nat1] quit

[FW-vsysa-policy-nat] quit

3.根系统管理员为虚拟系统vsysb配置IP地址、路由、安全策略和NAT策略。

具体配置过程与研发部门类似,主要有以下几点区别。

- 内网接口的IP地址不同。

- 非研发部门无需创建地址范围,直接配置一条允许所有地址范围访问Internet的安全策略即可。

- NAT策略的出接口配置为GE1/0/2,源地址为any。

结果验证

- 从研发部门的内网选择一台允许访问Internet的主机,和一台不允许访问Internet的主机,如果访问结果符合预期,说明IP地址、vsysa的安全策略和NAT策略的配置正确。

- 从非研发部门的内网主动访问Internet,如果能够访问成功,说明IP地址、vsysb的安全策略和NAT策略配置正确。

215

215

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?