个人博客地址:https://travis1024.github.io/

ACL配置实验

一、实验目的

深入理解用ACL实现访问控制的工作原理

二、实验所用仪器(或实验环境)

计算机科学与技术学院实验中心,可接入Internet网台式机44台。

三、实验基本原理及要求

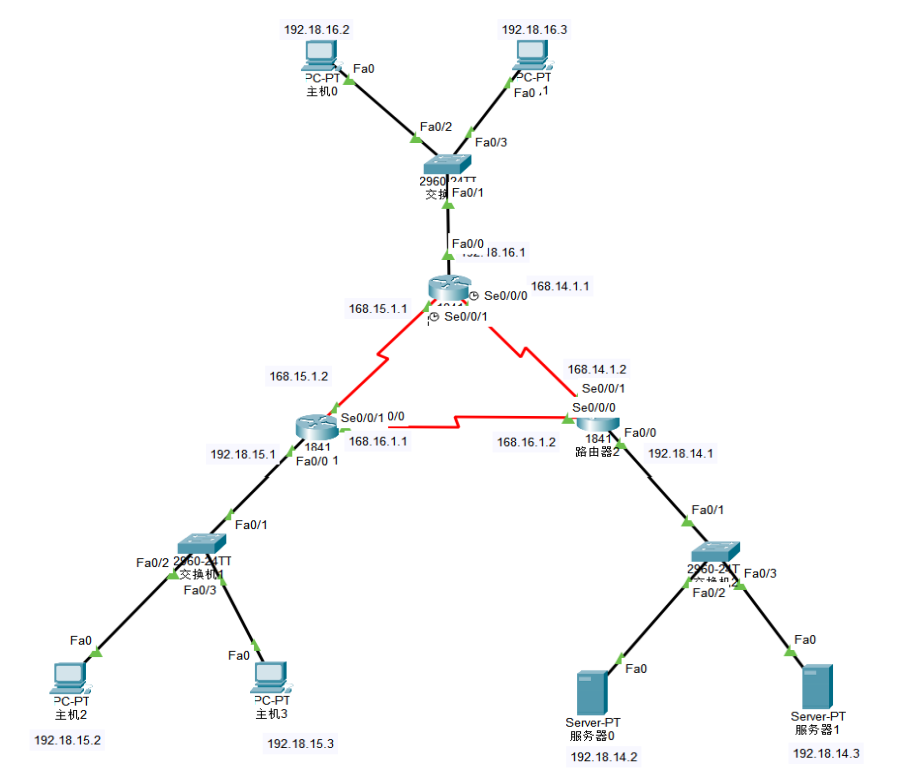

拓扑结构如下图所示(要求:跟拓扑上的ip地址配置不同)

<1>配置ACL 限制远程登录(telnet)到路由器的主机。

路由器R0只允许192.168.2.2 远程登录(telnet)。

<2>配置ACL 禁止192.168.3.0/24 网段的icmp 协议数据包通向与192.168.1.0/24 网段。

<3>配置ACL 禁止特点的协议端口通讯。

禁止192.168.2.2 使用www (80)端口访问192.168.1.0

禁止192.168.2.3 使用dns (53)端口访问192.168.1.0

<4>验证ACL 规则,检验并查看ACL。

四、实验步骤及实验数据记录:(要有文字描述和必要截图)

- 网络拓扑图如下图所示,ip地址在图中已注明:

<1>配置ACL 限制远程登录(telnet)到路由器的主机。 路由器R0只允许192.168.2.2 远程登录(telnet)。在上图的拓扑中就是路由器R0只允许192.18.16.2 远程登录(telnet)

首先允许192.18.16.2通过23端口(也就是telnet)访问路由器上的192.18.16.1,并且禁止其他主机通过23端口访问路由器上的192.18.16.1。最后将acl表绑定在fa 0/0上,这样就只允许192.18.16.2通过telnet访问路由器了,需要在路由器0中输入如下命令:

access-list 100 permit tcp host 192.18.16.2 host 192.18.16.1 eq 23

access-list 100 deny tcp any host 192.18.16.1 eq 23

access-list 100 permit icmp any any

interface fa0/0

ip access-group 100 in

<2>配置ACL 禁止192.168.3.0/24 网段的icmp 协议数据包通向与192.168.1.0/24 网段。 在上图的拓扑中就是配置ACL 禁止192.18.15.0/24 网段的icmp 协议数据包通向与192.18.14.0/24 网段

同样我们只需要通过acl表的命令,就可以不允许192.18.15.0/24通过icmp协议ping 192.168.14.0/24,我们需要在路由器1中进行如下配置:

access-list 101 deny icmp 192.18.15.0 0.0.0.255 192.18.14.0 0.0.0.255

access-list 101 permit icmp any any

access-list 101 permit ip any any

access-list 101 permit tcp any any

interface se 0/0/0

ip access-group 101 out

<3> 配置ACL 禁止特点的协议端口通讯。

禁止192.168.2.2 使用www (80)端口访问192.168.1.0

禁止192.168.2.3 使用dns (53)端口访问192.168.1.0

在上图的拓扑中就是

禁止192.18.16.2 使用www (80)端口访问192.18.14.0

禁止192.18.16.3 使用dns (53)端口访问192.18.14.0

我们可以通过host 192.168.2.2指定特定ip的主机,设置其是否允许通过某一个端口访问某一个网段,同样的对192.168.2.3也是相同的操作,最后我们只需要将acl表绑定在路由器2和192.18.14.0/24网段的端口之上即可实现题目要求的功能。我们需要在路由器2中进行如下配置:

access-list 100 deny tcp host 192.18.16.2 192.18.14.0 0.0.0.255 eq 80

access-list 100 deny tcp host 192.18.16.3 192.18.14.0 0.0.0.255 eq 53

access-list 100 permit ip any any

access-list 100 permit tcp any any

access-list 100 permit icmp any any

interface fa0/0

ip access-group 100 out

五、实验结果分析

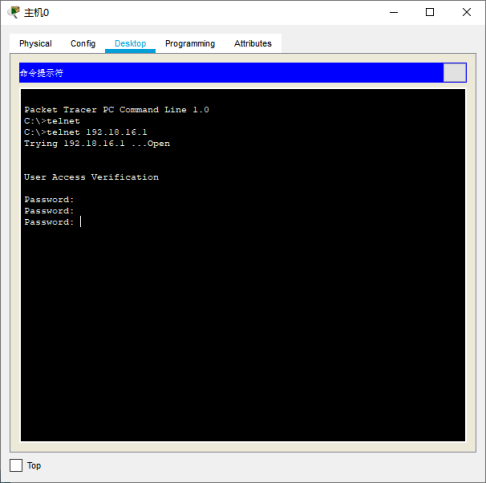

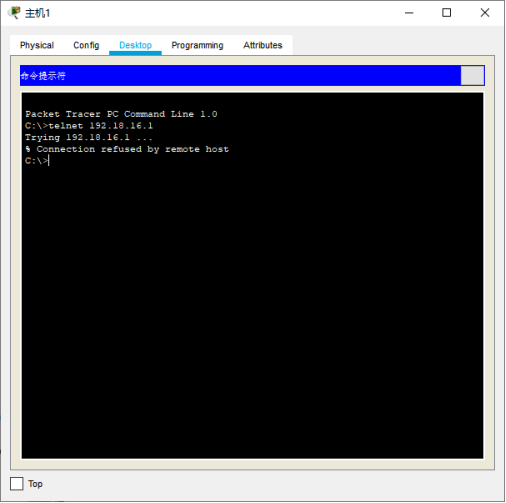

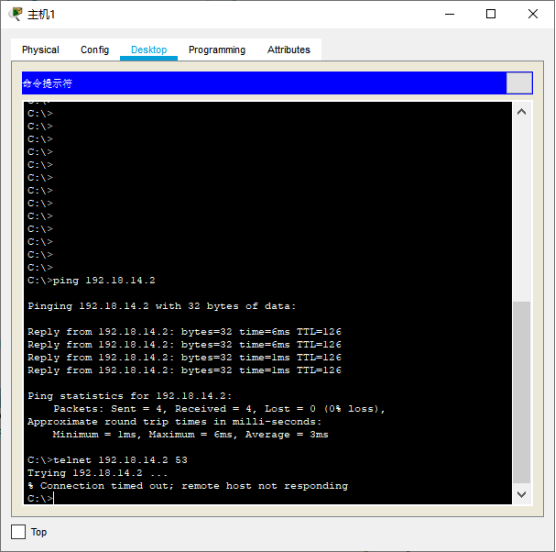

1) 配置ACL 限制远程登录(telnet)到路由器的主机。 路由器R0只允许192.168.2.2 远程登录(telnet)。在上图的拓扑中就是路由器R0只允许192.18.16.2 远程登录(telnet),实验结果如下图所示:

①主机0可以远程登陆telnet

②主机1无法远程登陆telnet

2)配置ACL 禁止192.168.3.0/24 网段的icmp 协议数据包通向与192.168.1.0/24 网段。 在上图的拓扑中就是配置ACL 禁止192.18.15.0/24 网段的icmp 协议数据包通向与192.18.14.0/24 网段

①主机2无法ping 通192.18.14.0/24 网段

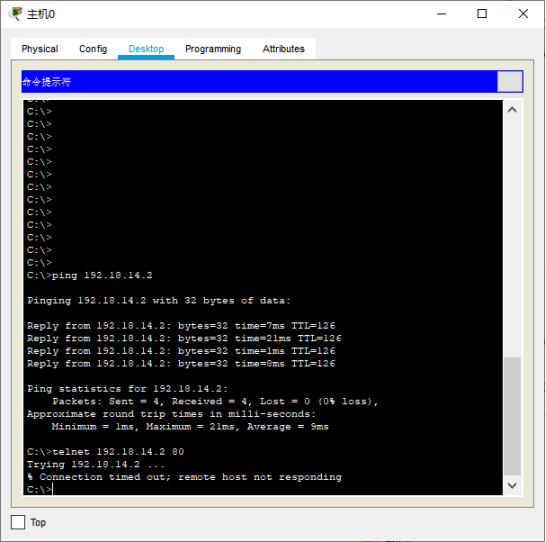

3)配置ACL 禁止特点的协议端口通讯。

禁止192.168.2.2 使用www (80)端口访问192.168.1.0

禁止192.168.2.3 使用dns (53)端口访问192.168.1.0

在上图的拓扑中就是

禁止192.18.16.2 使用www (80)端口访问192.18.14.0

禁止192.18.16.3 使用dns (53)端口访问192.18.14.0

①192.18.16.2可以ping通192.18.14.2,但是无法使用www (80)端口访问192.18.14.2

②192.18.16.3可以ping通192.18.14.2,但是无法使用dns (53)端口访问192.18.14.2

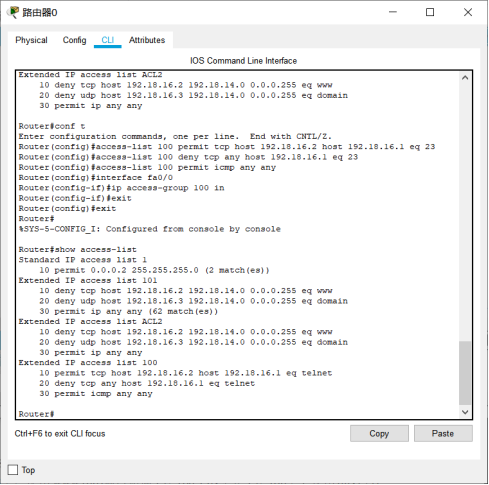

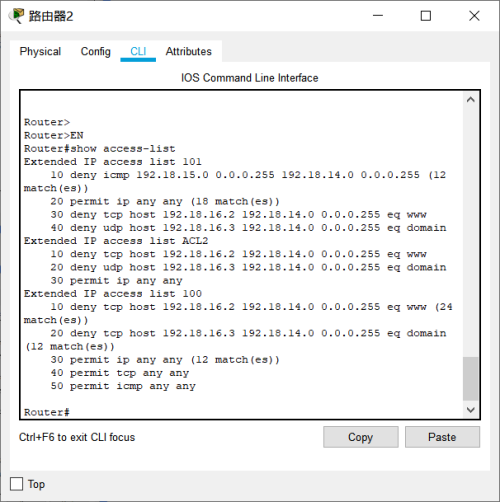

- 最后我们使用show access-list命令查看一下访问控制列表

<1>路由器R0:

<2>路由器R1:

<3>路由器R2:

六、实验总结

通过此次实验进一步加深了我对于ACL访问控制的了解,我们可以使用deny, permit对能够进行访问的ip进行限制,有利于网络的安全性,比如一个秘密的网络,可以通过ACL限制只有某些端口进来的访问才有效。通过本次的实验,我了解到如何在搭建网络的时候,限定某些ip用户才能够进行访问,受益匪浅。

本文档详细介绍了如何配置访问控制列表(ACL)以限制网络访问,包括远程登录限制、ICMP协议禁用、特定协议端口封锁等。通过实验步骤和结果分析,展示了ACL在提高网络安全性和控制网络流量方面的作用。实验涉及路由器配置、ACL规则设定及验证,加深了对ACL的理解。

本文档详细介绍了如何配置访问控制列表(ACL)以限制网络访问,包括远程登录限制、ICMP协议禁用、特定协议端口封锁等。通过实验步骤和结果分析,展示了ACL在提高网络安全性和控制网络流量方面的作用。实验涉及路由器配置、ACL规则设定及验证,加深了对ACL的理解。

1086

1086

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?