下载附件,发现是个流量包,打开wireshark分析

在追踪流5这里发现了一串奇怪的字符,进行解码试试

没看出来什么,继续找找

发现该追踪流下面还有一串,解码试试

发现有一段需要逆序,于是放入kali中使用rev命令

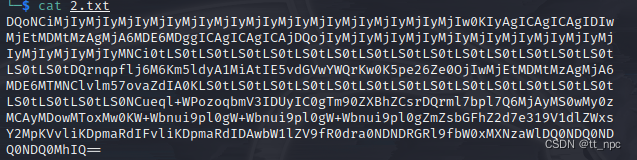

rev 1.txt > 2.txt

![]()

倒序完成,继续解码

有用信息:[回车] [回车] [回车] ffllaagg{{}}WWeellcc))[删除] [删除] 00mmee__GGkkCC44FF__mm11ssiiCCCCCCCCCCCC!!

去重得到flag{Welc0me_GkC4F_m1siCCCCCC!}

1473

1473

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?