个人博客

介绍

- 该漏洞编号为CVE-2021-21974,由 OpenSLP 服务中的堆溢出问题引起,未经身份验证的攻击者可以此进行低复杂度攻击。

- 该漏洞主要影响6.x 版和 6.7、7.0版本之前的 ESXi 管理程序,2021年2月23日 ,VMware曾发布补丁修复了该漏洞。(在此之后发布的版本不影响)

- 该漏洞启动之后,主要破坏行为为停止所有虚拟机,并加密所有数据文件。

具体影响版本

大于以下版本则不受影响

- ESXi versions 7.x prior to ESXi70U1c-17325551

- ESXi versions 6.7.x prior to ESXi670-202102401-SG

- ESXi versions 6.5.x prior to ESXi650-202102101-SG

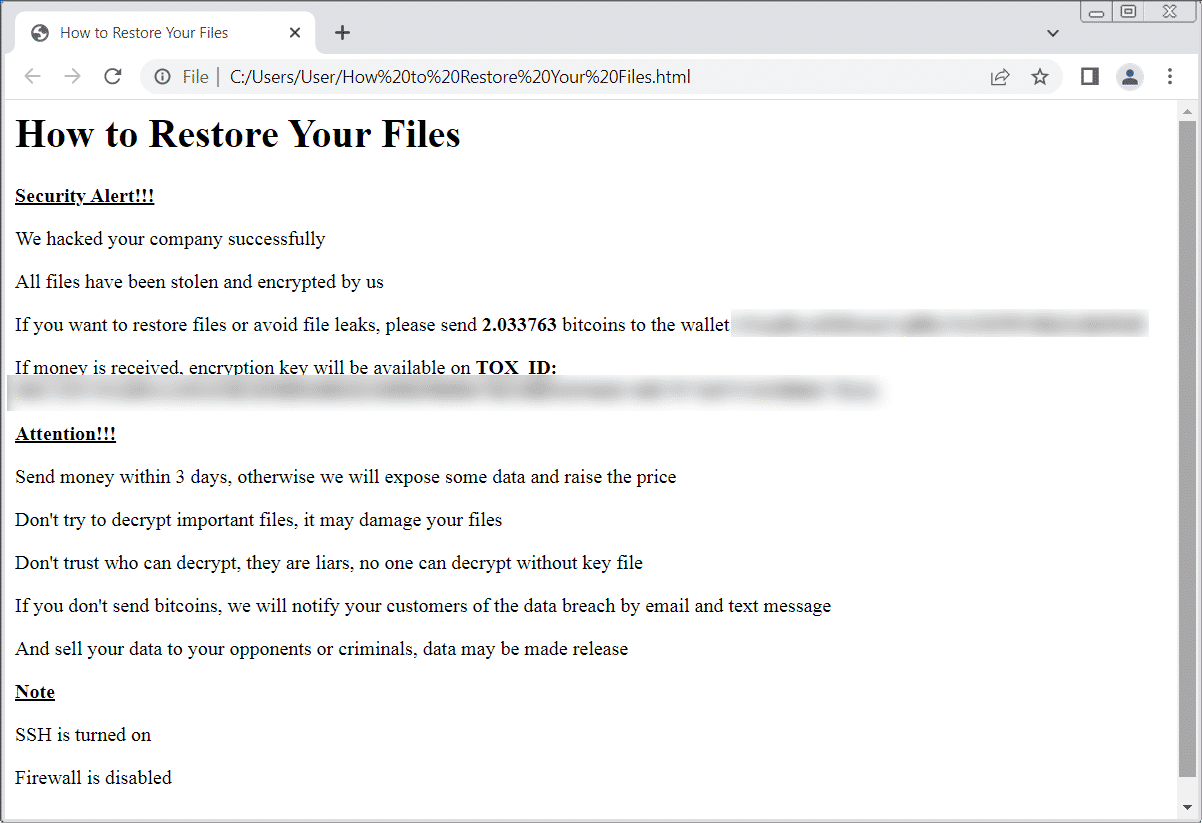

被攻击之后的访问管理界面示例

线上生产环境ESXI防护方案

- 停止SLP服务,并停止开机启动。

- 防火墙过滤公网IP访问SLP等服务。

- 停机升级到最新版本。

安全预防方案

- 安装ESXI系统尽量使用最新版发布版本。减少安全漏洞。

- 管理尽量使用内网IP,不使用公网IP,减少攻击面。

- ESXI密码设定尽量复杂,防止暴力破解密码。

- 可以考虑定期备份ESXI配置和虚拟机文件。

其他说明

- 虽攻击者说明已盗取数据,但从历史流量来看,没有这个可能性。

- 被攻击后,数据文件会被强加密,几乎不可能用正常手段恢复。

- 目前从网上公布被攻击数据来看,中国大陆受到的攻击几乎没有。(即使有大量暴露且未打补丁的ESXI)

参考文档

新型勒索软件正攻击全球VMware ESXi 服务器 - FreeBuf网络安全行业门户

How to Disable/Enable the SLP Service on VMware ESXi (76372)

VMware社のESXiサーバを狙うランサムキャンペーン ESXiArgsに関する調査 - セキュリティ研究センターブログ (macnica.co.jp)

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?