Flag Thief WP

用DG,FTK,取证大师均可挂载该附件

这里DG无法直接挂载(需要e01转dd),这里用取证大师进行讲解

根据Hint:曾远程过其他电脑,可以判断磁盘中有远程的相关痕迹

常见的远程痕迹有:

1.经典的default.rdp文件

2.注册表搜索Terminal Server Client

3.BMC 与bin缓存文件,可缓存远程桌面图片,文件位置:%userprofile%\AppData\Local\Microsoft\Terminal Server Client\Cache**。

4.Credentials 位置:%userprofile%\AppData\Local\Microsoft\Credentials**

这里其实可以找到3,4,4对应的是windows Live,后面取证知识点介绍

根据3很容易在文件中发现该位置有BMC缓存文件

可以将相关文件导出一份,用BMC-tools文件导出1w+图片,往下翻可以看到一段内容,简单脑内拼图

可以大概得到以下内容

VeraCrypt

5eCuri7yPaSsW0rd@__WMCTF

取证大师在刚刚导入文件时候提示了有多个加密文件

导出 5ebe2294ecd0e0f08eab7690d2a6ee69 文件用VeraCrypt解密

得到一个虚拟磁盘文件

这里很明显是一个nox(安卓模拟器)的一个磁盘文件,因为我的电脑装了wsl无法使用安卓模拟器,这里使用DG来做以下步骤

先来一个文件恢复,看看能不能找到什么奇怪的文件

在恢复的文件类型里,有图片

很明显,flag藏在通讯录

根据安卓的特性直接从/data/com.android.providers.contacts/databases/导出通讯录数据库

使用sqliteStudio 导出相关数据库 在data下面可以看到通讯录,这里是aes加密,密码为锁屏密码

解密过程去看下沐沐子博客我这里没干出来,干出来再补

https://blog.csdn.net/qq_42880719/article/details/120000111?spm=1001.2014.3001.5501

得到密码是:183492765

aes解密后得到flag

wmctf{dc4fc81e0aedc4692a7e312ce503e3ef}

考点延展and可能以后会遇到的取证知识点

1)检查被禁用的用户

上面提到的Credentials

文件位置user\appdata\Local\Microsoft\Credentials

这里使用Mimikatz与masterkey进行解密

管理员运行Mimikatz

#提权

privilege::debug

#获取masterkey

sekurlsa::dpapi

根据GUID来判断对应的masterkey

#解密Credentials

dpapi::cred /in:C:\Users\{username}\appdata\local\microsoft\credentials\{Credentials value} /masterkey:{masterkey}"

这里windows11好像有bug,读不出masterkey就没图了,以后再说

2.仿真之后发现的几个知识点

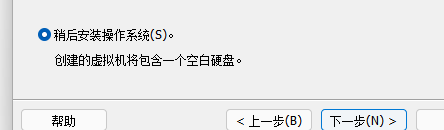

仿真使用FTK,加载磁盘文件为驱动器

然后创建虚拟机(除下面几项,其他均默认)

这里选择刚刚创建的逻辑磁盘

成功启动

下面是可能会藏flag的几个地方

计算机管理-本地用户-用户

这里administrator被禁用了

上面的administrater是隶属于administrator的家庭组成员

所以当administrator被禁用时在登录界面看不到administrater

这里启用administrator,再次注销系统,发现有上有密码

随便输入一个密码之后会提示重置密码,这里就可以藏flag

我们不用登录进去,还是切回之前的用户

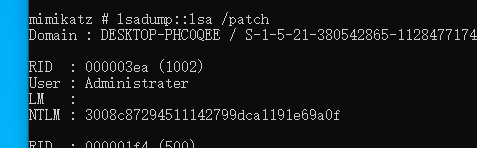

登录密码我们可以使用mimikataz来获取

#首先提权

privilege::debug

#列出计算机内所有用户的hash

lsadump::lsa /patch

使用cmd5解密这段NTLM 可以得到密码为admin123

2)安全问题

密码安全问题,找了许多地方有一个成品软件可以直接查看

下载地址

这里answer三处位置可藏内容

附上挺垃圾的远程痕迹检测

#coding:utf-8

import os

print("检测Credentials")

os.system("dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*")

print("检测BMC缓存")

a="\"Terminal Server Client\""

os.system("dir %userprofile%\AppData\Local\Microsoft\{0}\Cache\*".format(a))

print("检测default.rdp")

os.system("dir /a %userprofile%\Documents\*")

print("检测注册表")

b="Terminal Server Client"

REG="\"HKEY_CURRENT_USER\Software\Microsoft\{0}\Servers\"".format(b)

os.system("reg query {0}".format(REG))

1773

1773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?