当前台显示用户输入的数据或者是从后台传过来的数据,就容易造成js注入,最新在开发网页的时候,由于忘记对从后台过来的数据做校验,导致出现了js注入。

什么是js注入?

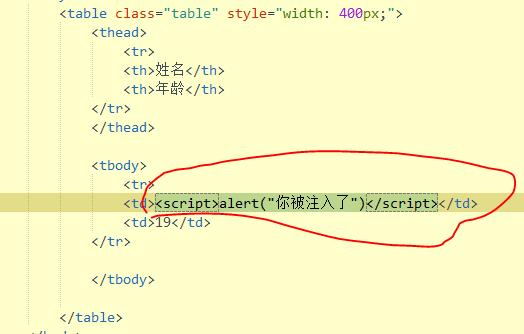

比如下面这样一段html代码,显示表格数据。

如果表格的数据是从后台传过来的,直接进行显示,比如名字为<script>alert("你被注入了")</script>

当页面运行的时候,就会发现,被注入了。

解决办法:可以通过对页面显示的数据进行转义,就可以了,示例如下:

(1)通过jstl标签库fn:escapeXml()进行转义

(2)通过<c:out>标签对字符进行转义。

536

536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?