WinAmp 5.63 - Stack-based BufferOverflow

前天在exploit-db找到这个漏洞的描述。闲着没事,就调试了一下。这个漏洞的触发条件是在winamp.ini中skin这个字符串在使用lstrcpyn进行拷贝的时候,未检测skin的长短,导致我们可修改skin的值进行溢出。

比较有意思的是传入的字符串在用lstrcpyn比较的时候是unicode的格式的,而漏洞报告中说明这是个可利用的漏洞。以前听过unicode shellcode但没玩过也没见过,第一次见到这样的漏洞。于是就尝试分析了利用一下。(这个漏洞的利用价值几乎没有。但是给我这样菜鸟练手的价值还是有的!)。菜鸟级水准,如果文章有错,请各位多多指出!

实验环境:windowsxp sp3 pro(简体中文版)

工具:ImmunityDebugger ,IDA

漏洞程序:winamp.5.63 下载地址:http://www.exploit-db.com/exploits/26558/

安装程序,注意语言选择English。不知道为什么选择简体中文时这个漏洞就不能触发了。

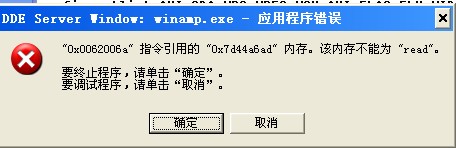

安装完成后找到%APPDATA%\WinAmp\winamp.ini件。更改字符串skin,经多次修改发现skin传入132个字符时,末尾的两个字符恰好覆盖EIP

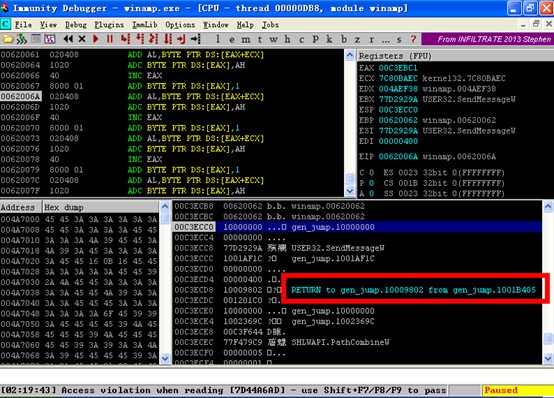

于是祭出Immunity Debugger ,载入程序后在定睛一看:

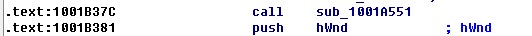

这里返回到的是gen_jump模块的10009802,当前处于1001b405这个函数中。打开IDA载入gen_jumpex.dll。到10009802处

问题应该就在这个call里面了。进入1001b405一路追踪又发现一个可疑的Call

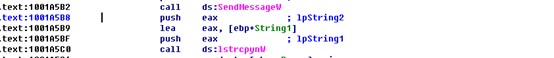

进去看看果真发现了可触发漏洞的函数以级代码:

调试验证后确定这里就是问题之所在。

后面的unicode字符shellcode实在不好弄(跳转指令找不到)。。。。。。。。先放一放。等以後有看看有没有比较好的方法来写。。。。。。

2600

2600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?