NPS简介

Network Policy Server(NPS)是微软Windows Server中的一个网络服务,它作为RADIUS服务器实现,用于集中管理网络接入请求。NPS处理对网络资源的认证、授权和审计请求,通常用于控制远程访问VPN和无线网络的接入。NPS可以与Active Directory集成,利用基于证书的认证增强安全性,允许网络策略的集中创建和实施。通过NPS,网络管理员能够定义哪些用户或设备可以连接到网络,以及连接的条件是什么,从而帮助维护网络的完整性和安全性。

NPS配置

-

环境准备:

首先,确保你有一台运行Windows Server的机器,这台机器将作为NPS服务器使用。因为条件限制,以下的实验是在一台DC上完成的。 -

安装NPS角色

通过“服务器管理器”添加“网络策略和访问服务”角色,开始NPS的安装配置。这里就不赘述了,网上一大把的过程截图。 -

配置RADIUS客户端

打开【网络策略服务器】,展开【RADIUS客户端和服务器】,右击【RADIUS客户端】,选择【新建】

在对应属性中填入Cisco WLC的地址,并记住共享机密。

注意如果使用自动生成的话,不是所有 RADIUS 客户端都支持长机密。可能需要编辑所生成的机密 -

连接请求策略

在【网络策略服务器】中展开【策略】,右击【连接请求策略】,选择【新建】

输入【策略名称】后【下一步】

仅添加一个【NAS 端口类型】为【无线 - IEEE 802.11】的条件,然后【下一步】

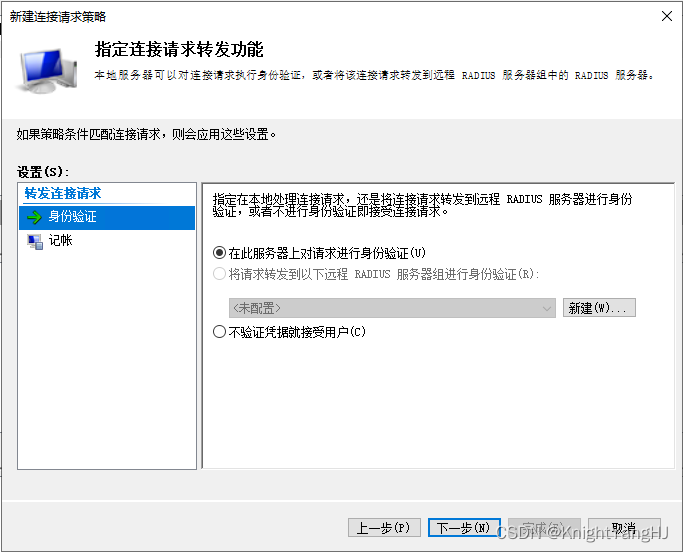

不需要做任何修改,直接【下一步】

依然直接【下一步】

继续【下一步】

点击【完成】,结束【连接请求策略】的配置。 -

网络策略

在【网络策略服务器】中展开【策略】,右击【连接请求策略】,选择【新建】

【策略名称】输入后,【下一步】

条件中添加【Windows 组】,值为某个AD组,如果全体都需要连接这个WIFI可以使用如实验中的一样的DOMAIN USERS这个默认组。

然后【下一步】

默认选择【已授权访问权限】,直接【下一步】

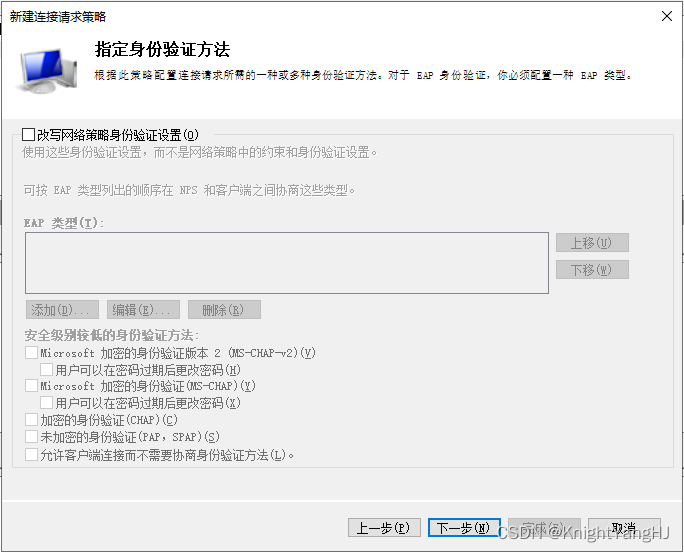

取消所有【安全级别较低的身份验证方法】,然后【添加】EAP类型

选择【Microsoft: 受保护的EAP (PEAP)】,【确定】

Microsoft:智能卡或其他证书:使用Windows计算机加域后申请的用户证书或者计算机证书进行认证

Microsoft:受保护的EAP(PEAP):调用Windows登录凭据进行认证,无需手动输入用户名和密码

Microsoft:安全密码(EAP-MSCHAP v2):用户手动输入用户名和密码进行认证

【编辑】刚才添加的EAP类型

更改【证书颁发给】为域的root证书后电器【确认】,回到【新建网络策略】后点击【下一步】

【NAS 端口类型】中选择【无线 - IEEE 802.11】,然后【下一步】

在【标准】中删除【Framed-Protocol】并添加【Tunel-Pvt-Group-ID】,【Tunel-Type】以及【Tunel-Medium-Type】这三个属性。最后选择【下一步】

【Tunel-Pvt-Group-ID】 – VLAN ID

【Tunel-Medium-Type】-- 数值类型VLAN

再看一下设置是否正常,然后点击【完成】结束NPS的配置

如果需要为不同AD组配置不同的VLAN,重复配置对应的网络策略即可实现。

至此,Windows Server上的NPS就全部配置完成了,将在下一篇中介绍如何再Cisco Catalyst 9800-L Wireless Controller上配置RADIUS服务器以及SSID,以及在客户端的验证。

补充

后续可以在此处查询到NPS的部分认证日志。

1508

1508

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?