Androguard - 开源静态分析工具

> 安装配置

santoku系统,集成了一系列的开源安全工具,包括Androguard、Burp Suite、ApkTool等等。

也可以手动安装,参考链接:http://blog.csdn.net/u013107656/article/details/51509488

> Androguard简介

Git地址:https://github.com/androguard/androguard

Androguard提供了一组工具包(py文件),辅助分析人员快速分析APK文件

> py文件的基本用法

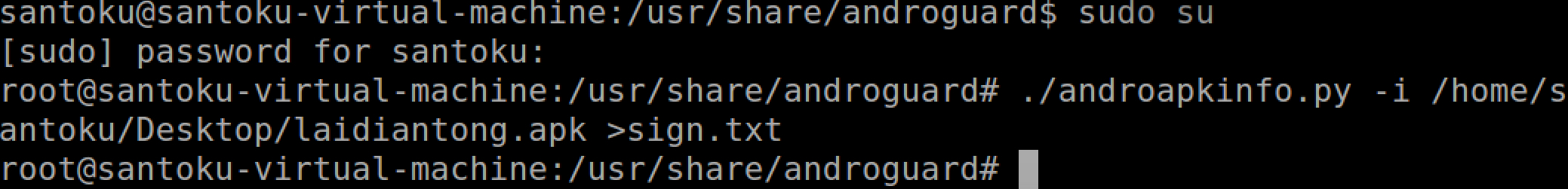

1. androapkinfo.py

用于输出文件、权限、Main Activity、四大组件、Native Code、Dynamic Code、方法等信息

2. androdd.py

用于生成apk文件中每个类的方法的调用流程图

3. androaxml.py

用于解密APK包中的AndroidManifest.xml文件

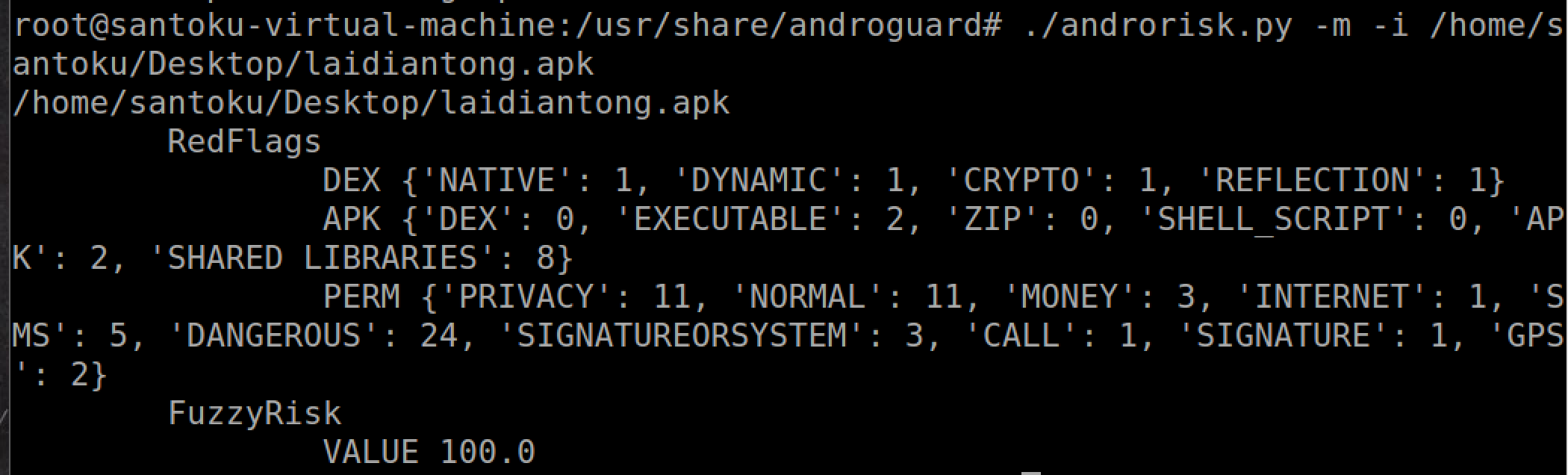

4. androrisk.py

用于评估APK文件中潜在的风险

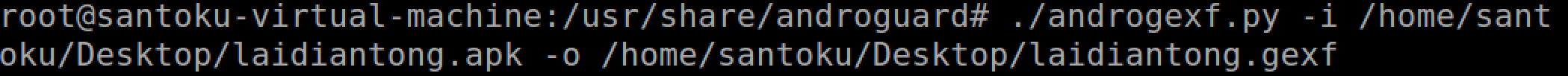

5. androgexf.py

用于生成APK的GEXF格式的图形文件,该文件可以使用Gephi查看

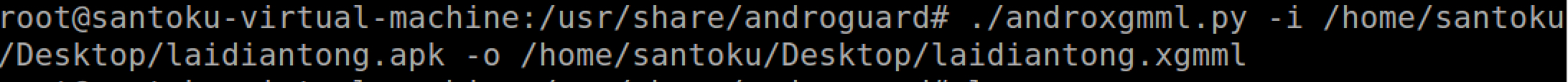

6. androxgmml.py

用于生成apk/jar/class/dex文件的控制流程及功能调用图,输出格式为xgmml

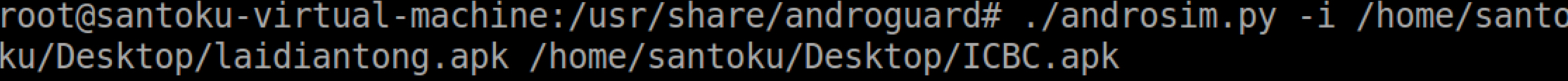

7. androsim.py

用于计算两个APK文件的相似度

8. androdiff.py

用于比较两个APK文件的差异

9. apkviewer.py

用于为APK文件中每一个类生成一个独立的graphml图形文件

10. andromercury.py

Mercury工具的框架,对Mercury的包装

11. androcsign.py

用于添加APK文件的签名信息到一个数据库文件中

12. androsign.py

用于检测APK的信息是否存在于特定的数据库中

13. androlyze.py

提供一个交互环境,方便分析人员静态分析Android应用程序

参考链接:

http://blog.csdn.net/u013107656/article/details/51790153

http://blog.csdn.net/u013107656/article/details/51792946

http://blog.csdn.net/u013107656/article/details/51793148

14. 其他py文件

androarsc.py androauto.py androdis.py androdump.py

> 参考链接

http://blog.csdn.net/earbao/article/details/46508027

1591

1591

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?