在windows平台中,有两个wireshark的图标,一个是wireshark(中文版);另外一个是wireshark legacy (英文版)。

在这里我们选择wireshark(中文版),英文版的参考我这个区域中其他的blog

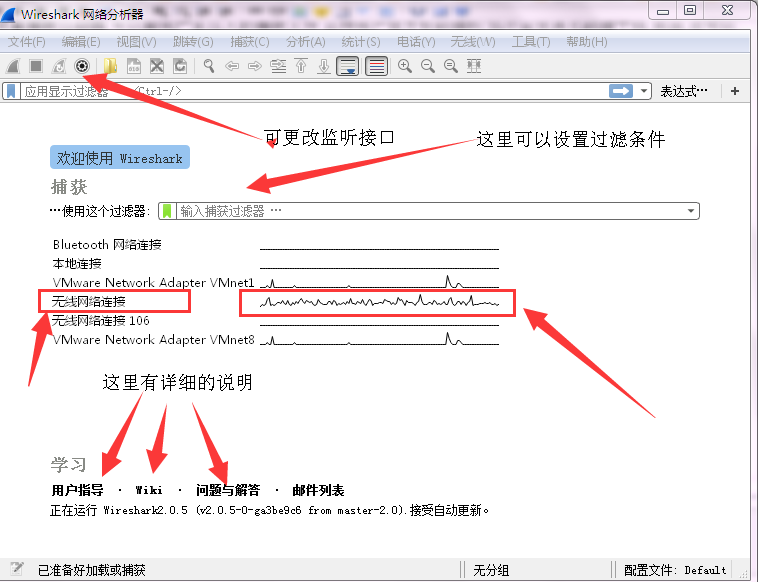

设置捕获接口

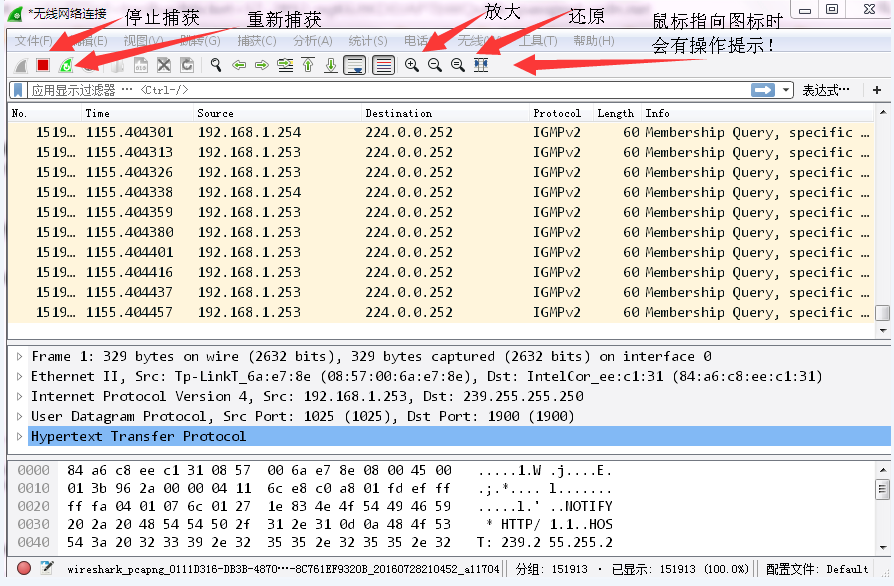

停止与重新监听

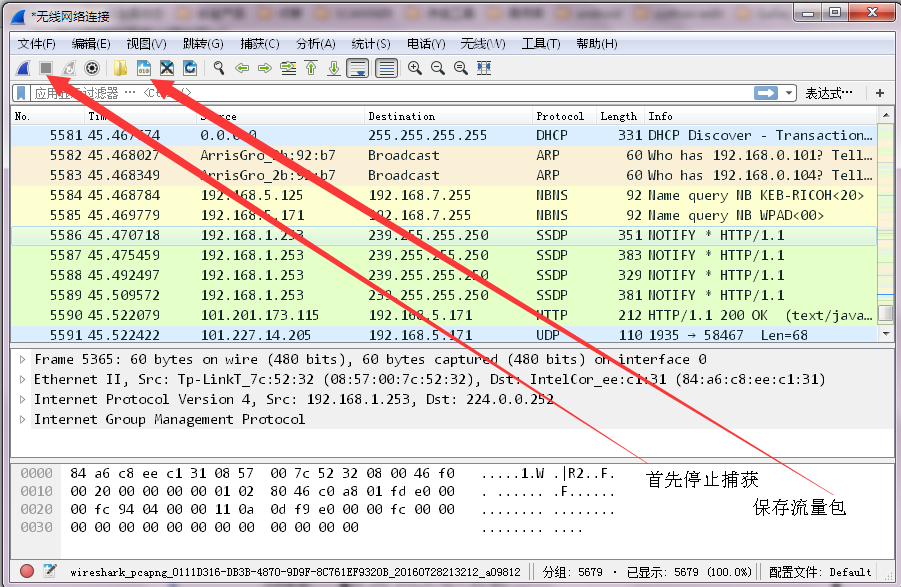

数据包的保存

完成数据包的捕获后,可能我们并不急着马上做分析,或者说当前能做的分析还不够完整,需要后面来加深……如此种种,我们需要用文件保存这些数据包。保存数据包也有三种方式,

1 使用Ctrl+S组合键;

2 菜单栏:依次点击"File"-->"Save"

3 主工具栏 的按钮

本文介绍了如何使用Wireshark(中文版)进行网络数据包捕获,包括设置捕获接口、停止与重新监听的方法及数据包的保存方式。通过本教程,读者可以掌握Wireshark的基本操作。

本文介绍了如何使用Wireshark(中文版)进行网络数据包捕获,包括设置捕获接口、停止与重新监听的方法及数据包的保存方式。通过本教程,读者可以掌握Wireshark的基本操作。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?