前言

在SpringSecurity入门(一)中,我们体验了SpringSecurity在权限控制方面的强大,此文我们从实际开发的角度,将SpringSecurity整合到项目中。

自定义登录和授权逻辑

SpringSecurity的登录和授权逻辑可以通过实现UserDetailsService接口完成。

UserDetailsService接口:

public interface UserDetailsService {

UserDetails loadUserByUsername(String var1) throws UsernameNotFoundException;

}

loadUserByUsername方法通过用户名查询用户信息。

UserDetails接口,包含账号、密码和权限。

public interface UserDetails extends Serializable {

Collection<? extends GrantedAuthority> getAuthorities();

String getPassword();

String getUsername();

boolean isAccountNonExpired();

boolean isAccountNonLocked();

boolean isCredentialsNonExpired();

boolean isEnabled();

}

UserDetails的主要实现类是:org.springframework.security.core.userdetails.User

案例整合

整合SpringBoot+SpringSecurity+MyBatis-Plus完成登录和授权

数据库采用RBAC(基于角色的权限控制)结构

用户和角色,角色和权限都是多对多关系

主要有5张表

- user 用户表

- role 角色表

- permission 权限表

- user_role 用户角色表

- role_permission 角色权限表

用户密码采用BCryptPasswordEncoder进行了加密

项目依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>com.baomidou</groupId>

<artifactId>mybatis-plus-boot-starter</artifactId>

<version>3.4.1</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

application.properties

spring.datasource.driver-class-name=com.mysql.cj.jdbc.Driver

spring.datasource.url=jdbc:mysql://localhost:3306/blb_erp2?serverTimezone=UTC&useUnicode=true&useSSL=false&characterEncoding=utf8

spring.datasource.username=root

spring.datasource.password=123456

mybatis-plus.type-aliases-package=com.xray.spring_security_db_demo.entity

mybatis-plus.mapper-locations=classpath:mapper/*.xml

实体类User、Role、Permission略

UserMapper接口

如果要进行用户授权,就需要通过用户名查询角色和权限

public interface UserMapper extends BaseMapper<User> {

/**

* 根据用户名查询所有角色

*/

List<Role> selectRolesByUsername(String username);

/**

* 根据用户名查询所有权限

*/

List<Permission> selectPermissionsByUsername(String username);

}

UserMapper.xml映射文件

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.xray.spring_security_db_demo.mapper.UserMapper">

<select id="selectRolesByUsername" resultType="Role">

select r.* from user u join user_role ur on u.id = ur.user_id

join role r on r.id = ur.role_id

where u.username = #{username}

</select>

<select id="selectPermissionsByUsername" resultType="Permission">

select p.* from user u join user_role ur on u.id = ur.user_id

join role r on r.id = ur.role_id

join role_permission rp on r.id = rp.role_id

join permission p on p.id = rp.fun_id

where u.username = #{username}

</select>

</mapper>

实现UserDetailsService接口

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private UserMapper userMapper;

@Override

public UserDetails loadUserByUsername(String s) throws UsernameNotFoundException {

//根据用户名查询用户

User user = userMapper.selectOne(new QueryWrapper<User>().lambda().eq(User::getUsername, s));

if(user == null){

throw new UsernameNotFoundException("Username is not exists");

}

StringBuilder authorities = new StringBuilder();

//查询角色

List<Role> roles = userMapper.selectRolesByUsername(s);

//查询权限

List<Permission> permissions = userMapper.selectPermissionsByUsername(s);

//拼接角色到字符串中,角色需要以ROLE_开头

roles.forEach(role -> authorities.append("ROLE_"+role.getName()+","));

//拼接权限名称

permissions.forEach(permission -> authorities.append(permission.getName()+","));

authorities.deleteCharAt(authorities.length() - 1);

//将用户名、密码以及所有角色和权限包装到userdetails.User对象中,返回

org.springframework.security.core.userdetails.User user1 = new org.springframework.security.core.userdetails.User(user.getUsername(),

user.getPassword(), AuthorityUtils.commaSeparatedStringToAuthorityList(authorities.toString()));

return user1;

}

}

在配置类中,将内存中的用户改为数据库的自定义验证

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private UserDetailsService userDetailsService;

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

//配置数据库自定义验证

auth.userDetailsService(userDetailsService);

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//配置放行

.antMatchers("/login").permitAll()

//访问url需要某个权限

.antMatchers("/user/**").hasAuthority("销售管理")

//需要角色

.antMatchers("/admin/**").hasRole("管理员")

//除放行外,其他都要验证

.anyRequest().authenticated()

.and()

//配置登录页面和登录后跳转的页面

.formLogin().loginPage("/login").defaultSuccessUrl("/main")

.and()

//配置注销页面和注销后的页面

.logout().logoutUrl("/logout").logoutSuccessUrl("/login");

}

}

启动类

@MapperScan("com.xray.spring_security_db_demo.mapper")

@SpringBootApplication

public class SpringSecurityDbDemoApplication {

public static void main(String[] args) {

SpringApplication.run(SpringSecurityDbDemoApplication.class, args);

}

}

UserController控制器不变

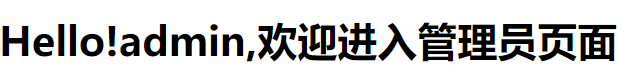

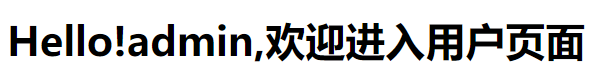

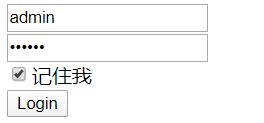

启动项目,使用admin登录

可以看到所有的角色和权限

admin具有管理员角色和销售管理权限,可以进入管理员和用户页面

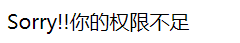

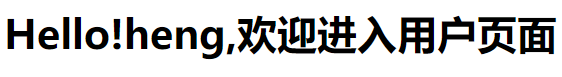

另一个用户heng有销售管理权限,没有管理员角色,不能进入管理员页面

但可以访问用户页面

实现RememberMe

可以在前面的案例中加入记住我的功能

登录页面添加复选框,name为rememberMe

<form th:action="@{/login}" method="post">

<input type="text" name="username" placeholder="Input your username"><br>

<input type="password" name="password" placeholder="Input your password"><br>

<input type="checkbox" name="rememberMe" value="true">记住我<br>

<input type="submit" value="Login">

</form>

添加RememberMe的配置,此配置主要是在MySQL数据库中创建RememberMe相关的表,并返回该表的jdbc操作对象。

@Configuration

public class RememberMeConfig {

@Autowired

private DataSource dataSource;

@Bean

public PersistentTokenRepository persistentTokenRepository(){

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource);

//在第一次启动时建表,后面需要关闭此配置,否则会出错

// jdbcTokenRepository.setCreateTableOnStartup(true);

return jdbcTokenRepository;

}

}

修改配置类SecurityConfig

注入jdbc的操作对象

@Autowired

private PersistentTokenRepository persistentTokenRepository;

在configure方法中加入RememberMe的配置

http

//配置记住我

.rememberMe()

//表单中的名称

.rememberMeParameter("rememberMe")

//jdbc操作对象

.tokenRepository(persistentTokenRepository)

//记住我的时间为60秒

.tokenValiditySeconds(60);

登录的用户勾选记住我,关闭页面后在60秒内可以直接进入后台,60秒后需要重新登录

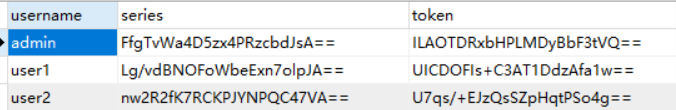

在数据库中会出现persistent_logins表,会记录每个用户的登录时间

2127

2127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?