Nmap&Zmap特征识别,绕过IDS探测,网络扫描探测工具的分析与识别(Zmap | Angry IP Scanner | Masscan),如何使用 iptables 防止端口扫描?

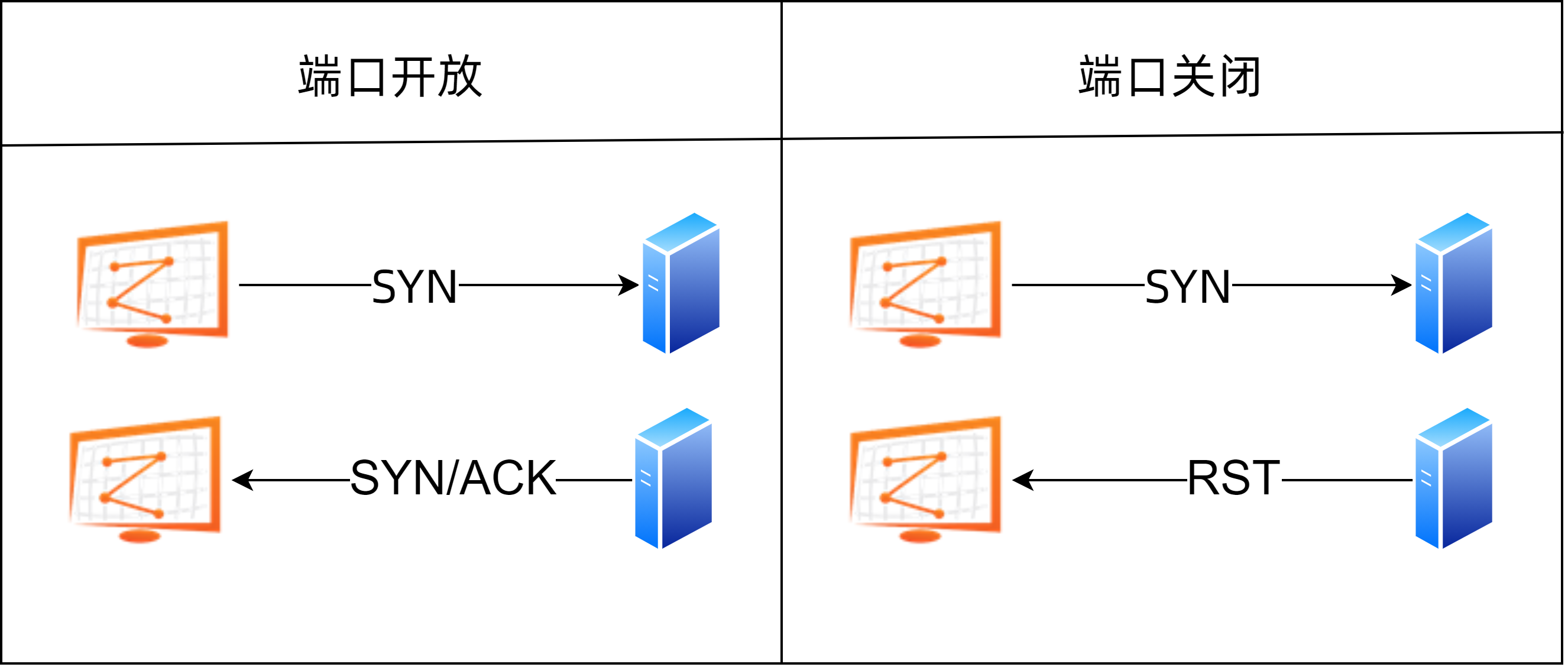

网络扫描探测通常是发起网络入侵的第一步,攻击者可以利用扫描探测工具获取网络中的主机系统、TCP/UDP 端口的开放情况、子域名、网站指纹、WAF、CDN、中间件类别等重要信息,识别出存在安全漏洞的主机或系统,从而发起有针对性的网络入侵行为。此外,一些扫描工具同时具备漏洞利用的能力。因此,对网络扫描探测行为进行识别和研究,有利于及时发现网络攻击的前兆,发现网络攻击行为,快速定位网络服务中存在的漏洞,对网络安全防护工作十分有意义。

Nmap_Bypass_IDS

扫描参数:nmap -sS -sV -O -vv 1.1.1.1

nmap 系统识别绕过ids检测

nmap使用-O参数扫描时会发送tcp,udp,icmp 然后在根据响应的tcp window,TTL,IPID等对比指纹库识别操作系统,IDS识别nmap扫描一般都是根据UDP data区域填充的’C’字符串,ICMP填充的是0(正常windows下是a-z,Linux下是0-9)

alert udp $EXTERNAL_NET 10000: -> $HOME_NET 10000: (

订阅专栏 解锁全文

订阅专栏 解锁全文

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?