免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

目录

(安装包在博主资源页,自行下载)

一:AWVS+GOby自动化功能

Goby(一款专注于资产发现与漏洞扫描的网络安全工具)与 AWVS(知名Web应用漏洞扫描器)的联动,能够实现从资产探测到深度漏洞扫描的自动化流程,显著提升渗透测试或安全评估的效率。以下是两者联动的核心效果及实现方式:

1. 自动化资产发现 + 深度Web扫描

-

Goby的作用:

-

快速扫描目标网络,识别存活主机、开放端口、服务指纹(如Web服务、数据库、中间件等)。

-

自动解析Web应用的框架(如ThinkPHP、Spring)、组件(如Shiro、Log4j)及基础漏洞。

-

生成清晰的资产拓扑图,直观展示攻击面。

-

-

AWVS的作用:

-

对Goby发现的Web资产(如HTTP/HTTPS服务)进行深度扫描,检测SQL注入、XSS、SSRF、文件上传等高危Web漏洞。

-

支持复杂登录认证(Cookie、Token、OAuth)的扫描,覆盖业务逻辑漏洞。

-

-

联动效果:

-

Goby作为“侦察兵”,快速定位Web资产;AWVS作为“专家”,深入挖掘漏洞,形成从发现到验证的闭环。

-

2. 精准目标传递,避免重复劳动

-

实现方式:

-

通过Goby的API或导出功能,将扫描结果中的Web URL(如

http://ip:port/path)导出为目标列表。 -

利用AWVS的API或批量导入功能,将目标自动添加到AWVS扫描队列。

-

触发AWVS全自动扫描(或自定义策略扫描)。

-

-

优势:

-

避免手动录入目标,尤其适用于大型网络(如C段、B段扫描)。

-

结合Goby的资产标签(如“Tomcat管理后台”),优先扫描高风险目标。

-

3. 漏洞覆盖互补,提升检测率

-

Goby的强项:

-

中间件/服务漏洞(如Redis未授权、Elasticsearch RCE)。

-

协议级漏洞(如SMB、FTP弱口令)。

-

网络设备(如路由器、摄像头)的已知漏洞。

-

-

AWVS的强项:

-

OWASP Top 10 Web漏洞(如注入、失效访问控制)。

-

Web API(如Swagger接口)的安全检测。

-

高级业务逻辑漏洞(如越权、支付漏洞)。

-

-

联动价值:

-

同时覆盖 网络层漏洞 和 应用层漏洞,形成立体化检测。

-

4. 报告整合与风险分级

-

整合方式:

-

将Goby的资产报告与AWVS的漏洞报告合并,生成统一的风险视图。

-

利用Goby的资产重要性标签(如“核心数据库”),对AWVS漏洞进行优先级排序。

-

-

实战场景:

-

快速定位关键系统中的高危Web漏洞(如某OA系统的SQL注入)。

-

结合Goby的PoC验证功能,避免AWVS的误报干扰。

-

5. 自定义扩展与高级玩法

-

进阶用法示例:

-

自动化渗透流水线:

Goby发现Web服务 → 调用AWVS扫描 → 扫描结果触发SQLMap/Pocsuite进一步利用。 -

定向扫描策略:

根据Goby识别的Web框架(如WordPress),自动匹配AWVS的WordPress专用扫描策略。 -

联动其他工具:

结合Xray、Nuclei等工具,形成多工具协同的漏洞挖掘链。

-

二:windows配置GOby

1.安装GOby

首先将goby解压到当前文件夹

打开解压的文件点击如下图所示

点击扩展程序安装AWVS

然后添加AWVS的key

打开AWVS在用户中点击Profile,复制key

将复制的key和AWVS的ip添加到goby

打开扩展设置点击确认,然后安装完成

2.安装npcap

点击安装包以管理员身份运行

点击install

点击next

然后等待安装完成后再打开goby

然后就可以正常使用了

三:AWVS+GOby联动实战演练

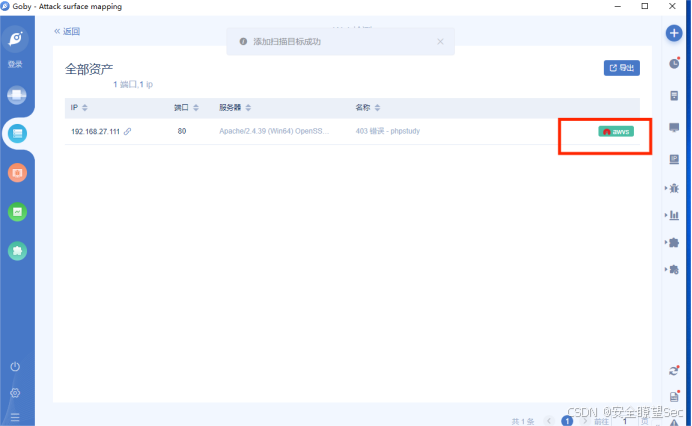

新建扫描任务将需要扫描的ip和端口填入

扫描完成可以看到扫描到2个端口1个漏洞

高危漏洞且能验证

扫描到的资产如下

点击web检测然后点击如下

然后打开AWVS即可查看扫描任务

扫描完成,即可导出报告

四:报告生成

点击如下图所示生成报告

报告如下

生成了这个ip的详细漏洞情况

具体分析参考博客文章(漏洞猎人速成指南:用Acunetix斩获你的第一个CVE)

五:总结

Goby与AWVS联动实现从自动化资产探测到深度Web漏洞扫描的一体化流程,显著提升安全检测效率与漏洞覆盖全面性。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?