免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的流量分析题目进行演示,如果你感兴趣请关注**

目录

一:好康的流量

打开如下所示,先进行关键字搜索

关键字搜不到,也没有http流量但是有SMTP邮件流量我们追踪

发现SMTP流量中有一张base加密的图片

base64解密这张图片,得到如下

但是这张图片本该是png但是下载后是bmp后缀所以需要改其后缀

既然是张图片,那就看看有没有隐写之类的

图层发现条形码

利用手机软件扫描拿到一半flag,然后我们在看看LSB隐写

成功拿到剩下的一半flag

二:easy_shark

下载后发现是一个压缩包需要密码,题目提示伪密码。既然是伪密码那就好办了

将其改为00即可不需要密码就能解压缩

成功解压

打开后如下所示,提示我们需要找到key和flag拼接才可以,还是搜索关键字

随便在http流量包中追踪http流发现如下有用信息,是一个仿射加密

A=17b=77

成功拿到flag但是还缺一个key,我们在http的POST中找找

成功拿到key,最后拼接即可得到最终flag

三:Domainhacker

提示flag为hash

打卡如下,我们追踪http看看做了什么

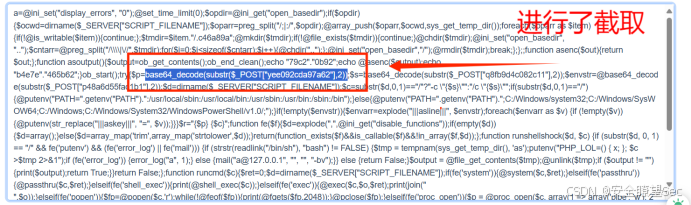

是蚁剑脚本我们解密它

解密后都有相同的东西如下所示

但是我们解密它发现均无法解密,所以继续观察脚本发现如下语句,它base64加密后从第三个字符开始截取

所以必须将前面两位删除才可以解密

我们导出http后分析,发现有压缩包,但是有密码

我们导出http后分析,发现有压缩包,但是有密码

经过分析发现第16个包解密后是密码

使用 rar.exe 压缩工具将 1.txt 打包为 1.rar,并设置密码 SecretsPassw0rds

打开加密压缩包后得到hash值

sekurlsa::logonpasswords 是 Mimikatz 工具中的一个命令,用于从 Windows 系统内存中提取明文密码、哈希值、Kerberos 票据等敏感信息

四:总结

本文通过攻防世界的几道流量分析题目,展示了如何从网络流量中提取隐藏信息并解密。首先,通过分析SMTP邮件流量,发现并解密了一张Base64编码的图片,最终通过条形码扫描和LSB隐写技术获取了完整的flag。接着,通过破解伪密码解压压缩包,并在HTTP流量中追踪到仿射加密的key和flag,成功拼接出最终flag。最后,通过分析蚁剑脚本和HTTP流量,解密并提取了压缩包密码,最终获取了hash值。这些案例展示了流量分析在网络安全中的重要性,以及如何通过多种技术手段从流量中提取关键信息。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

3451

3451

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?