- 验证码:在需要保护的接口中添加验证码验证,要求用户在访问前先进行验证码验证,以确认其为真实用户。(我们在登陆时常用的图片验证码,滑块验证码)

- 用户身份认证和授权:对于有些查看对外的API接口,要求用户在访问API接口前进行身份认证,并根据用户的权限进行授权,只允许有权限的用户访问特定接口。

- ip白名单:对于项目中一些非常重要的接口(开通会员的接口),将调用方的服务所在ip添加至ip白名单中(ip白名单可以是一个配置文件,或者直接存储在数据库中),这样即使开通会员接口地址和请求参数被泄露了,调用者的ip不在白名单上,请求开通会员接口会直接失败。

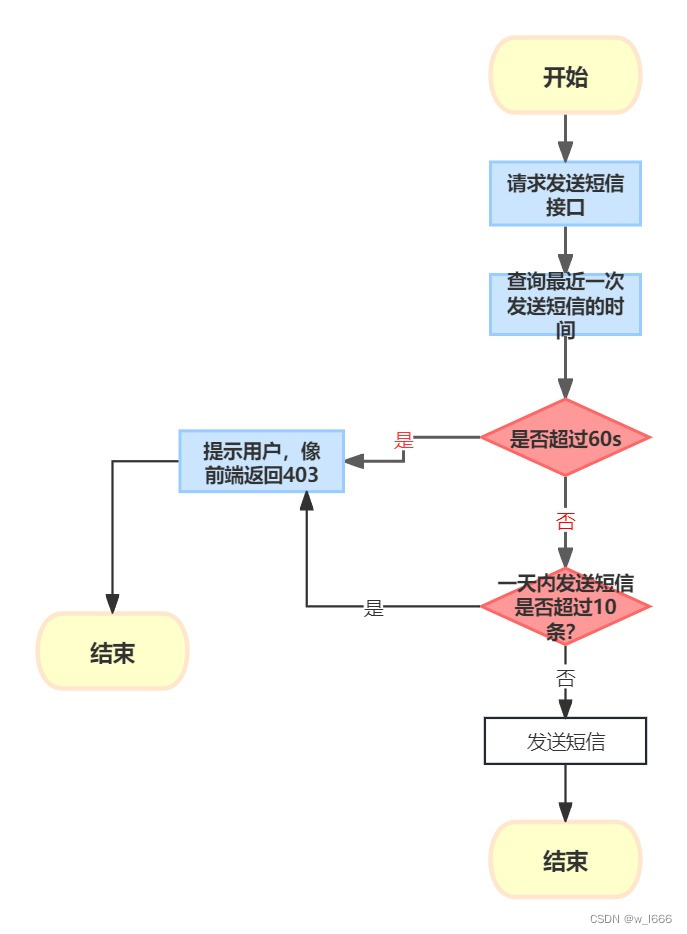

- 接口限流:可以针对请求方的ip地址,或者其他的可以唯一确定用户身份的信息(登录时的用户账号)等,对指定接口在一段时间内的请求次数,进行限制。 如:我们常用的短信验证码登录接口。我们想对同一个手机号,进行60s内只进行一次请求,并且24小时内累计只能进行10次请求的限制操作。 实现方式是:当接口被调用时,将手机号,短信发送时间,等信息存入数据库。在redis中将手机号设置为key,用户请求的次数设置为value。设置过期时间是24小时。等用户发送请求过来时,首先根据手机号查找用户最近一次发送短信的时间,如果在60秒之内,则直接向前端返回403。如果不在,则查询redis中的24小时内短信发送的次数,如果超过10次,则直接返回403。反之,正常调用发送短信的业务。流程图如下:

5.日志监控和分析:监控接口请求日志,对异常请求进行识别和分析。通过监控异常请求的IP地址、请求路径、请求参数等信息,可以及时发现恶意刷接口行为,并采取相应的防御措施。

6.网关:对于我们提供所有api接口,可以提供统一的API网关,它可以实现过滤、鉴权、限流等功能。用户请求我们的API接口时,需要先经过API网关,它转发请求到具体的API接口。

综上所述,以上是一些常见的防止恶意刷接口行为的方法,可以根据具体场景选择适合的防御策略或者组合使用多种方式来提高安全性。

持续更新中................,关注不迷路。

1810

1810

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?