实验吧

隐写题

欢迎来到地狱

-

解压

访问url,获取一个zip文件,解压发现存在3个文件 分别是jpg,doc,zip

根据文件名去,首先我们去打开第一个文件地狱伊始.jpg 打开提示文件错误。

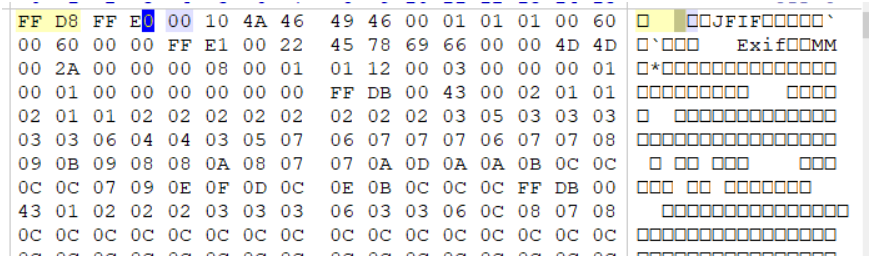

使用winhex打开查看,发现是jfif的文件,之后看到文件头标识不对,查询发现jfif的文件头是`FFD8FFFE00, .JPEG;.JPE;.JPG, "JPGGraphic File"` 我们添加文件头,方法:右键->edit->Paste zero bytes -> 4 添加四个比特

之后添加为

打开图片

图片链接失效,这里需要去隔壁wp里面找一个

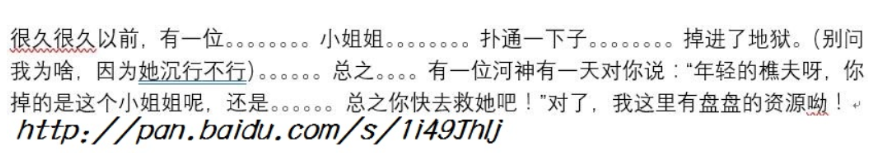

[https://pan.baidu.com/s/1i49Jhlj](https://pan.baidu.com/s/1i49Jhlj)

注意这里的字母,打开是个音频

-

音频隐写

使用audacity.exe 打开文件,然后猜测可能是莫尔斯码

101 0 1011 0100 0 1 001 000 110 111 通过对莫尔斯码对比得到密码

key letusgo

-

图片隐写

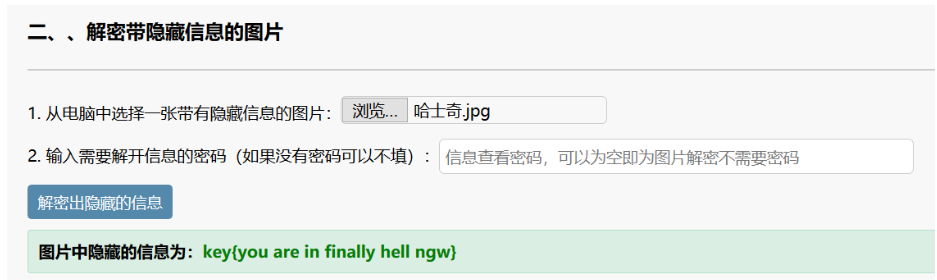

使用一个web网址上传图片直接出结果,这个参考评论,我使用stegsolve 没有查看到

这里试了n久 没弄出来 ,之后查看了下wp 发现解密的信息错误,以下的为正确的 key{you are in finally hell now}

这里和dalao商量了下,可能是图片的问题。

终点

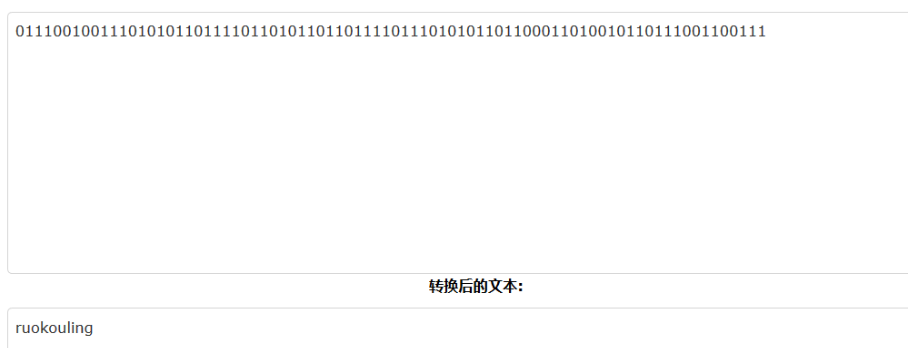

有一个txt和一个图片,先看txt文档,0和1组成的可能是二进制,试试解字符串

[

ruokouling = 弱口令

然后查看图片 地狱大门.jpg 使用winhex 打开,在最后看到有小姐姐.txt 文件 使用kali的foremost 分离

测试发现弱口令为Password

VTJGc2RHVmtYMTlwRG9yWjJoVFArNXcwelNBOWJYaFZlekp5MnVtRlRTcDZQZE42elBLQ01BPT0=

可能是base系列

base64 解密一次 U2FsdGVkX19pDorZ2hTP+5w0zSA9bXhVezJy2umFTSp6PdN6zPKCMA==

rabbit 解密 一次 fxbqrwrvnwmngrjxsrnsrnhx

凯撒 解密一次 woshinimendexiaojiejieyo

附上凯撒解密的脚本

# -*- coding: utf-8 -*-

import os

str = "fxbqrwrvnwmngrjxsrnsrnhx"

for i in range(0,26):

for j in str:

if ord(j) -i >= 97:

print(chr(ord(j)-i),end="")

else:

print(chr(ord(j)-i+26),end="")

print()</pre>

-

flag

CTF{woshinimendexiaojiejieyo}

本文详细记录了一次解密挑战的过程,涉及到隐写术、音频分析、图片隐藏信息的提取以及多种加密解密技术的运用。通过解码莫尔斯码、图片修复、二进制字符串解析等手段,最终揭示了隐藏的密码和信息。挑战中使用了winhex、Audacity等工具,并在解密过程中遇到了错误,但通过不断尝试和研究,成功找到了正确答案。文章还分享了解密过程中的关键步骤和使用的在线工具。

本文详细记录了一次解密挑战的过程,涉及到隐写术、音频分析、图片隐藏信息的提取以及多种加密解密技术的运用。通过解码莫尔斯码、图片修复、二进制字符串解析等手段,最终揭示了隐藏的密码和信息。挑战中使用了winhex、Audacity等工具,并在解密过程中遇到了错误,但通过不断尝试和研究,成功找到了正确答案。文章还分享了解密过程中的关键步骤和使用的在线工具。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?