前言:

介绍:

博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-

某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。擅长:对于技术、工具、漏洞原理、黑产打击的研究。C站缘:C站的前辈,引领我度过了一个又一个技术的瓶颈期、迷茫期。

导读:

面向读者:对于网络安全方面的学者。

本文知识点:

(1)检索隐藏数据(√)

(2)颠覆应用程序逻辑(√)

(3)从其他数据库表中检索数据(√)

(4)SQL盲注(√)

(5)其他类型SQL注入(√)

让读者如虎添翼

服务端专项 所需基础知识 学习目标 状态 【0X01】SQL注入-17个实验(全)| 1、数据库基本语法|

1、掌握SQL注入方法

2、掌握不同注入的区别

3、掌握注入的意义,即可以发现的信息

| 已发布

1、基本信收集

2、爆破工具的使用(如BP)

3、需要一点的逻辑分析能力

|

1、掌握身份验证的方法

2、掌握对数据包差别的细微分析

3、掌握身份认证的基本逻辑

| 已发布

【0X03】目录遍历漏洞-6个实验(全)| 1、对于路径的敏感度|

1、掌握路径模糊查询(爆破)

2、掌握基本的绕过方法

| 已发布

1、基本操作系统命令(可慢慢接触后学)

2、带外的平台(可慢慢发现)

3、带外的服务器(实验可使用BP提供的)

|

1、掌握基本命令

2、掌握BP提供的服务器

3、掌握拼拼接命令

| 已发布

1、需要会基本的BP使用能力(后期可不断提高)

2、基础的数据包分析能力(可不断提升)

|

1、掌握如何分析业务逻辑

2、掌握业务逻辑的可能缺陷

3、掌握业务逻辑的第三方功能

| 已发布

1、需要会一些发现的工具(后期可不断使用新工具)

2、需要会一点Linux基本工具命令

|

1、掌握BP信息收集的工具的使用方法

2、掌握常见的信息泄露及其获取方法

| 已发布

【0X07】访问控制| 即将发布,敬请期待| ——| ——

【0X08】文件上传| 即将发布,敬请期待| ——| ——

【0X09】服务端请求伪造SSRF| 即将发布,敬请期待| ——| ——

【0X10】XEE注射| 即将发布,敬请期待| ——| ——

目录

一、SQL意义

1、目的:

2、示例:

二、检索隐藏数据

实验1:隐藏商品

三、颠覆应用程序逻辑

实验2:登陆逻辑

四、从其他数据库表中检索数据

实验3:判断列

实验4:判断字段对应位置

实验5:其他表检索数据

实验6:单个列中检索多个字段

实验7:Orange数据库版本

实验8:Mysql数据库版本

实验9:Orange数据库检索1

实验10:Orange数据库检索2

五、SQL盲注

实验11:带条件响应的SQL注入

实验12:条件判断SQL注入

实验13:时延盲注

实验14:时延SQL注入

实验15:带外技术

实验16:带外SQL注入

六、其他类型SQL注入

助你一臂之力

📋问题1:大佬们都是如何快速发现漏洞点的?

🎯编写自动化脚本跑

🎯经验之谈(熟能生巧)

🎯细心谨慎(注意到一些细微差别)

📋问题2:使用的工具有哪些?

🎯BP的攻击模块

🎯sqlmap

🎯更多的是自己编写的脚本

一、SQL意义

1、目的:

未经授权访问敏感数据

2、示例:

1、检索隐藏数据,在其中修改 SQL 查询以返回其他结果。

2、颠覆应用程序逻辑,在其中更改查询以干扰应用程序的逻辑。

3、UNION 攻击,在其中从不同的数据库表中检索数据。

4、检查数据库,在其中提取有关数据库版本和结构的信息。

5、盲 SQL 注入,控制的查询结果不会在应用程序的响应中返回。

二、检索隐藏数据

心得:隐藏参数的注释(或者爆破分类,从而得到隐藏分类)

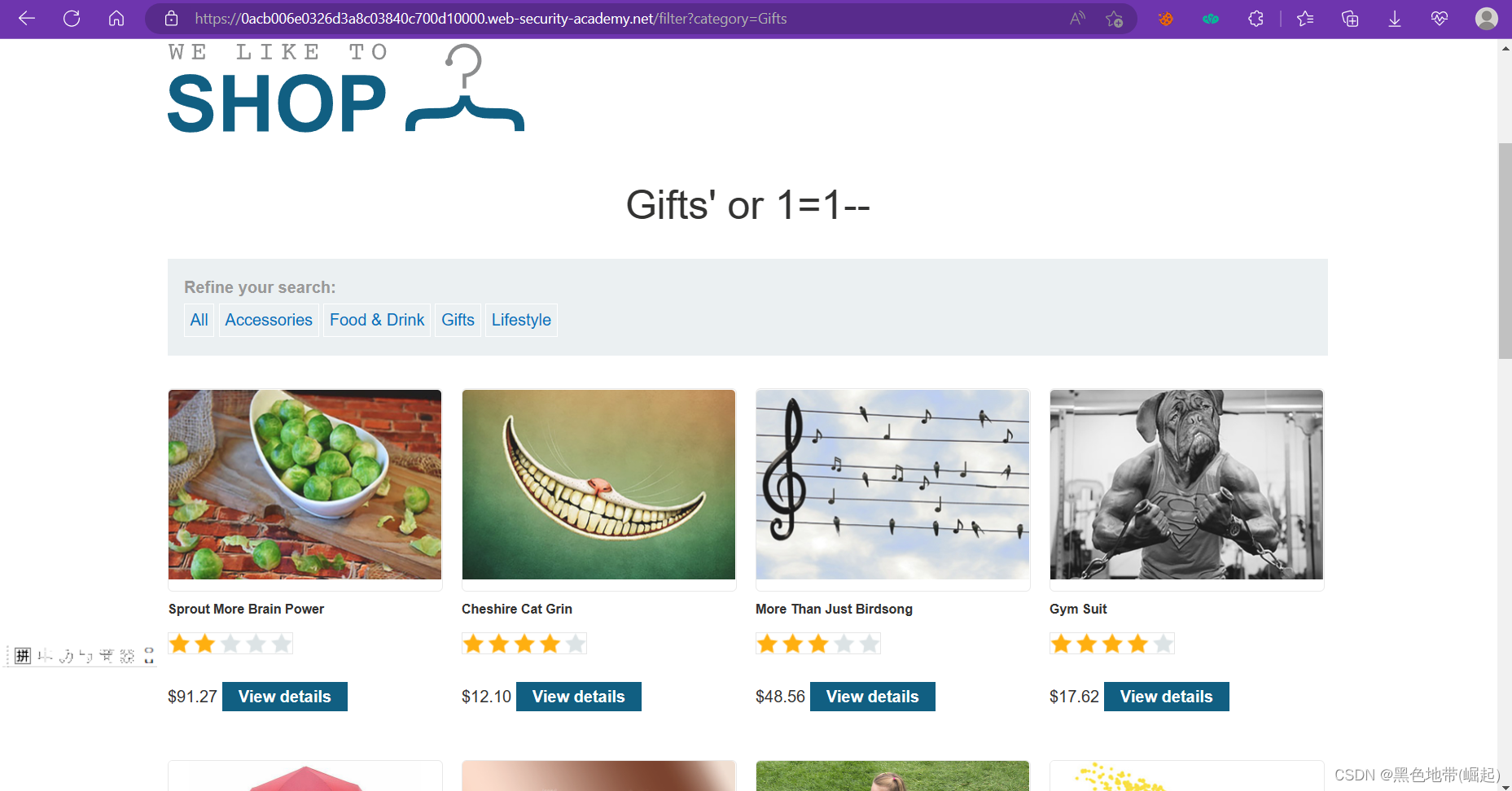

示例: 一个显示不同类别产品的购物应用程序。当用户单击“礼品”类别时,其浏览器会请求 URL: https://insecure-website.com/products?category=Gifts SQL查询,以从数据库中检索相关产品的详细信息: SELECT * FROM products WHERE category = 'Gifts' AND released = 1 此 SQL 查询要求数据库返回: 所有详细信息 (*) 从产品表 其中类别为礼品 并释放是 1 该限制用于隐藏未发布的产品。对于未发布的产品,大概为released = 1 released = 0 注入: 构建如下攻击('--) https://insecure-website.com/products?category=Gifts'-- 将导致 SQL 查询: SELECT * FROM products WHERE category = 'Gifts'--' AND released = 1 后面查询的其余部分将被删除(--AND released = 1),意味着将显示所有产品,包括未发布的产品 攻击者可以使应用程序显示任何类别中的所有产品,包括他们不知道的类别: https://insecure-website.com/products?category=Gifts'+OR+1=1-- 将导致 SQL 查询: SELECT * FROM products WHERE category = 'Gifts' OR 1=1--' AND released =1

将返回类别为“礼物”或 1 = 1 的所有(始终为 true)

实验1:隐藏商品

part1:

点击分类为礼物(未做任何修改)

part2:

把分类后面的内容注释调了,出现了新产品

part3:

随便点击一个分类(加上’+or+1=1–)

显示了所有商品(包括隐藏商品)

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5496

5496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?