目录

Js是浏览器执行的前端语言,用户在存在xss漏洞的站点url后者能输入数据的部分插入js语言,服务器接收到此数据,认为是js代码,从而返回的时候执行。因此,攻击者可利用这个漏洞对站点插入任意js代码进行窃取用户的信息。

2. XSS工具

2.1 XSS平台

由于XSS的各种payload语句构建起来比较复杂,所以一般情况下都是使用XSS平台自动生成的payload去获取相关的cookie。但是在XSS平台使用过程中也需要注意平台否存在其他的恶意代码,同时在你测试某一个网站的时候信息会发送到这个平台,平台有就会知道这个漏洞,所以还是需要注意。

至于XSS平台的话,网上有很多的XSS平台,但是有可能不是很安全,我们自己搭建一个xss-platform平台。

2.2 xss-platform平台搭建

环境:windows+phpstudy

xss-platform是一个非常经典的XSS渗透测试管理系统

xss-platform下载与配置

xss-platform源码下载:https://github.com/thickforest/xss_platform

下载了之后,将其解压在www目录下的XSS目录下

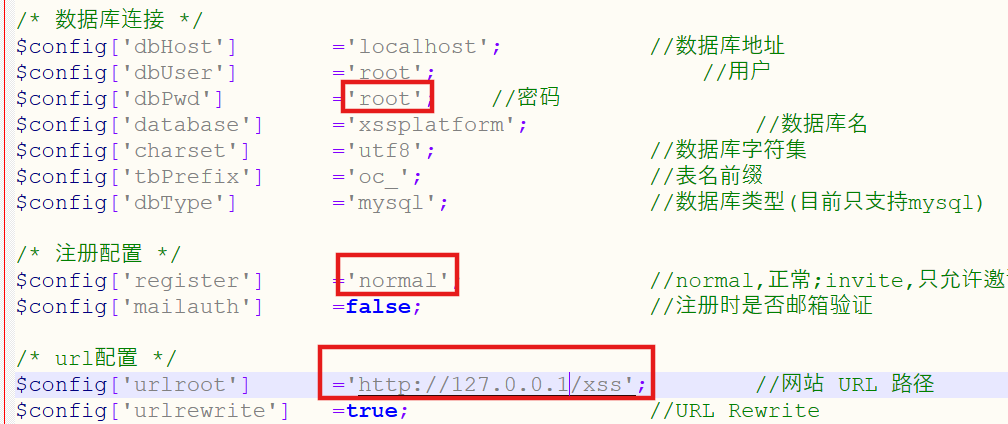

修改config.php配置文件

数据库密码和phpstudy数据库密码一样

注册配置改为normal

url配置和我一样,之后访问时就是访问该网址

新建储存xss数据的库

这里用的别人的图,数据库名用xssplatform,与前面的config.php对应;编码用第一个

导入数据库,文件在WWW/xss目录下

执行成功

执行成功

接着我们执行一条sql语句,因为xss数据库里面的sql文件里面的站点域名是作者的,我们将其更新替换成自己的。

UPDATEoc_moduleSET

code=REPLACE(code,'http://xsser.me','http://127.0.0.1/xss')

执行后可以看到更新成功

配置伪静态页面(.htaccess)

1,如果是Apache服务器,.htaccess的一个模板如下:

RewriteEngine On

RewriteBase /

RewriteRule ^([0-9a-zA-Z]{6})$ /index.php?do=code&urlKey=$1 [L]

RewriteRule ^do/auth/(\w+?)(/domain/([\w.]+?))?$ /index.php?do=do&auth=$1&domain=$3 [L]

RewriteRule ^register/(.?)$ /index.php?do=register&key=$1 [L]

RewriteRule ^register-validate/(.?)$ /index.php?do=register&act=validate&key=$1 [L]

访问http://127.0.0.1/xss,注册admin/123456

注册成功了之后我们到phpmyadmin的xss数据库里面将admin升级成管理员。直接改为1就行

报错问题

配置完打不开页面问题:安装时记得切换php版本(一般用5.5.x)就可正常运行。主要时xssplatform开发较早已经不更新了,所以还是用的之前的php版本。

相关参考链接:

2.3案例演示

1、到【我的项目】,点击【创建】,项目名字随便取,我这里取test

2、选择【默认模块】、【Keepsession】,点击【配置】。

Keepsession:保持连接,不断开

3、复制生成的代码,粘贴到pikachu

记得更改字数限制

4、执行成功,获取Cookie等信息

2.1 Beef工具

1.beef-xss安装

2.页面介绍

第一列是主列表

1.Getting Started:入门指南,官方的一些文档

2.Logs:日志,记录工具做过哪些操作

3.Current Browser:上线的浏览器,只有在目标在线的时候才会显示出来

第二列是针对单个ip地址

1.Details:细节,展示目标的IP、版本等信息

2.Logs:日志,记录目标浏览器做过哪些操作,需要刷新才能看到,有键盘记录,鼠标的坐标等

3.Commands:指令,工具的核心,不同的指令对应不同的操作

Commands主要模块

- Broser:主要是针对浏览器的一些信息收集或攻击

- Chrome extensions:主要是针对谷歌浏览器扩展插件

- Debug:调试功能

- Exploits:漏洞利用,主要利用一些已公开的漏洞进行攻击测试

- Host:针对主机,比如检测主机的浏览器、系统信息、IP地址、安装软件等等

- IPEC:协议间通信。主要是用来连接、控制受害者浏览器的

- Metasploit:Beef可通过配置和metasploit平台联合,一旦有受害者出现,可通过信息收集确定是否存在漏洞,进一步方便metasploit攻击测试

- Misc:杂项

- Network:网络扫描

- Persistence:维护受害者访问

- Phonegap:手机测试

- Soci

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8002

8002

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?