CTFHub个人学习记录

第三章:web前置技能-信息泄露-目录遍历篇

文章目录

前言

路漫漫其修远兮,吾将上下而求索。

本文涉及以下知识点,去引用文章学习即可:

https://blog.csdn.net/weixin_39190897/article/details/103589535

https://blog.csdn.net/wly55690/article/details/132201974

一、解题过程

方法一:

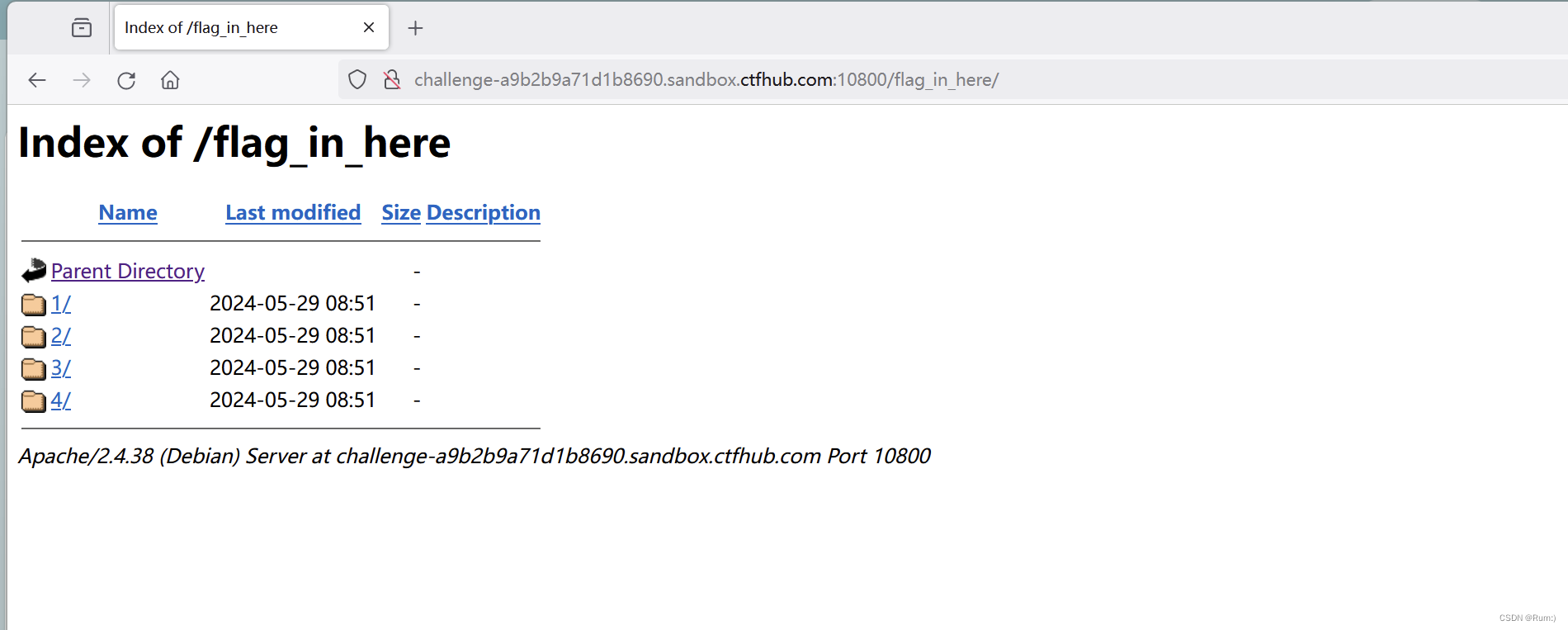

1.首先访问靶机页面点击寻找flag,发现目录页面,如下图所示:

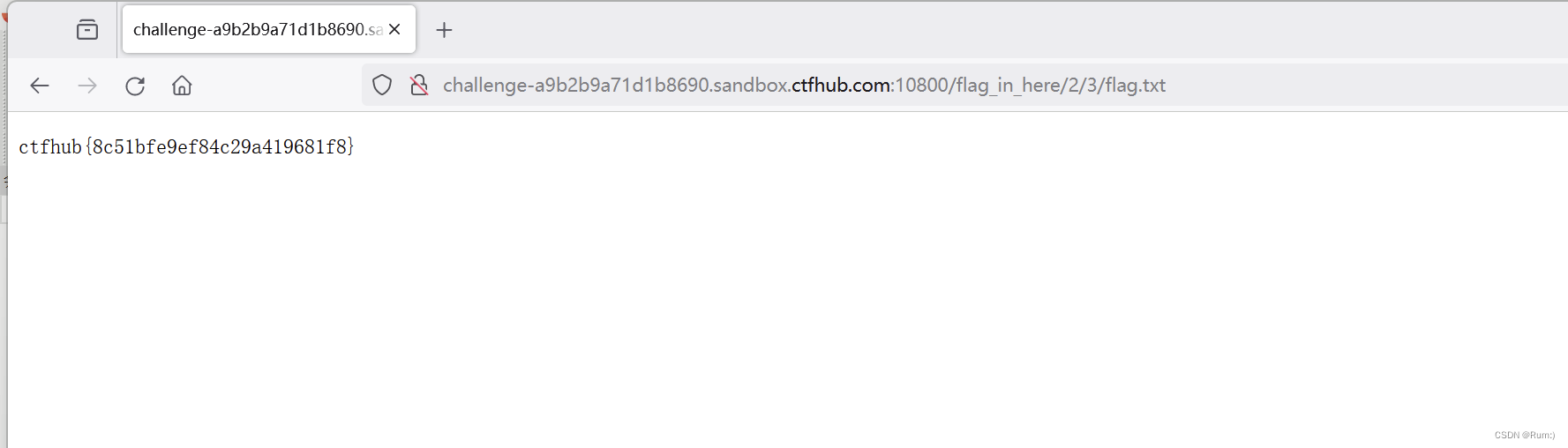

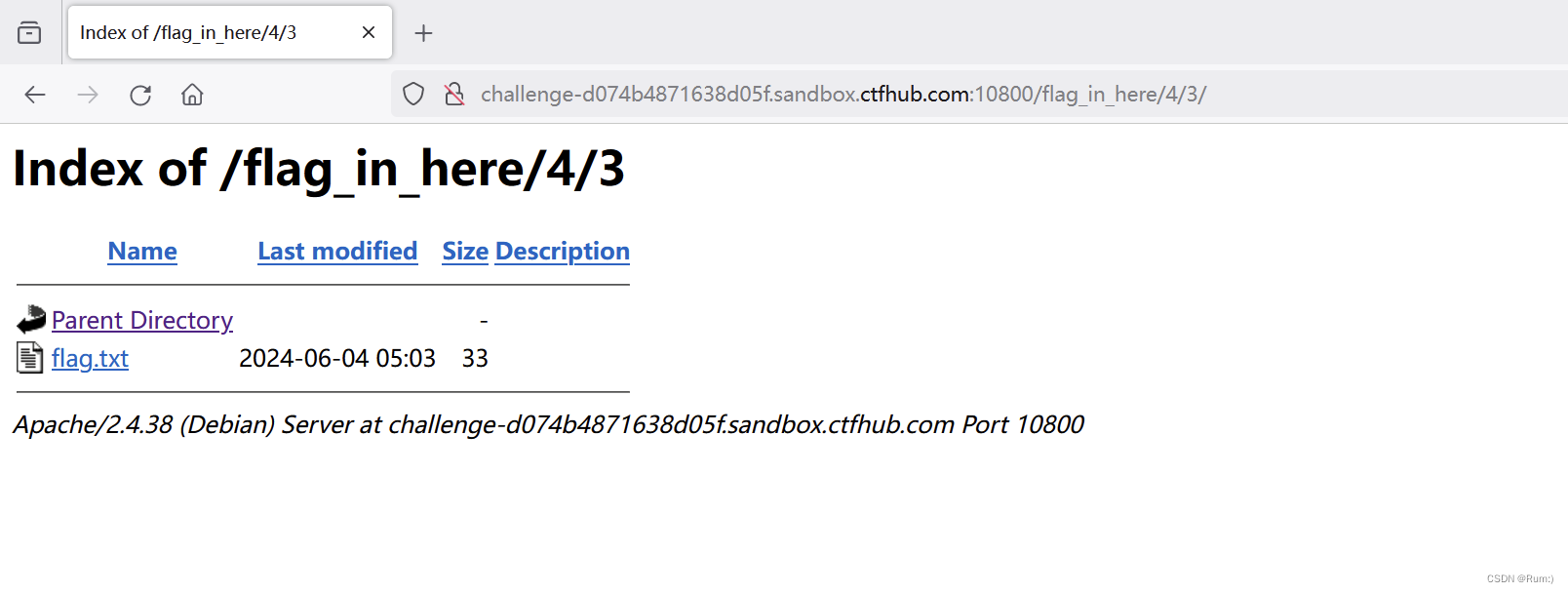

2.每个每个的找,会找到flag,如下图所示:

方法二:

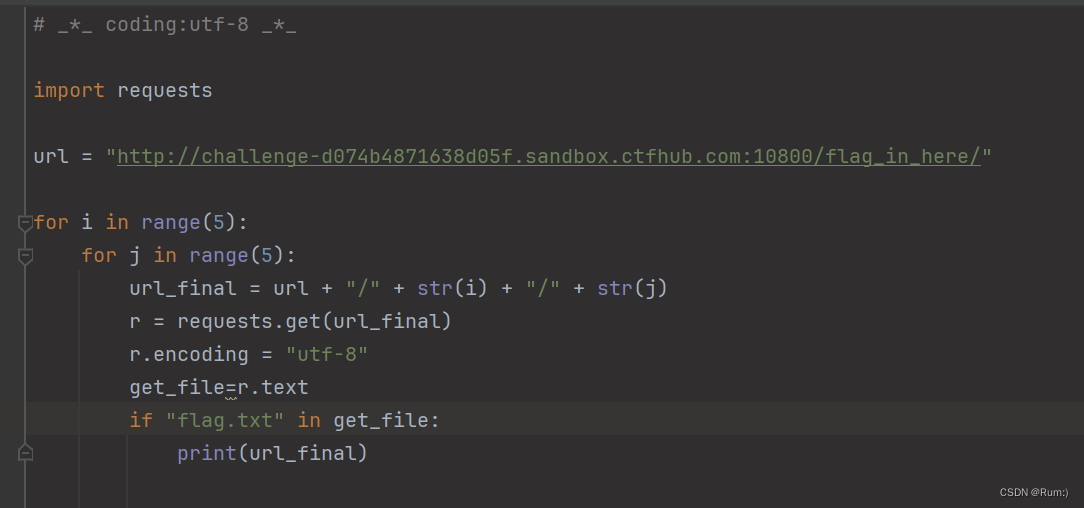

1.当然也可以使用python代码,如下图所示:

# _*_ coding:utf-8 _*_

import requests

url = "http://challenge-d074b4871638d05f.sandbox.ctfhub.com:10800/flag_in_here/"

for i in range(5):

for j in range(5):

url_final = url + "/" + str(i) + "/" + str(j)

r = requests.get(url_final)

r.encoding = "utf-8"

get_file=r.text

if "flag.txt" in get_file:

print(url_final)

代码解释:

这段代码使用了Python的requests库来向特定URL发送GET请求,然后检查返回的文本中是否包含"flag.txt"字段。具体执行过程如下:

- 通过循环生成不同的URL并发送GET请求,URL的格式为"http://challenge-d074b4871638d05f.sandbox.ctfhub.com:10800/flag_in_here/i/j",其中i和j分别为0到4的整数。

- 对每个URL的返回文本进行编码为UTF-8,并检查是否包含"flag.txt"字段。

- 如果返回文本中包含"flag.txt"字段,就打印该URL。

代码的输出结果将会是包含"flag.txt"字段的URL,如果没有找到则不会有任何输出。

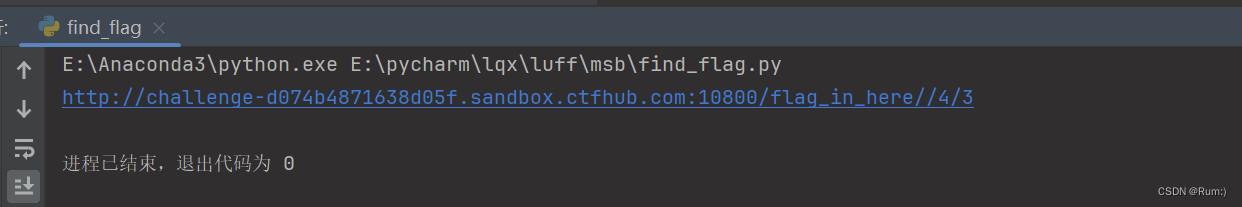

2.执行python代码,找到flag位于4/3,如下图所示:

总结

大概思路和涉及的知识点(这里我一律复制网上师傅总结的即可,网上的师傅们总结的很完美,我就不东施效颦)

思路:

访问敏感目录

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?