参考资料:RFC7217

本文主要介绍下Stable Privacy Address,目前在kernel-4.4版本已经引入并且可以使用,默认情况下是关闭的。但是这种类型的地址有一些好处。

两种常用地址类型

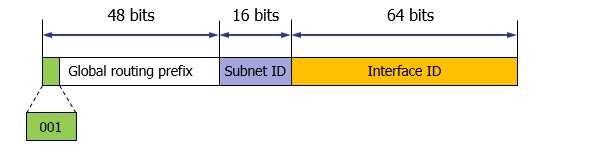

1.全球单播地址Global Unicast Address

这个地址类似IPV4的公网地址,和全球网络上的IPV6服务器进行通信就会使用该类型的地址,全球独一无二。地址格式主要包括以下几部分:48bit的Global Routing prefix 和16 bit 的subnet ID 还有64 bits的Interface ID,一般情况下对于无状态地址分配来讲,48+16的subnet id 合称为prefix。

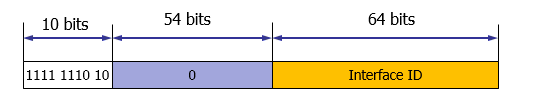

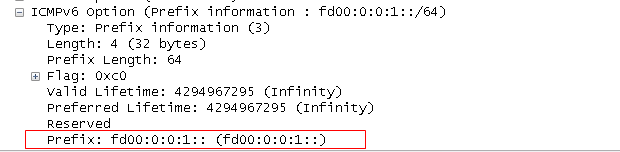

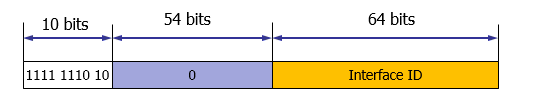

2.链路本地地址

这个地址主要是使用在本地链路进行通信,一个比较小的范围,类似于局域网内,这些地址发的包是不可以被路由器转发的,通常会是一些ICMPv6的封包,这个地址前16bit都是FE80接下来48位设置为全0,后面跟一个interface id(64bit), 也可以按照如下格式进行理解

以上两种地址是IPV6系统中最常用的两类地址,可以看到一个比较重要的共同部分那就是64bit的Interface ID, 本文着重来说明一种Interface ID的生成方法

Stable Privacy Address 引入

一般情况下,比较常用的生成interface id的方法有EUI-64,以及在Privacy Extensions for Stateless Address Autoconfiguration in IPv6" [RFC4941]中提及的随机生成的。

对于EUI-64的方法,比较传统,不过有一下缺点:

1. 由于所得的接口标识符是恒定的,产生的IPV6地址可以在多个网络中被追踪从而影响用户的隐私

2. 由于在接口中嵌入底层的链路层地址 标识符将导致特定的地址模式,这种模式可能被攻击者利用,以减少搜索空间时

执行地址扫描攻击[ ipv6-recon ]。

3. 在接口中嵌入底层硬件地址,标识符泄漏可能引入攻击

4. 硬件地址的改变将导致地址的改变

既然目前的传统的方案有弊端,也会有一些新的方法会出现,这种就是要介绍的更加stable的地址,重点是interface id的生成方法,那设计这种方法的目标:

1. 在相同的子网中,分配得到一样的prefix,interface id 保持稳定不变 , 可以说一个prefix 一个interface id,

在相同的子网,相同的prefix下,会生成相同的interface id

2. 配置为不同的prefix , interface id 必须改变, 这意味着,给出两个由本文档中指定的方法产生的地址必须很难让攻击者知道地址是否已由同一主机产生。

3. 对外面的设备或者攻击者来说,预测生成什么样的标示符是非常困难的

4. 依赖于具体的实现方法,interface id 与 HW mac没什么关系.

5. 这种方法仅是基于硬件产生inteface id 方法的一种替代方法,也就是,这个文档没有反对或者淘汰过其他的interface id生成方法,他可以适用于所有的SLAAC配置的稳定(即非临时)IPv6地址 ,包括全局,链路本地,和独特的本地

IPv6地址。

如何计算Interface id

在RFC7217中提供了一个算法 :RID = F(Prefix, Net_Iface, Network_ID, DAD_Counter, secret_key)

从公式来看这个interface id的输出与 prefix,net_iface, network_id, dad_counter, secret_key有关系,先来介绍下这个变量的意义

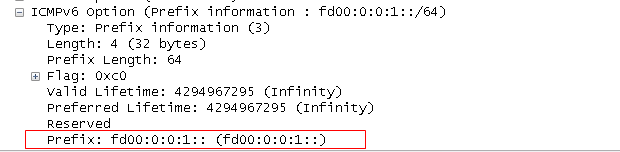

1. prefix : 地址前缀,RA 携带的prefix 或者link-local单播的prefix

2. net_iface: 一般情况下使用MAC地址表示net_iface

3. network_id: 一些网络特定的数据,确定接口依附于这个子网,在Linux kernel系统中并没有使用这个选项

4. dad_counter:用来解决DAD冲突的计数器,它必须被初始化为0,新地址冲突就会递增

5. secret_key:

一个攻击者不知道的秘钥 ,秘密密钥应该至少有128位 它必须被初始化为一个伪随机数

6. F

伪随机函数,必须不能被外面计算出来,也必须非常难逆转,拒绝获取secret_key, 及时给予output的样板和输入的参数,

F()应该产生一个至少64bit的输出,也就是说F是计算interface id的算法,在Linux kernel中使用的是基于SHA-1算法,这个算法的详细信息可以参考文章:IPv6详解:SHA1算法实现及详解

解决DAD冲突检查

如果因执行DAD[ rfc4862 ],主机发现生成的地址是一个重复的地址,它应该尝试使用新的地址来解决冲突:

1.dad_counter递增1

2.使用新的dad_counter作为参数,产生新的interface id, 继续进行DAD验证

主机在尝试新地址之前应该引入0-idgen_delay的延迟,避免多个主机同时进行同步更新,

此过程可能会重复多次,直到解决冲突的解决。主机应该至少尝试idgen_retries次,

主机必须限制尝试(而不是无限期地尝试一个新的暂定地址,直到冲突解决)暂定地址的数量。

RFC也规定了2个常量:

idgen_retries:

默认为3。

idgen_delay:

默认为1秒。

安全性

这种方法 与其他方法相比 有如下优点:

1 .能够避免基于IPV6 地址的 主机追踪 ,当主机从一个网络移动的另外一个网络中,prefix或者network id 发生了变化,interface id 也会发生变化

2. 因为接口标识符是比较难预测的,所以会大大削弱 利用推测标识符的地址扫描技术的攻击

3. 产生的IPv6地址,独立于底层硬件(如果网卡被换,IPV6地址不变)需要使用一个合适net_iface

4. 防止通过嵌入硬件地址的接口标识符所产生的信息泄漏

5.不会相互影响,不会影响使用其他prefix配置的地址的安全性和私有性

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?