朋友叫我帮忙,对一个网站做一下测试。主要目标是看看能不能进入服务器,收集一些建站者信息。

PHPk">朋友平时待我不薄,此时怎可出言拒绝?经过授权后,直接开搞!

(情景发生时间距今较久,请各位读者酌情参考)

简单的尝试

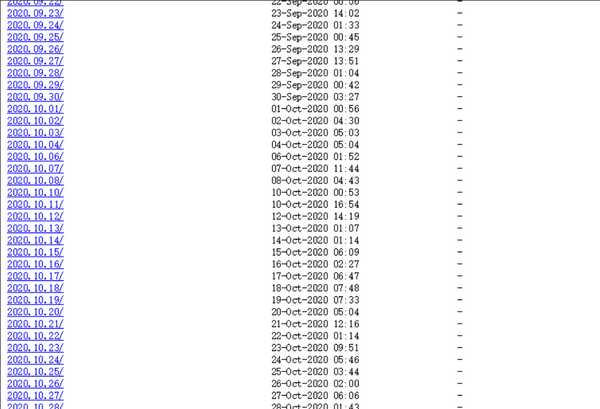

看了下历史解析记录,还好不多。通过判断,确定最后一条为真实IP:

查看下IP绑定的网站,查到3个域名,其中一个无法访问,另一个是个后台:

我们先来看这个后台:

随便输入一个账号和密码,提示数据不存在:

扫了下目录,只扫出个upload目录。存在列目录:

简单看了下,没有敏感信息,都是图片:

回到后台,先爆破一波。挂服务器爆破了不知道多久,成功爆破到管理员密码,登录后台:

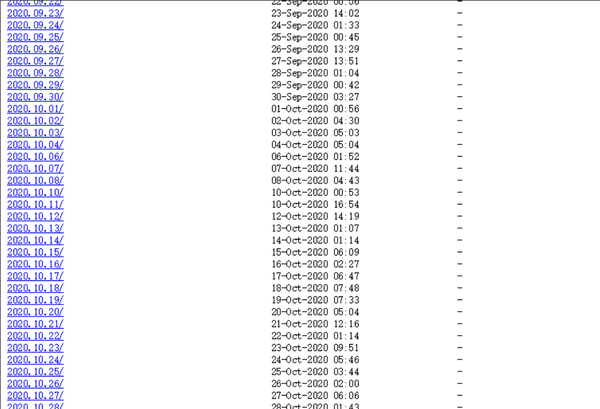

通过后台可以看出这个数据应该是APP注册数据,有50多万条记录。用户名应该是随机取名的,后来拿下权限后验证猜测没错:

回到正题。尝试拿shell,发现可以上传任意文件,但是都不解析。直接下载,最后没能突破成功。

简单的审计

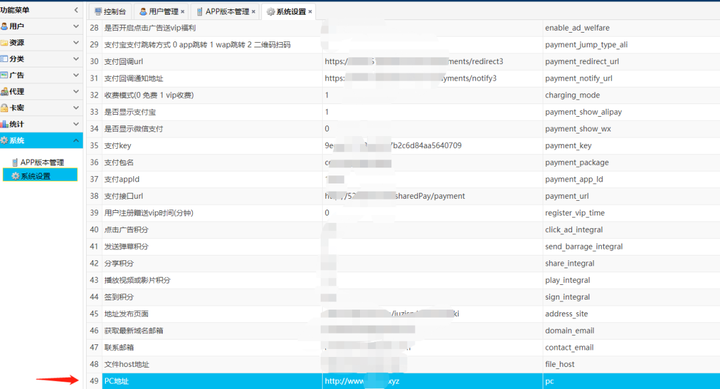

就在一筹莫展的时候,上帝为我开了一扇窗。翻后台功能,发现系统配置处配置了几个域名。叫PC的这个域名引起了我的注意。

对这个PC站进行渗透,扫描无果,手工渗透无果。

通过查看源码,可以看出这套程序是用了某CMS程序:

根据CMS名字,很快找到了官网,并且下载了一份下来本地搭建,准备审计:

本地搭建好后,查看了下使用说明,发现网站后台存在默认账号和密码:

使用默认账号和密码尝试登录目标站后台,成功登录。简单看了下后台,功能很简单,除了设置网站标题,基本上没什么有用的功能。

看官网介绍,经验令我立刻感觉到,在密码修改这里可能会有问题。密码直接明文保存在boss.php文件:

在本地测试发现,修改密码处内容是直接写到boss.php文件,并且没有过滤:

接下来我们尝试拿Shell。在账号处插入phpinfo()函数,文件内容变成了这样:

本地测试执行成功:

用如上方法,在目标站中成功写入Shell,开心!!!

发现是System权限,但是执行系统命令的时候发现执行不了。再一次火大:

巧用宝塔配置文件

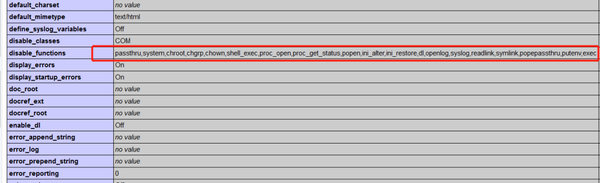

PHP版本5.3.29看下disable_functions是怎么配置的。果然不出所料,禁用了不少函数:

由于是Windows系统,利用Windowcom组件绕过限制需要满足php5.4。

由于版本太低,谷歌了半天没找到方法,无奈只能放弃,翻翻看看有没有敏感文件之类的。

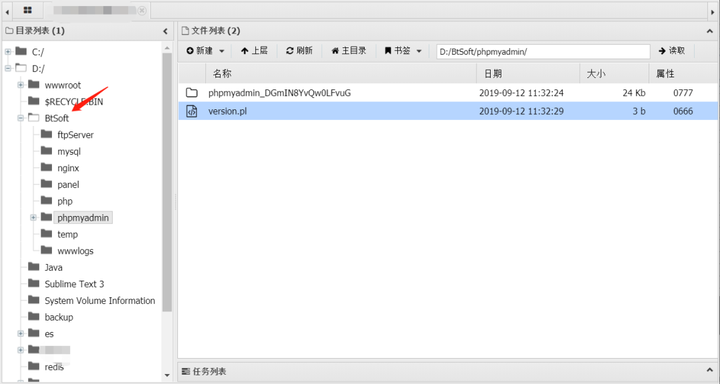

运气不错,发现网站居然是使用宝塔搭建的,之前居然没反应过来,而且宝塔目录权限还挺高,能看到配置文件内容:

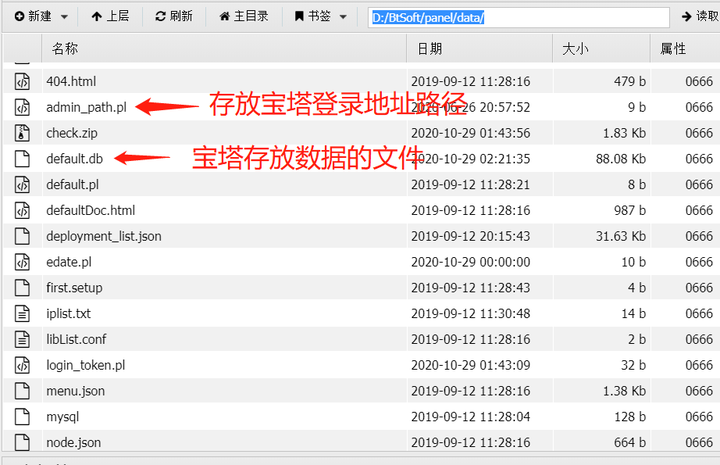

Windows下宝塔配置文件在/BtSoft/panel/data/目录下:

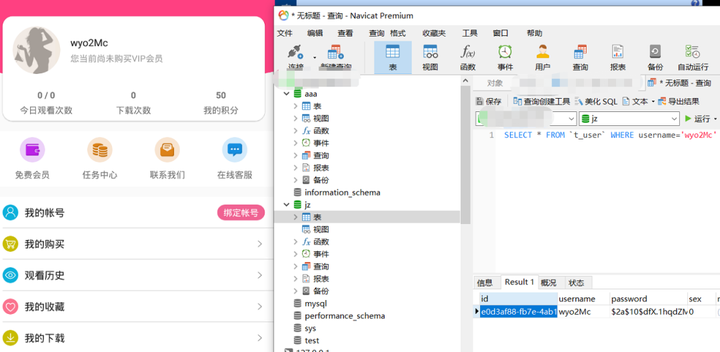

宝塔数据库是用的sqlite3,我们下载下来后直接用navicat打开即可:

获取到宝塔登录密码,成功解密md5:

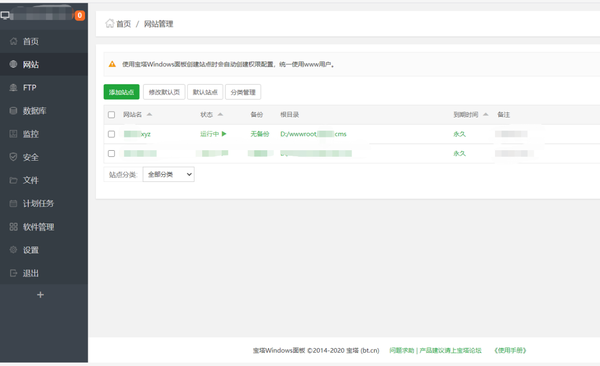

成功登录到宝塔界面:

通过计划任务添加管理员:

成功登录服务器:

通过服务器找到刚刚那个网站的目录,才知道是因为网站被打包成jar,所以解析不了脚本:

获取管理员密码

因为服务器是Windowsserver2012,所以需要修改:

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest

其中的"UseLogonCredential"设置为1,类型为DWORD32,然后下次用户再登录的时候才能记录到明文密码。使用mimikatz成功获取管理员密码:

在半夜的时候,成功利用管理员账号登录上服务器:

管理员信息收集

查看谷歌浏览器发现管理员记住了谷歌密码,直接登录谷歌,利用谷歌获取管理员真实姓名,电话,邮箱,qq,地址等敏感信息:

通过谷歌密码安全检查,获取到管理员所有保存在谷歌的账号密码:

建站人的信息收集得差不多了,渗透到此也就结束了。

总结

渗透要细心,入口点不止一个,多尝试。比如遇到Shell解析不了,可以尝试其他方法。

多翻翻敏感目录,配置文件,说不定管理员就在配置文件里面。

/search?q=Shell解析&search_source=Entity&hybrid_search_source=Entity&hybrid_search_extra={“sourceType”%3A"answer"%2C"sourceId"%3A2445519171})不了,可以尝试其他方法。

多翻翻敏感目录,配置文件,说不定管理员就在配置文件里面。

在获取目标账号后,不要在自己本地登录,以免留下登录日志和IP,尽量在目标服务器登录。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击免费领取】CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

👋全套《黑客&网络安全入门&进阶学习资源包》👇👇👇

这份完整版的学习资料已经上传CSDN,也可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】

348

348

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?