Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html

Windows系统调用中API从3环到0环(上)

这篇文章分为上下两篇,其中上篇初步讲解大体轮廓,下篇着重通过实验来探究其内部实现,最终分析两个函数(快速调用与系统中断),来实现通过系统中断直接调用内核函数。

一、结构体 _KUSER_SHARED_DATA

该结构体看名字可知是用于内核层与用户层来共享数据所使用的结构体。

kd > dt _KUSER_SHARED_DATA

ntdll!_KUSER_SHARED_DATA

+ 0x000 TickCountLowDeprecated : Uint4B

+ 0x004 TickCountMultiplier : Uint4B

+ 0x008 InterruptTime : _KSYSTEM_TIME

+ 0x014 SystemTime : _KSYSTEM_TIME

+ 0x020 TimeZoneBias : _KSYSTEM_TIME

+ 0x02c ImageNumberLow : Uint2B

+ 0x02e ImageNumberHigh : Uint2B

·······

1)在User层和KerNel层分别定义了一个_KUSER_SHARED_DATA结构区域,用于User层和Kernel层共享某些数据。

2)它们使用同一段页,只是映射位置不同。虽然同一页,但User只读,Kernnel层可写。

3)它们使用固定的地址值映射,_KUSER_SHARED_DATA结构在User为:0x7ffe0000,在Kernel层为:0xffdf0000。

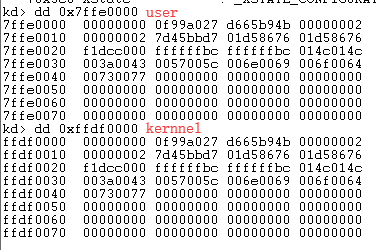

通过windbg可以查看其中两块内存完全一样(实质查看的是同一物理页,挂在两块页表PTT中。

二、分析 0X7FFE0300 这个地址

在 中调用 ntdll.KiFastSystemCall 函数 ,实质就是调用 0X7FFE0300 这个地址。

77A162F8 > B8 15010000 mov eax,0x115 // 对应操作系统内核中某一函数的编号。

77A162FD BA 0003FE7F mov edx,0x7FFE0300 // 该地方是一个函数,该函数决定了什么方式进零环。

77A16302 FF12 call dword ptr ds:[edx] ; ntdll.KiFastSystemCall

1)_KUSER_SHARED_DATA 在用户层的位置为 0x7FFE0000,该地址为其+0x300位置

+0x300 SystemCall : Uint4B

2)该成员保存着系统调用的函数入口,如果当前CPU支持快速调用。

则存储着ntdll.dll!KiFastSystemCall()函数地址;

如果不支持快速调用,则存储着ntdll.dll!KiIntSystemCall()函数地址。

3)通过实验验证当前CPU是否支持快速调用:

当通过eax=1来执行cupid指令时,处理器特征信息被存放在ecx和edx寄存器中,

其中edx包含了SEP位(11位),该位指明了当前处理器是否支持sysenter/sysexit指令。

如下图,我们执行cupid指令,获取edx 178BFBFF,拆分 11-8位 B 1011,故其11位为1,支持快速调用。

这也验证了我们上一篇文章中的分析结果。(最后是快速调用并非使用中断门)

三、从3环进0环需要哪些寄存器改变

CS的权限由3变为0,意味着需要新的CS

SS与CS的权限永远一致,需要新的SS

权限发生切换的时候,堆栈也一定会改变,需要新的ESP

进0环后的代码位置,需要EIP

四、ntdll.dll!KiIntSystemCall() 分析

我们使用ida来分析ntdll.dll!KiIntSystemCall()

.text:77F070C0

.text : 77F070C0 public KiIntSystemCall

.text : 77F070C0 KiIntSystemCall proc near; DATA XREF : .text : off_77EF61B8↑o

.text : 77F070C0

.text : 77F070C0 arg_4 = byte ptr 8

.text : 77F070C0 // 之前调用该函数时 mov eax, 0x115,向eax传入一个函数号

.text : 77F070C0 lea edx, [esp + arg_4] // 当前参数的指针存储在 edx中

.text : 77F070C4 int 2Eh; // 通过中断门的形式进入到内核中

.text:77F070C4; DS:SI->counted CR - terminated command string

.text : 77F070C6 retn

.text : 77F070C6 KiIntSystemCall endp

其在触发 int 2eh中断前用到两个寄存器,一个是内核中调用函数的函数号,另外一个就是传入参数的指针。

五. ntdll.dll!KiFastSystemCall()函数分析

当CPU支持快速调用,则使用这个函数。(我们在上篇文章中已经用到了这个来重构WriteProcessMemory函数)

.text:77F070B0 public KiFastSystemCall

.text:77F070B0 KiFastSystemCall proc near ; DATA XREF: .text:off_77EF61B8↑o

.text:77F070B0 // 之前调用该函数时 mov eax, 0x115,向eax传入一个函数号

.text:77F070B0 mov edx, esp // 将当前堆栈放入edx,用它来存储参数

.text:77F070B2 sysenter

.text:77F070B2 KiFastSystemCall endp

触发sysenter指令后,也用到两个寄存器eax,edx,作用与使用中断一样。

为什么叫快速调用?

中断门进入0环,需要的CS、EIP在IDT表中,需要查内存(SS与ESP由IDT表提供);

而CPU如果支持sysenter指令时,操作系统会提前将CS/SS/ESP/EIP的值存储在MSR寄存器中,

sysenter指令执行时,CPU会将MSR寄存器中的值直接写入寄存器中,没有读内存过程,本质时一样的。

下一篇,我们探究其中的详细细节。

1558

1558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?