eval命令将会首先扫描命令行进行所有的替换,类似于C语言中的宏替换,然后再执行命令。该命令使用于那些一次扫描无法实现其功能的变量。该命令对变量进行两次扫描。这些需要进行两次扫描的变量有时候被称为复杂变量。

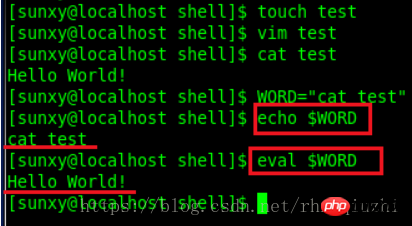

新建一个文件test将字符串”HelloWorld!“写入文件中,把cat test赋值给变量WORD,如果我们echo WORD并不能的到test中的内容;然而eval WORD则能显示文件中的内容,因为eval命令对后面的命令进行了两次扫描,第一次将WORD替换为 cat test,第二次执行cat test。

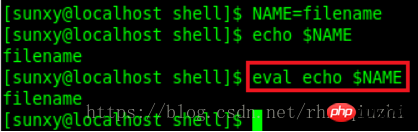

2.eval也可以用于回写简单变量,不一定是复杂变量。

NAME=ZONE

eval echo $NAME等价于echo $NAME

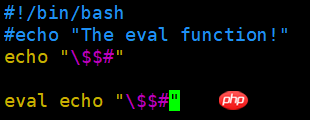

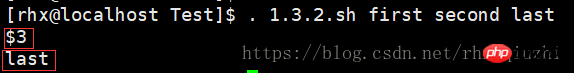

3、eval命令还可以获取传给shell的最后一个参数

如果我们知道参数个数,我们想要查看最后一个参数的内容可以使用echo直接显示,如输入 first last两个参数我们可以用echo$2 来查看最后一个参数;

但是,如果我们不知道参数个数还想查看最后一个参数内容该怎么办呢?这是我们就想到使用$$#为传给shell脚本的参数个数,但是上例中 echo “$$#”后显示的其实是参数个数,而使用eval echo “$$#”才显示最后一个参数的内容。

对上述第3点补充:

对上述第3点补充:

今天学习eval命令时,发现了这个问题:

echo "Last argument is $(eval echo \$$#)" a b c d e

这句话本意打印:Last argument is e

但实际打印的是:Last argument is -bash a b c d e

$#一般用在脚本中的,用在命令行的话就要先使用set设置位置参数,因此修改为如下:

set - a b c d e

echo "Last argument is $(eval echo \$$#)"

Last argument is e

set - a b c d e f

echo "Last argument is $(eval echo $#)"

Last argument is 6

4、条件筛选

在file文件中写入两列数据,第一列对应KEY 、第二列为VALUE,使用eval命令将KEY与VALUE的值对应起来,从文件中读取

eval进阶:

1.shell 也提供了 eval 命令,如同熟悉的其他脚本语言,会将它的参数做为命令执行,初看会疑惑为什么shell要提供两种动态执行命令字串的机制,但是经过仔细分析,才发现shell的eval同其他语言有很大区别。

2.shell 中的 eval

2.1 不能获得函数处理结果 ,如1所说,所有命令,函数的处理结果只能通过 ``来获得,那么其它语言中利用eval来获得动态生成代码执行后的输出变得不可能。

2.2 eval 嵌套无意义 ,在其他语言中可以通过 eval(eval("code")),来执行(执行动态生成的code的返回),而由于shell 中 eval 将后面的eval命令简单当作命令字符串执行,失去了嵌套作用,嵌套被命令替换取代。

eval的作用是再次执行命令行处理,也就是说,对一个命令行,执行两次命令行处理。这个命令要用好,就要费一定的功夫。我举两个例子,抛砖引玉.

例子1:用eval技巧实现shell的控制结构for[root@home root]# cat myscript1

QUOTE:

#!/bin/sh

evalit(){

if [ $cnt = 1 ];then

eval $@

return

else

let cnt="cnt-1"

evalit $@

fi

eval $@

}

cnt=$1

echo $cnt | egrep "^[1-9][0-9]*$" >/dev/null

if [ $? -eq 0 ]; then

shift

evalit $@

else

echo 'ERROR!!! Check your input!'

fi

[root@home root]# ./myscript1 3 hostname

home

home

home

[root@home root]# ./myscript1 5 id |cut -f1 -d' '

uid=0(root)

uid=0(root)

uid=0(root)

uid=0(root)

uid=0(root)

注意:bash里有两个很特殊的变量,它们保存了参数列表。

$*,保存了以$IFS指定的分割符所分割的字符串组。

$@,原样保存了参数列表,也就是"$1""$2"...

这里我使用了函数递归以及eval实现了for结构。

当执行eval $@时,它经历了步骤如下:

第1步,分割成eval $@

第6步,扩展$@为hostname

第11步,找到内置命令eval

重复一次命令行处理,第11步,找到hostname命令,执行。

注意:也许有人想当然地认为,何必用eval呢?直接$@来执行命令就可以了嘛。

例子2:一个典型错误的例子

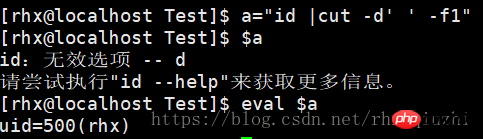

如果命令行复杂的话(包括管道或者其他字符),直接执行$a字符串的内容就会出错。分析如下。

$a的处理位于参数扩展,也就是说,跳过了管道分析,于是"|", "cut", "-f1", "-d"都变成了id命令的参数,当然就出错啦。

但使用了eval,它把第一遍命令行处理所得的"id", "|", "cut", "-f1", "-d"这些字符串再次进行命令行处理,这次就能正确分析其中的管道了。

总而言之:要保证你的命令或脚本设计能正确通过命令行处理,跳过任意一步,都可能造成意料外的错误!

相关推荐:

155

155

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?