7.15

jarvisoj-admin [web]

Dirsearch扫描 发现robots.txt

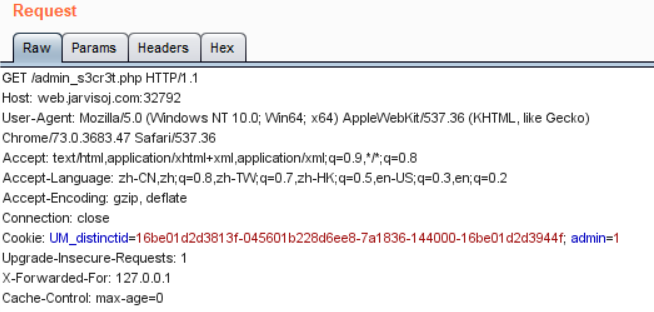

访问获得路径 admin_s3cr3t.php 访问回显flag{hello guest}

抓包重放 将admin=0改为admin=1 获得 flag{hello_admin~}

jarvisoj-inject [web]

dirsearch 发现Index.php~ 右键查看源码

<?php

require("config.php");

$table = $_GET['table']?$_GET['table']:"test";

$table = Filter($table);

mysqli_query($mysqli,"desc `secret_{$table}`") or Hacker();

$sql = "select 'flag{xxx}' from secret_{$table}";

$ret = sql_query($sql);

echo $ret[0];

?>

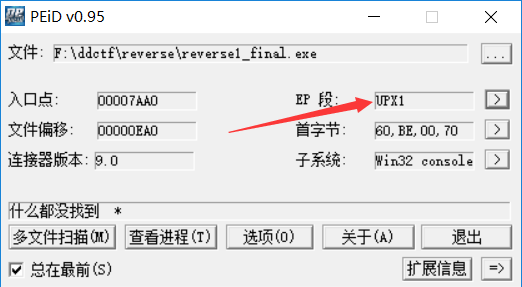

DDCTF-reverse1

使用PEID查看文件类型 发现有UPX的壳 EP段存在也说明可能有壳

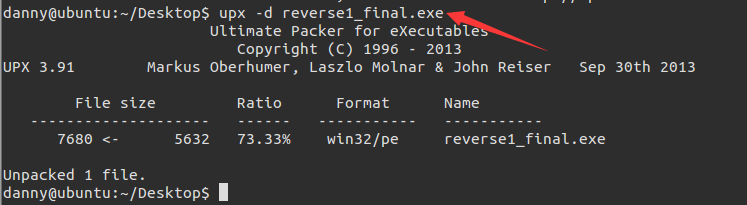

UPX的壳使用linux下upx -d file命令直接脱

分析

12万+

12万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?