北京时间2019年1月8日,Jenkins发布安全公告,此次的安全公告更新修复了Jenkins的Script Security以及Pipeline Plugins等插件的sandbox bypass远程代码执行漏洞。漏洞编号分别为

CVE-2019-1003000(Script Security)、CVE-2019-1003001 (Pipeline: Groovy)、CVE-2019-1003002 (Pipeline: Declarative)

官方评级均为高危。

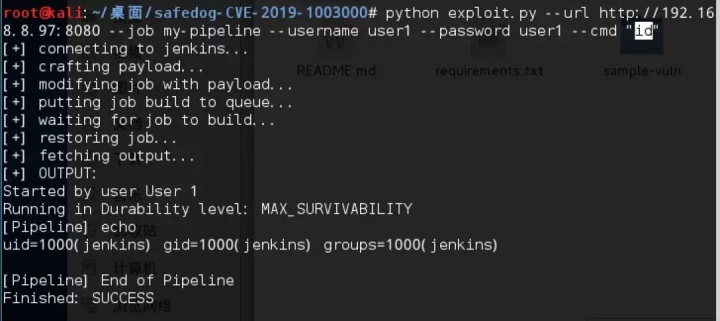

以CVE-2019-1003000为例,其成因是jenkins开源项目里的

src/main/java/org/jenkinsci/plugins/scriptsecurityndbox/groovy/GroovySandbox.java

的文件允许“具有Overall/Read 权限”或者“能够控制SCM中的Jenkinsfile,或者sandboxed Pipeline共享库内容权限”的攻击者使用可绕过沙盒保护的脚本在Jenkins的master服务器执行任意代码。该漏洞的危害大、影响严重。漏洞的复现结果如图所示。

漏洞名称

Jenkins插件远程代码执行漏洞

漏洞影响版本

Pipeline: Declarative Plugin 1.3.4及之前版本

Pipeline: Groovy Plugin 2.61及之前版本

Script Security Plugin 1.49及之前版本

漏洞补丁更新地址

https://jenkins.io/security/advisory/2019-01-08/#SECURITY-1266

受影响的版本是Declarative Plugin 1.3.4及之前版本、Groovy Plugin 2.61及之前版本、Script Security Plugin 1.49及之前版本,推荐用户尽快更新到最新版本。安全狗第一时间关注了事件进展。根据最新的研究分析,我们总结出了一些防护建议,敬请用户知晓。

处置建议

安全狗的处置建议如下:

1.将Jenkins的plugins升级至其修复版本:

将Declarative Plugin更新至1.3.4.1版

https:// plugins.jenkins.io/pipe line-model-definition

将Groovy Plugin 更新至2.61.1版;

https:// plugins.jenkins.io/work flow-cps

将Security Plugin更新至1.50版。

https:// plugins.jenkins.io/scri pt-security

2.请受漏洞版本影响的Jenkins用户使用安全狗云御产品的RASP模块的“反序列化漏洞防护”与“注入防护”功能进行拦截,如图所示。

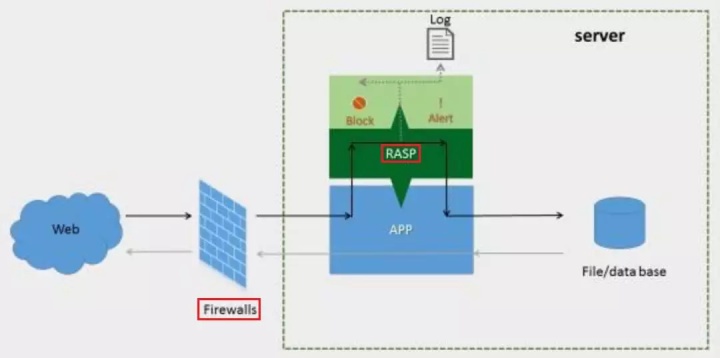

注:RASP, Runtime Application Self-Protection, 实时应用自我保护。RASP产品的原理示意图如图所示。

RASP 运行在应用程序的内部,它的安全保护控制点通常放在应用程序和其他系统的交互连接点上,包括和用户、数据库、网络以及文件系统的连接点,从而,实时监测并拦截漏洞攻击。RASP 的亮点在于“自我保护”,能够在运行时结合上下文采取相应的保护方案。

RASP能够在运行时进行安全过滤,与传统WAF相比,其防御深度更深,可以有效地防御RCE、SQL注入、反序列化等漏洞攻击,有利于迅速发现漏洞,甚至抵御0day攻击。

RASP是我司顺应应用安全领域的关键趋势研发的新功能。它与我司现有防御产品相辅相成,是我司防御产品体系的有力补充。

参考链接

https://nvd.nist.gov/vuln/detail/CVE-2019-1003000

https://jenkins.io/security/advisory/2019-01-08/

本文介绍了Jenkins中Script Security和Pipeline Plugins存在的高危远程代码执行漏洞,详细解析了CVE-2019-1003000的影响和复现情况。建议用户更新至最新版本,并利用RASP模块的防护功能来加强安全性。

本文介绍了Jenkins中Script Security和Pipeline Plugins存在的高危远程代码执行漏洞,详细解析了CVE-2019-1003000的影响和复现情况。建议用户更新至最新版本,并利用RASP模块的防护功能来加强安全性。

1377

1377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?