猫宁!!!

参考链接:https://www.freebuf.com/sectool/90584.html

作者上一次更新是2018年10月16日了,sublist3r中融合有另外一个子域名爆破工具SubBrute。

sublist3r github地址

https://github.com/aboul3la/Sublist3r

subbrute github地址

https://github.com/TheRook/subbrute

操作在kali linux上进行

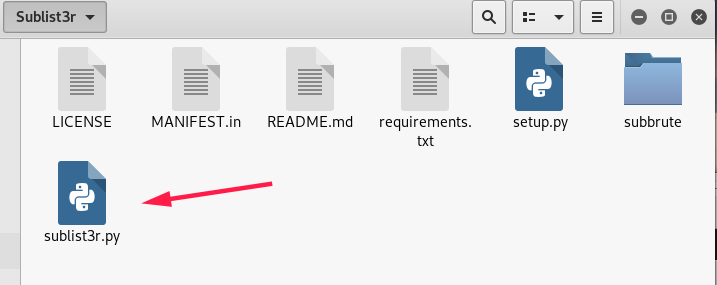

下载到本地,需要pip3 install三个python模块argparse、dnspython、requests,进入文件夹

git clone https://github.com/aboul3la/Sublist3r.git

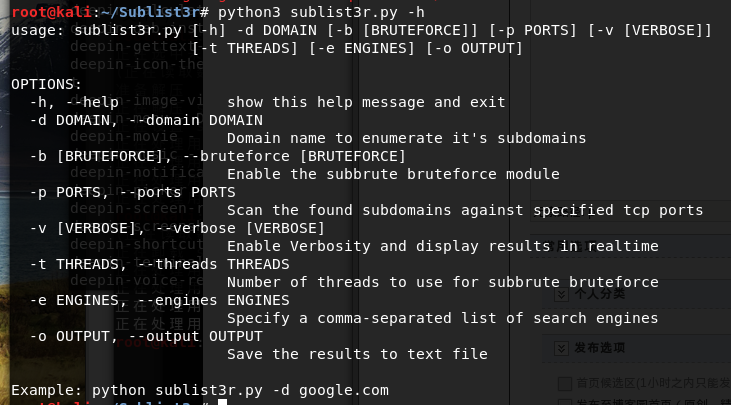

我们采用python3

python3 sublist3r.py -h

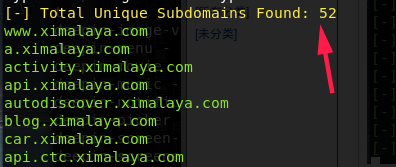

明显可以看出来,这是集合了从多个开源渠道获取的子域名信息,即使多个海外的站点没有挂海外代理,依然是获取了52个子域名,效果还不错。

python3 sublist3r.py -d ximalaya.com

Netcraft、DNSdumpster、ThreatCrowd、Virustotal、SSL Certificates(基于ssl证书识别)、PassiveDNS(被动dns数据,可以认为是历史dns数据),这几个获取信息的渠道也是值得深入关注。

https://www.netcraft.com/,网络安全咨询,在线安全防护

https://dnsdumpster.com/,dns记录

https://www.threatcrowd.org/,威胁情报供应商

https://www.virustotal.com/gui/home/upload,谷歌旗下的可疑信息分析站点

公开资源情报计划(Open source intelligence),简称OSINT,sublist3r做的就是这个工作,这种方式多被海外情报机构采用。

https://resources.infosecinstitute.com/

https://www.osint.org/

除了从公开渠道获取信息,爆破也是一个很好的选择,subbrute被整合进来正是基于此,但是爆破花费的时间也是比较多的,因为字典中有13万个关键词。

python3 sublist3r.py -d ximalaya.com -b

对于发现的域名只获取开启了80和443端口的那些

python3 sublist3r.py -d ximalaya.com -p 80,443

实时显示获取到的子域名

python3 sublist3r.py -v -d ximalaya.com

默认线程是20,这里自定义为100

python3 sublist3r.py -d ximalaya.com -t 100

专门指定子域名发现的途径

python3 sublist3r.py -d ximalaya.com -e baidu,bing,virustotal

指定输出到的文件

python3 sublist3r.py -d ximalaya.com -o output.txt

一个工具很多时候用其中关键功能点即可满足需求。

下面这个工具和sublist3r非常接近。

https://github.com/bit4woo/Teemo

6315

6315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?