网络嗅探与协议分析

基础内容

1.网络嗅探Sniff

- 网络监听、网络窃听

- 类似于传统的电话线窃听

网络嗅探技术定义:利用计算机网络接口截获目的地为其他计算机的数据报文 ,监听网络流中所包含的用户账户密码或私密信息等

网络嗅探器(Sniffer):

- 实现嗅探的软件或硬件设备

- 嗅探获得数据->二进制格式数据报文

- 解析和理解二进制数据,获取各层协议字段和应用层传输数据->网络协议分析

2.以太网的工作原理

- 载波侦听/冲突检测(CSMA/CD: 802.3, carrier sense multiple access with collision detection)技术

-

- 载波侦听:是指在网络中的每个站点都具有同等的权利, 在传输自己的数据时,首先监听信道是否空闲

-

-

- 如果空闲,就传输自己的数据

- 如果空闲,就传输自己的数据

-

-

-

- 如果信道被占用,就等待信道空闲

- 如果信道被占用,就等待信道空闲

-

-

- 冲突检测则是为了防止发生两个站点同时监测到网络 没有被使用时而产生冲突

- 以太网采用了CSMA/CD技术,由于使用了广播 机制,所以,所有在同一媒介信道上连接的工作站 都可以看到网络上传递的数据

3.以太网卡的工作模式

- 网卡的MAC地址(48位) :

-

- 通过ARP来解析MAC与IP地址的转换

-

- 用ipconfig/ifconfig可以查看MAC地址

- 正常情况下,网卡应该只接收这样的包

-

- MAC地址与自己相匹配的数据帧

-

- 广播包

- 网卡完成收发数据包的工作,两种接收模式

-

- 混杂模式:不管数据帧中的目的地址是否与自己的地址匹配, 都接收下来

-

- 非混杂模式:只接收目的地址相匹配的数据帧,以及广播数据 包(和组播数据包)

- 为了监听网络上的流量,必须设置为混杂模式

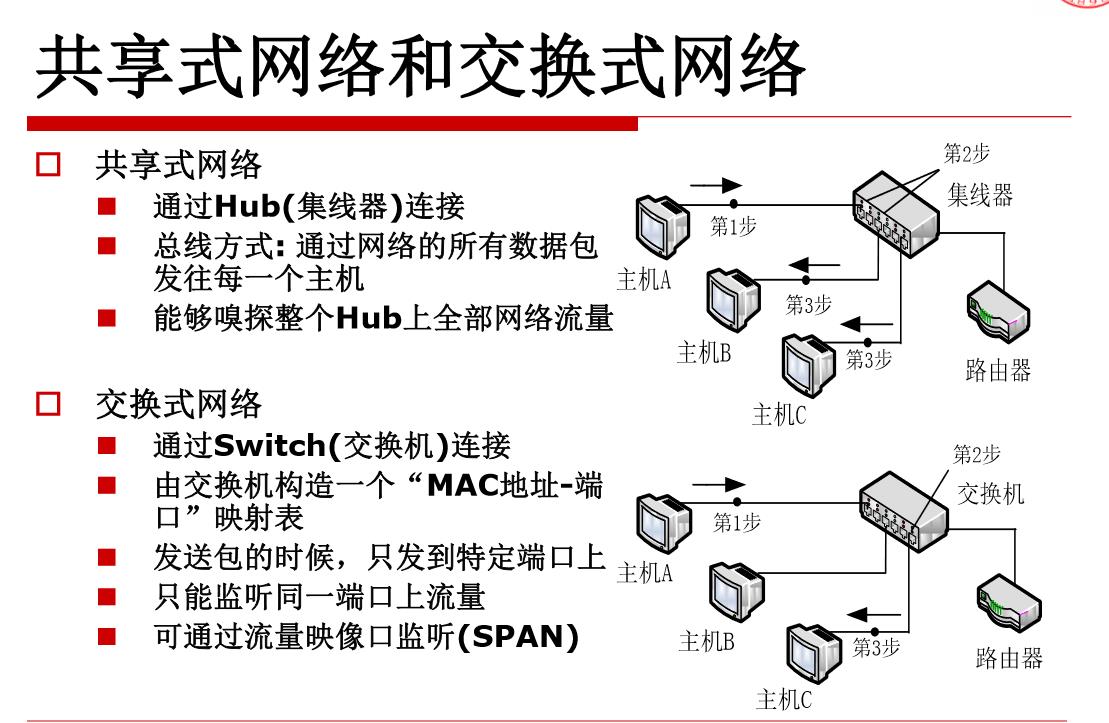

4.共享式网络和交换式网络

5.交换式网络中的嗅探攻击

MAC地址洪泛攻击

- 向交换机发送大量虚构MAC地址和IP地址数据包

- 致使交换机“MAC地址-端口映射表”溢出

- 交换机切换入所谓的“打开失效”模式- “共享式”

MAC欺骗

- 假冒所要监听的主机网卡,将源MAC地址伪造成目标主机的 MAC地址

- 交换机不断地更新它的“MAC地址-端口映射表”

- 交换机就会将本应发送给目标主机的数据包发送给攻击者

ARP欺骗

- 利用IP地址与MAC地址之间进行转换时的协议漏洞

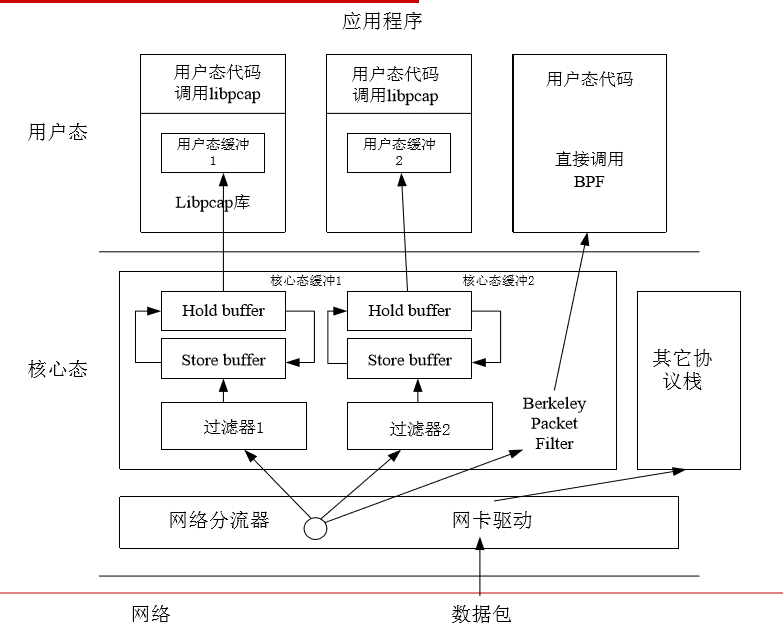

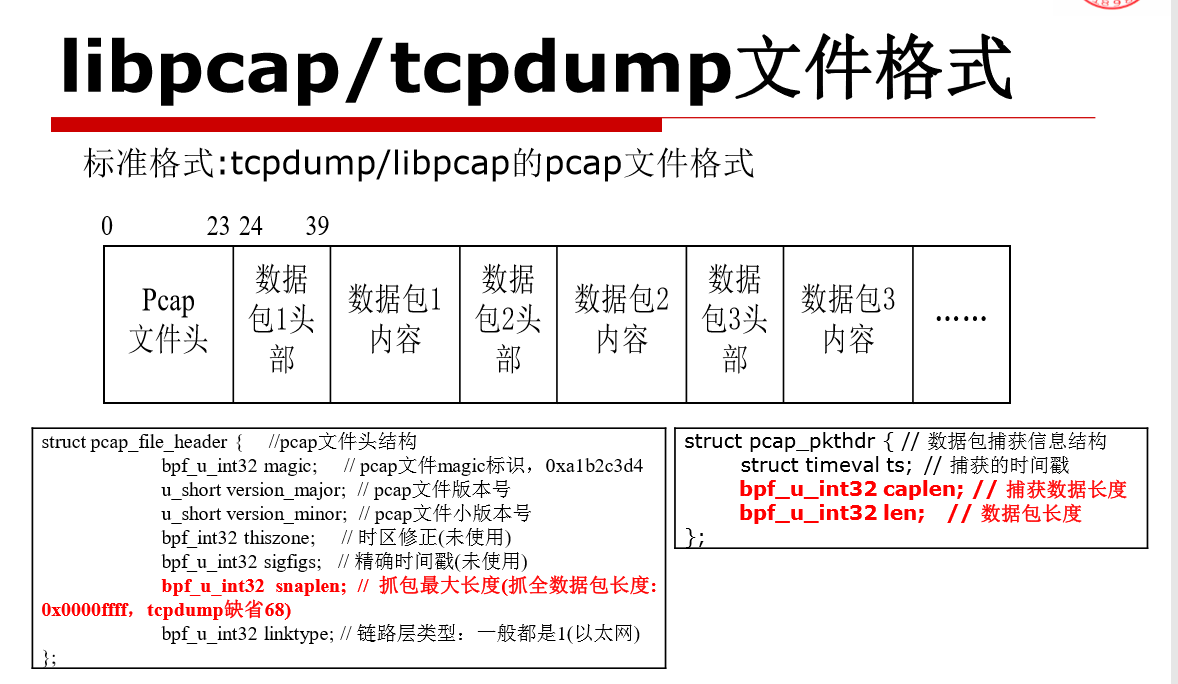

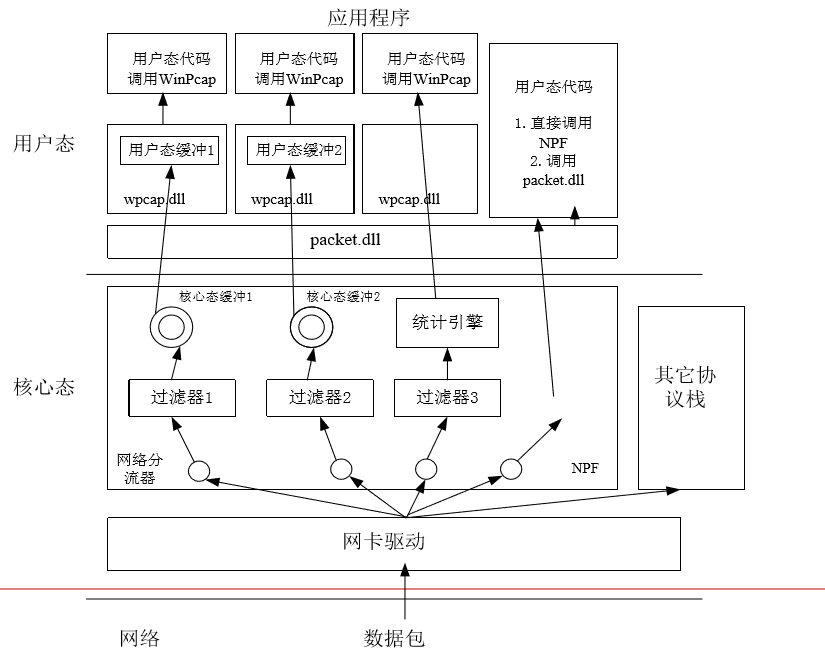

6.应用程序抓包的技术

Unix:BPF,libpcap,==tcpdump==

Windows:NPF,winpcap,windump

6.网络协议分析

实践动手

1.使用Tcpdump

2.使用Wireshark

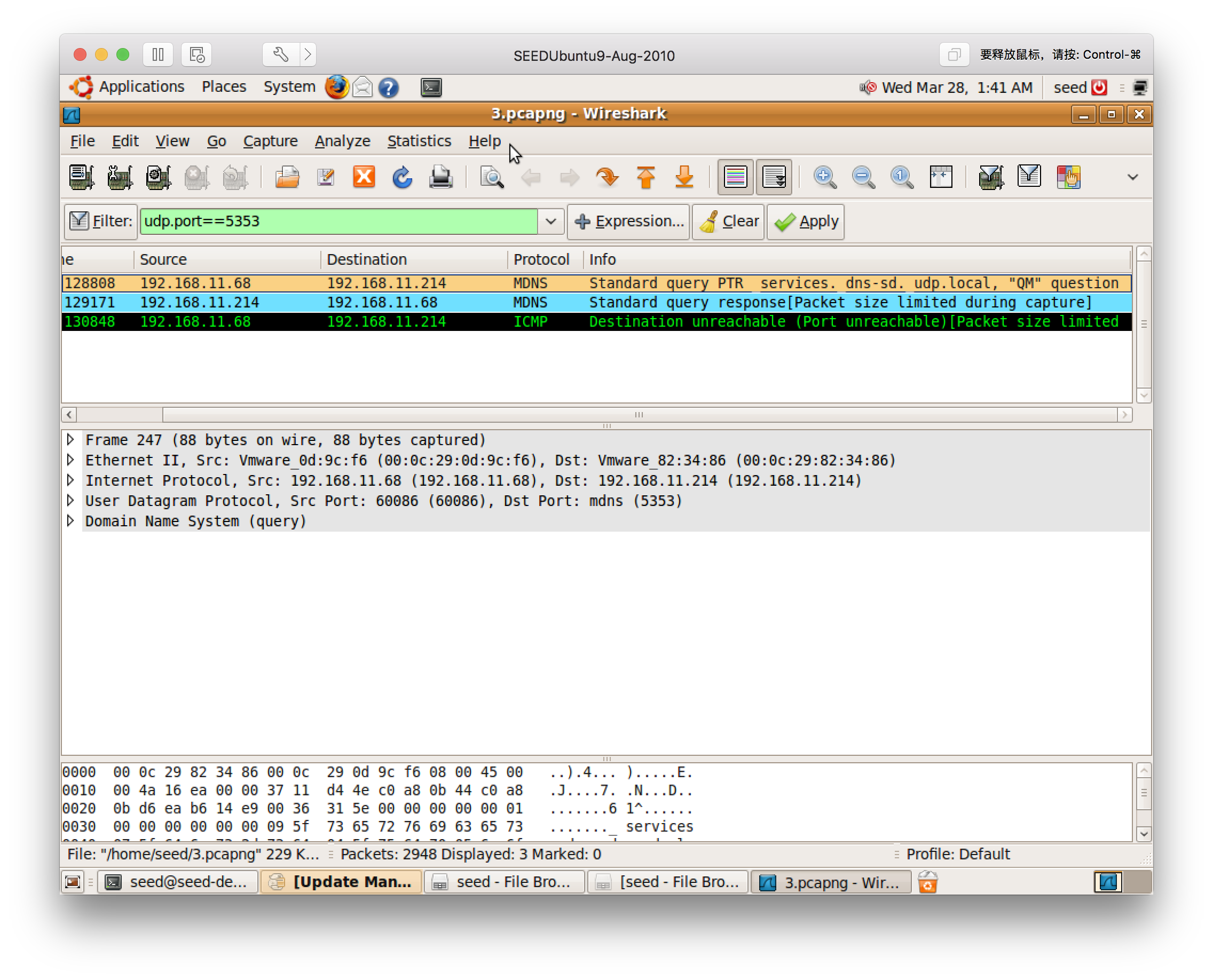

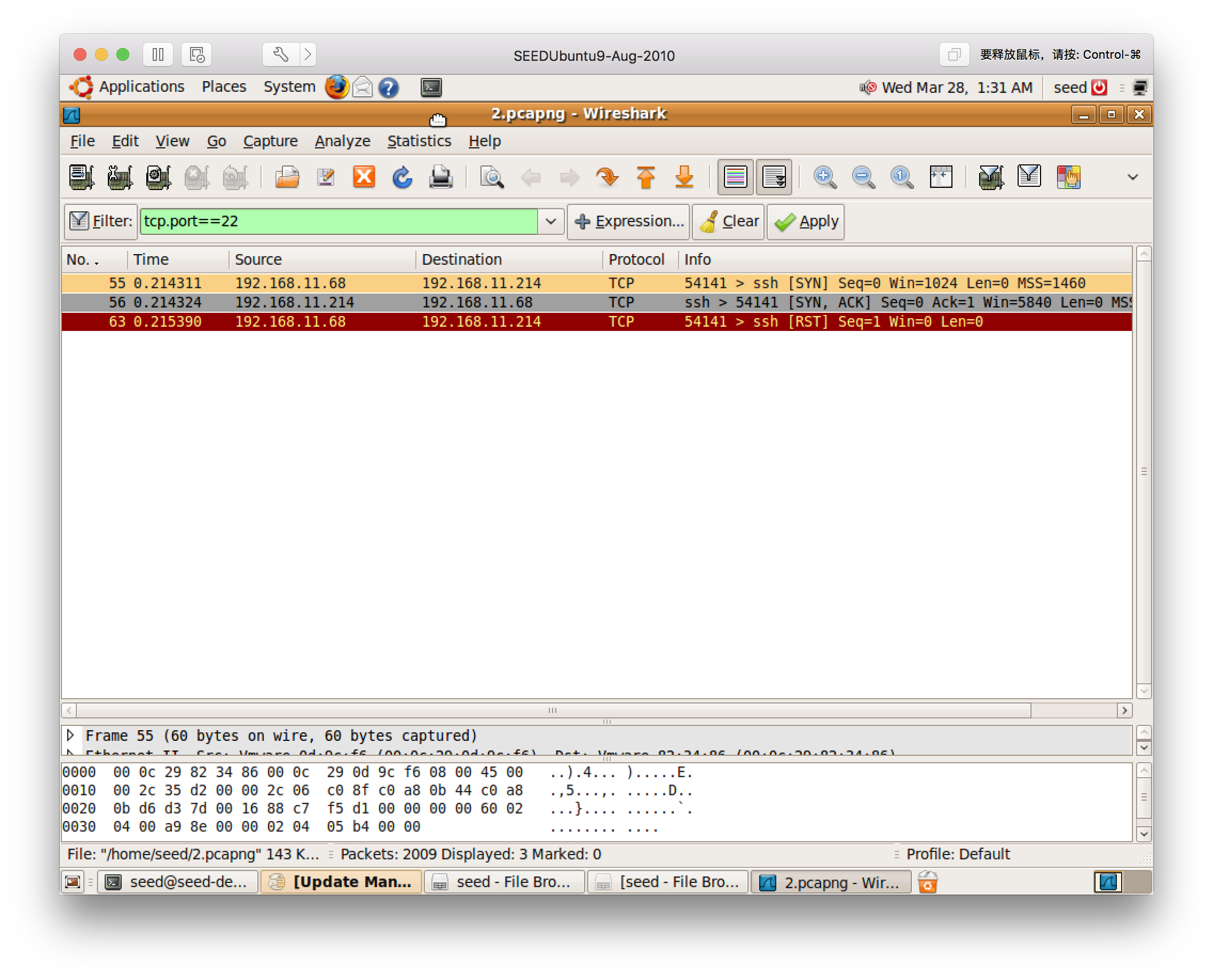

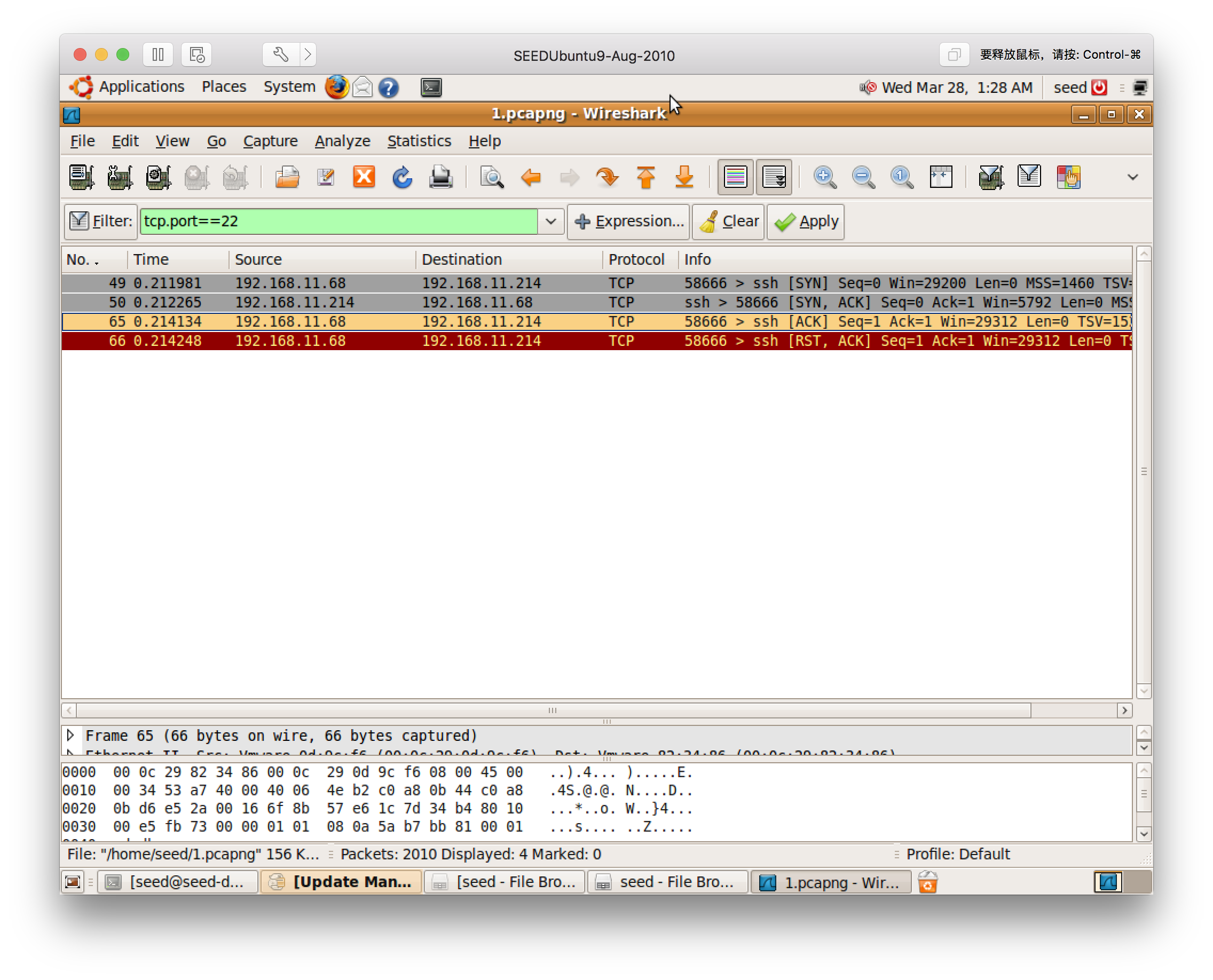

3.解码网络扫描/网络扫描攻防对抗

攻击方kali:192.168.11.68

防守方seed:192.168.11.214

攻击方分别使用nmap -sT/-sS/-sU进行TCP connect()扫描、TCP SYN扫描、UDP端口扫描;

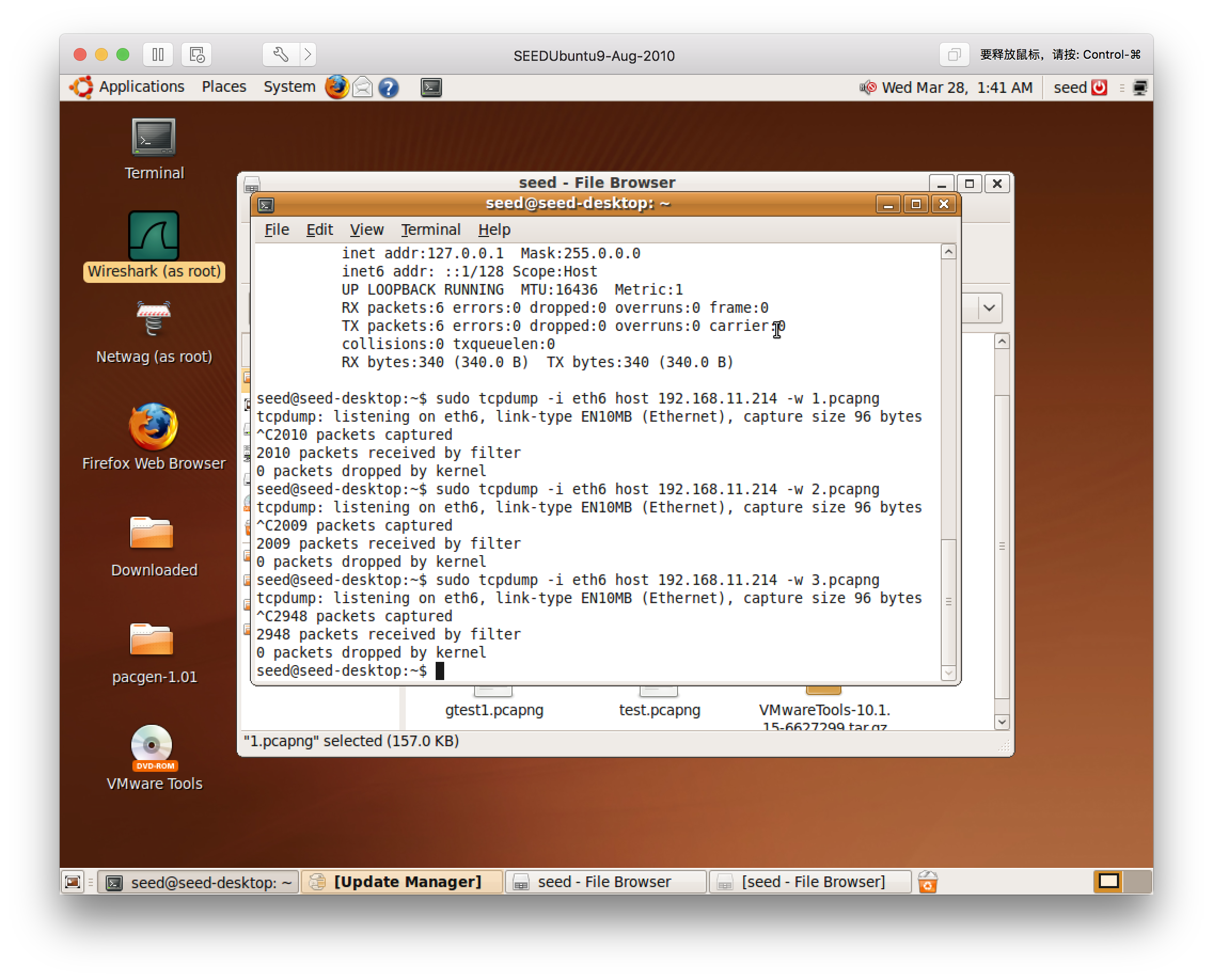

防守方使用sudo tcpdump -i eth6 host 192.168.11.68 -w 1.pcapng/2.pcapng/3.pcapng嗅探,并将三个抓包文件拖入wireshark进行分析。

kali视频(12-15)

漏洞分析之扫描工具

扫描工具集:golosmero、lynis、nikto、unix-privatsc-check、nmap、zenmap

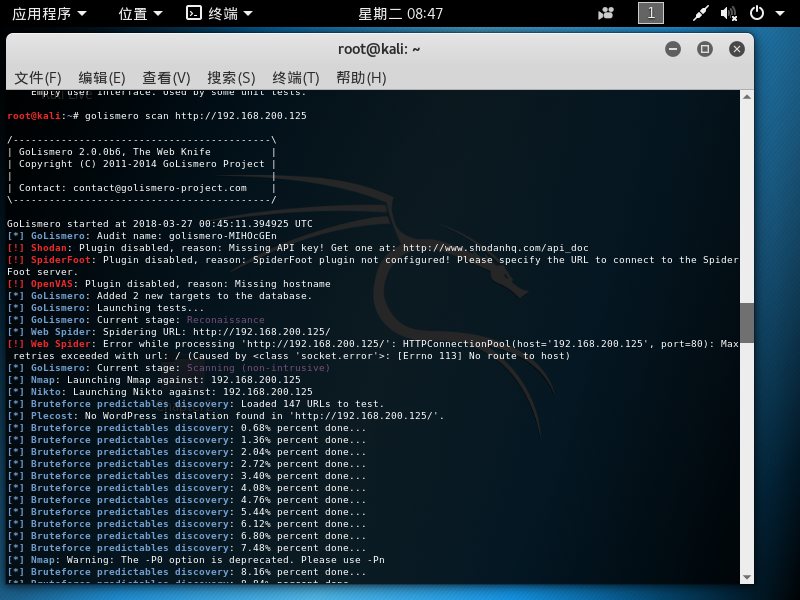

golismero是一款开源的web扫描器,纯python编写。插件式框架结构,提供接口,进行漏洞扫描。

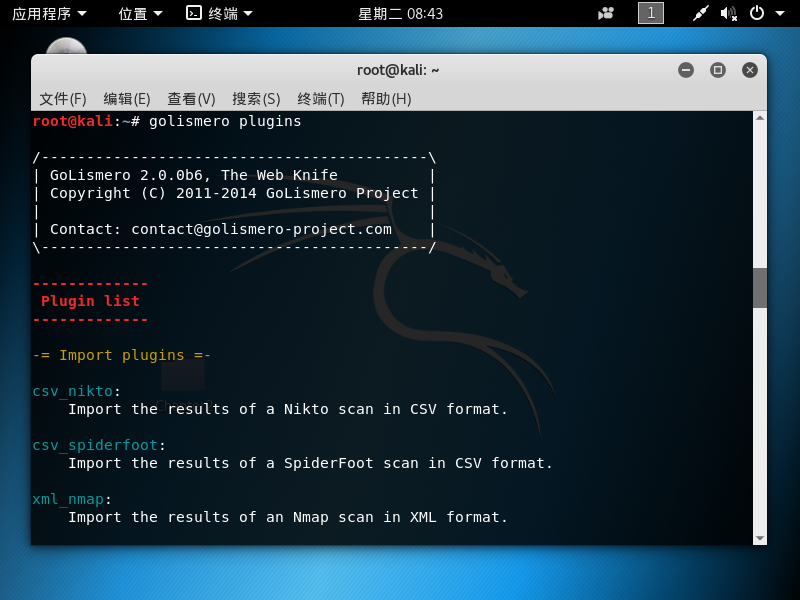

查看插件:

golismero pluginsimportplugin(导入插件)

testingplugin(测试插件)

reportplugin(报表插件)

uiplugin(界面插件)

扫描器过于杂乱

代码:

golismero scan 靶机ip

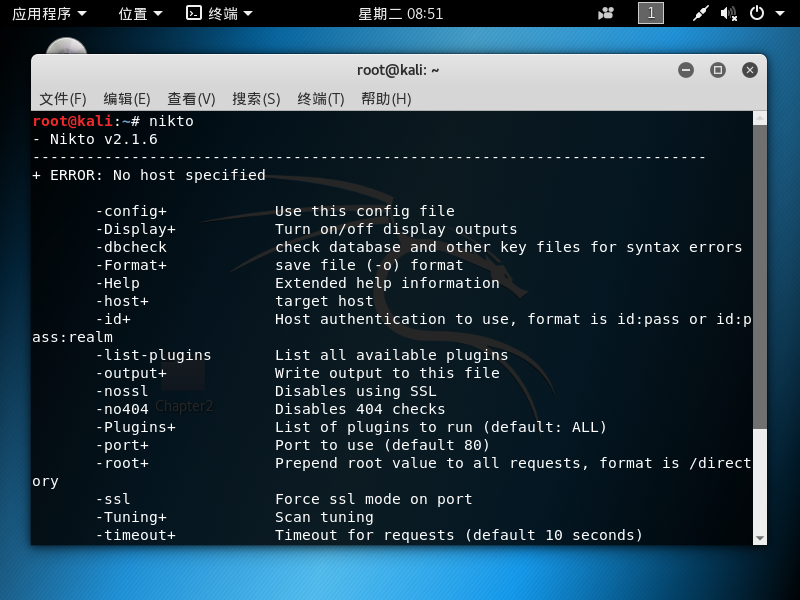

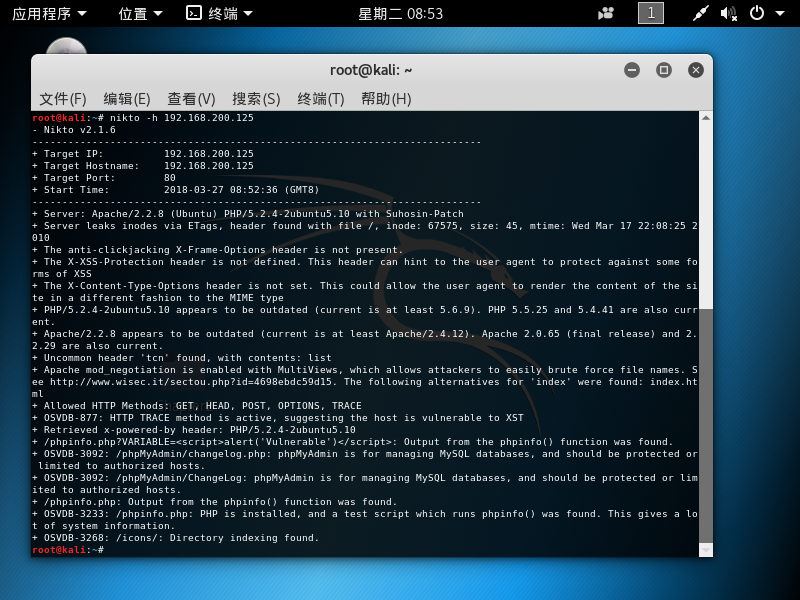

3.Nikto.pl

开源网页服务器扫描器,对网页服务器进行多种扫描

perl nikto.pl -h 靶机ipnikto -h 192.168.200.125

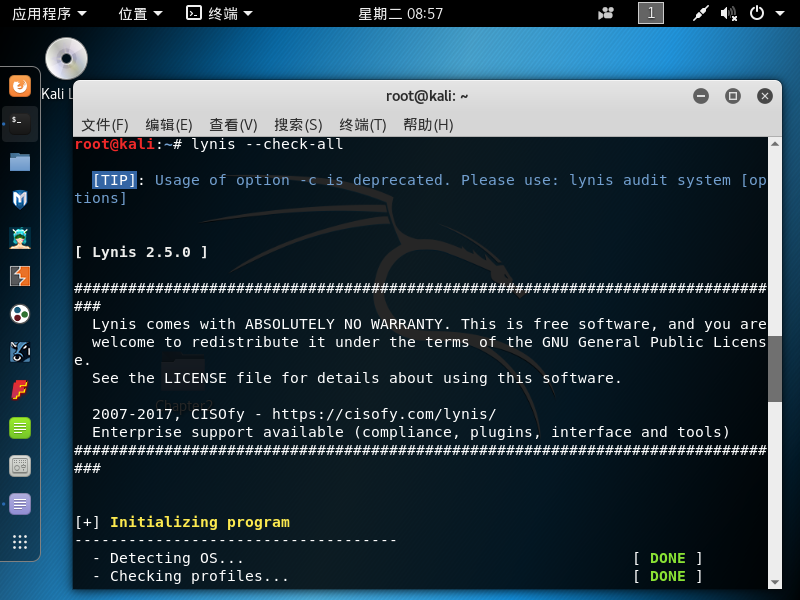

4.lynis系统信息收集整理工具

对linux操作系统详细配置等信息进行枚举收集,生成报告文件。

lynis --check-all -q

-q避免交互,快速扫描。

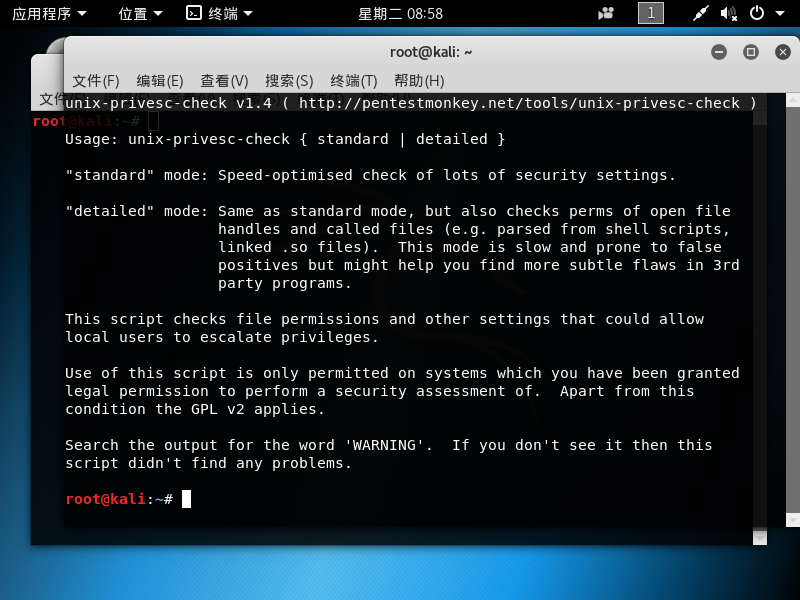

5.unix-privesc-check 脚本文件

unix-privesc-check standard标准模式看信息收集。

漏洞分析之web爬行

1.apache-users

apache-users -h 192.168.200.125 -l /usr/share/wordlists/dirbuster/用户枚举脚本

2.burpsuite

3.cutycapt

网站截图工具

cutycapt --url=http://www.baidu.com/ --out=baidu.png4.dirb目录扫描工具

dirb http://192.168.200.125还可以制定后置名

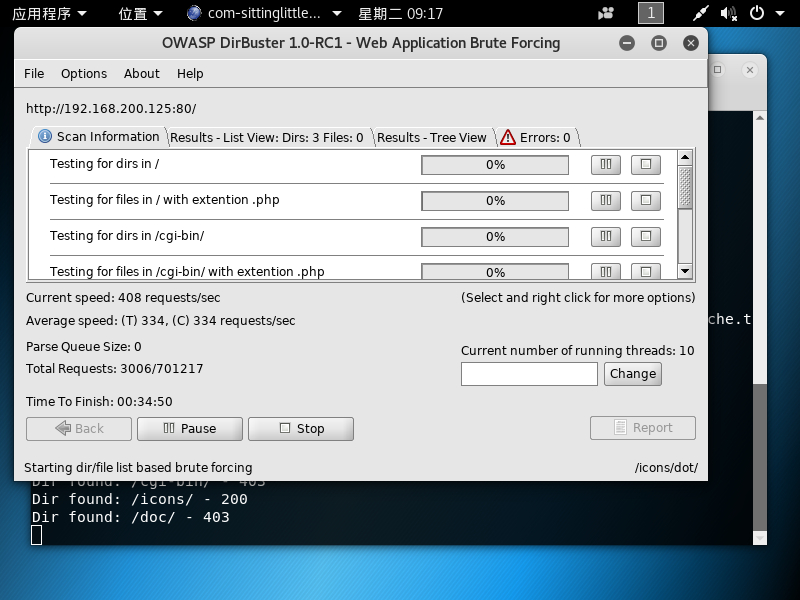

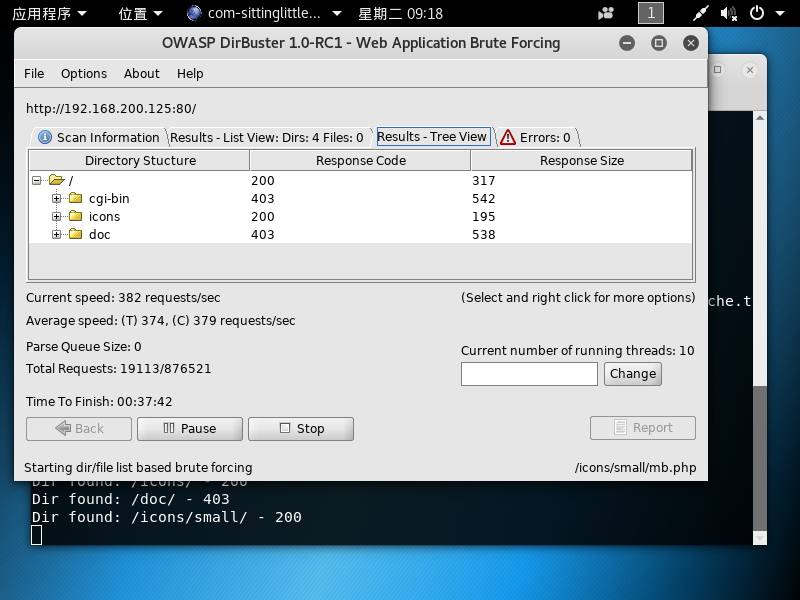

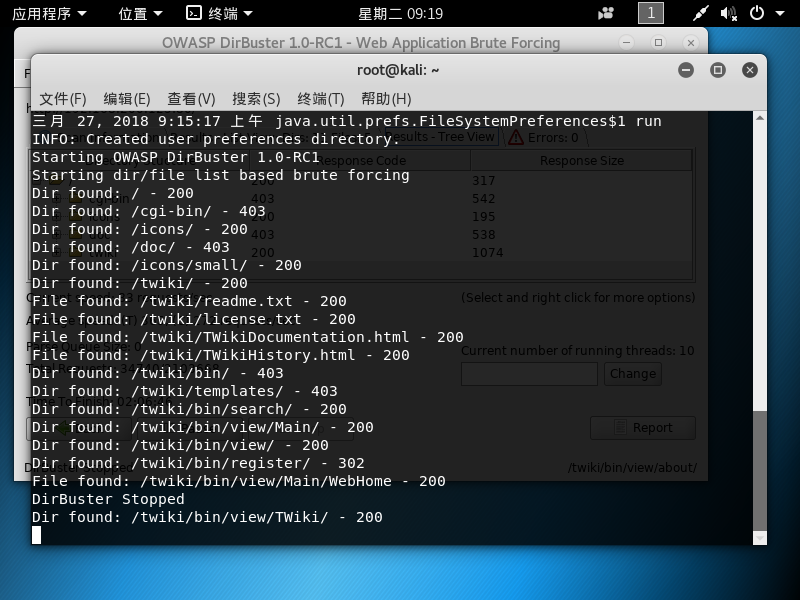

5.dirbuster图形化

6.owasp-zap

7.vega

kali下的一个web漏洞扫描器,只需要点scan,输入ip地址即可扫描

8.webscarab

主要用于爆破攻击

9.webslayer

这个工具在web中间代理的章节再做介绍

漏洞分析之web漏洞扫描(一)(二)

1.Cadaver

用来浏览和修改webdav共享的unix命令行程序。

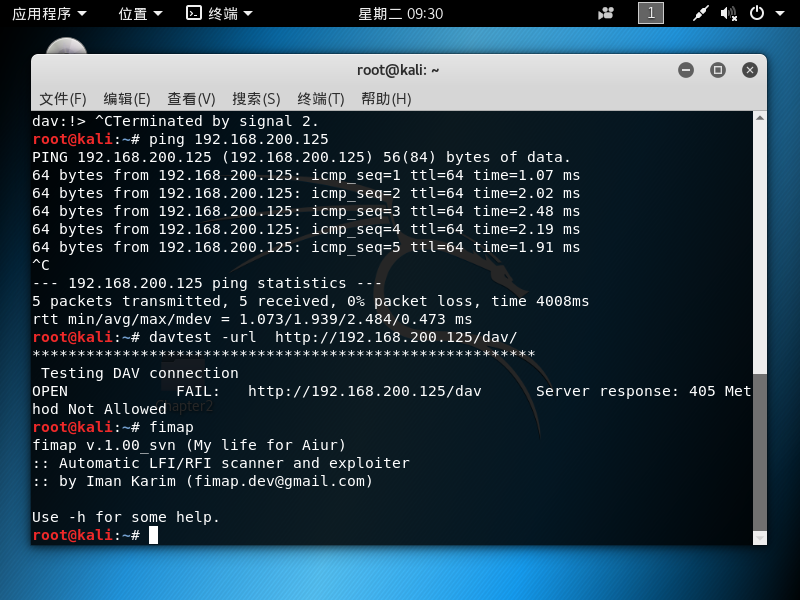

2.davtest

davtest -url http://192.168.200.125/dav/3.deblaze

针对flash远程调用

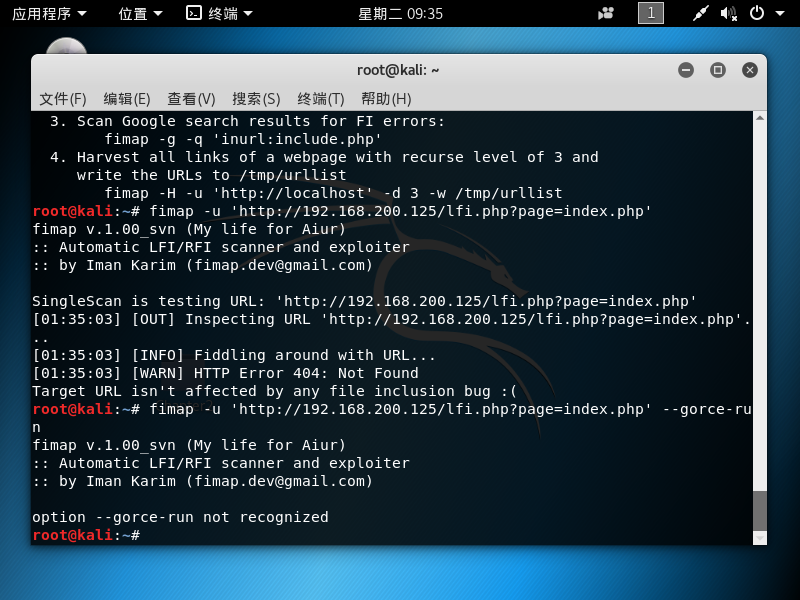

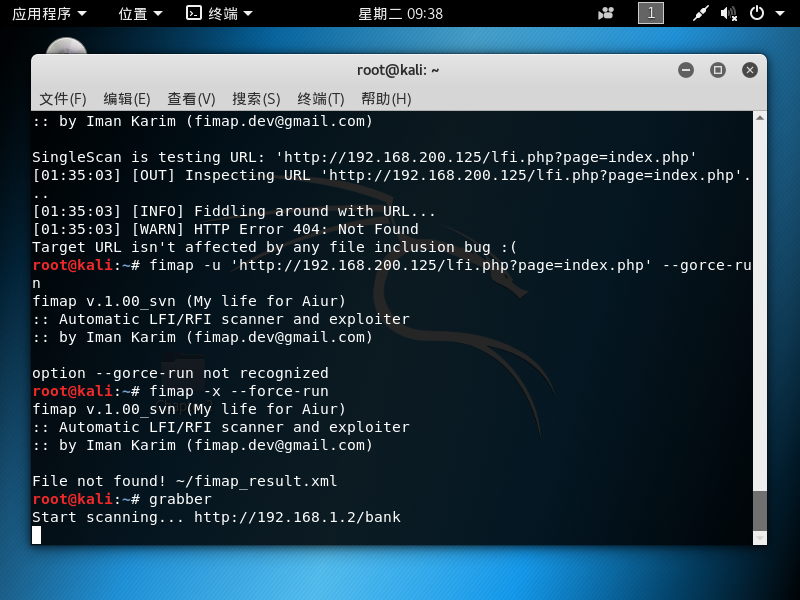

4.fimap

5.Grabber

web应用漏洞扫描器

6.Joomla Scanner

类似与Wpscan的扫描器,针对特定CMS

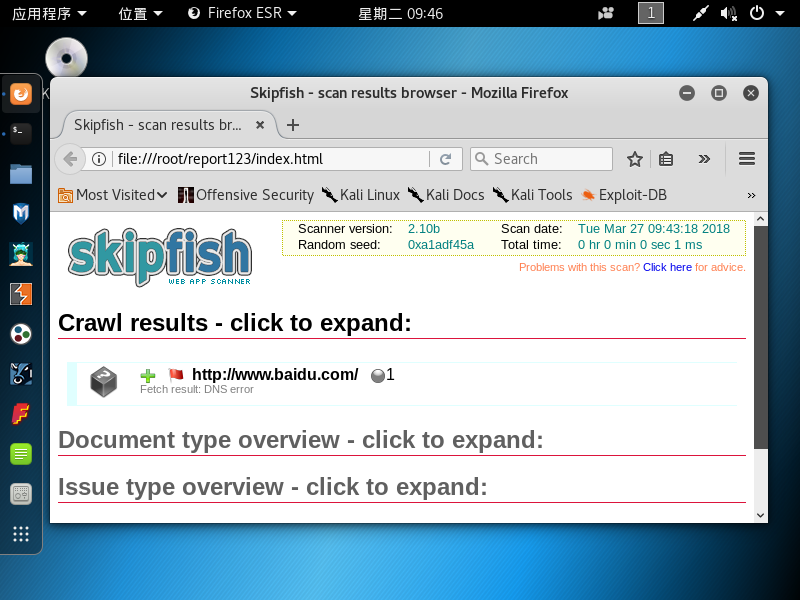

7.SkipFish

扫描结束之后,打开之前创建的report123目录,在目录下找到index.html文件,用浏览器打开,就可以看到这个页面

8.uniscan

这个工具可以勾选一些选项,然后加上url,然后直接开始扫描就行了

9.w3af

w3af是一个web应用程序攻击和检查框架,包括检查网站爬虫,SQL注入,跨站(XSS),本地文件包含(LFI),远程文件包含(RFI)等。该项目的目标是要建立一个框架,以寻找和开发web应用安全漏洞,所以很容易使用和扩展

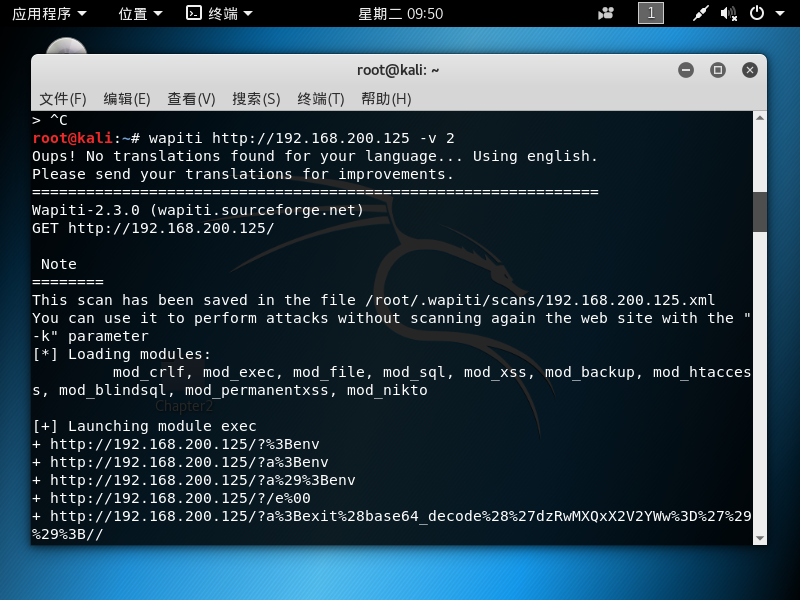

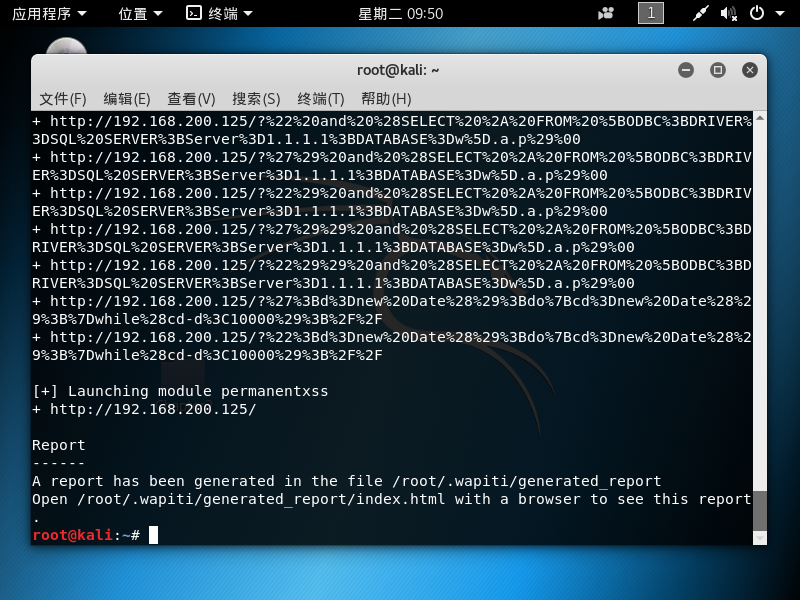

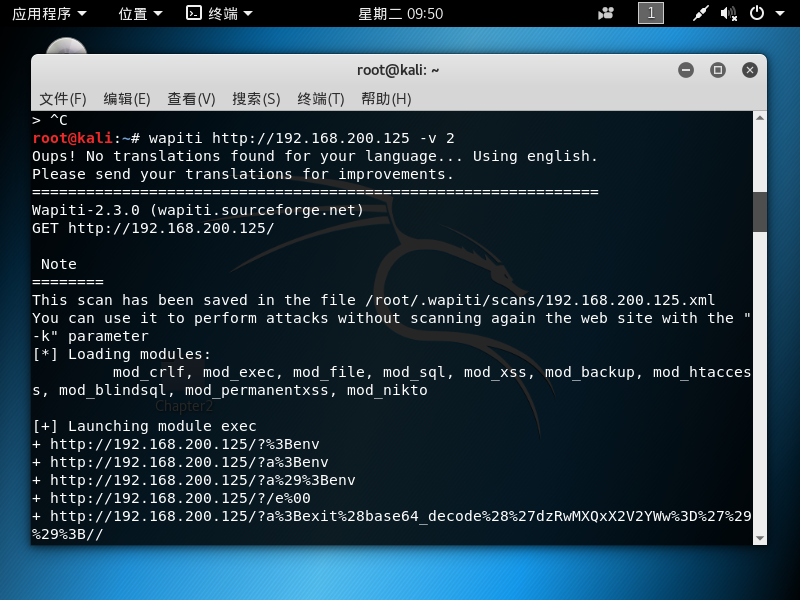

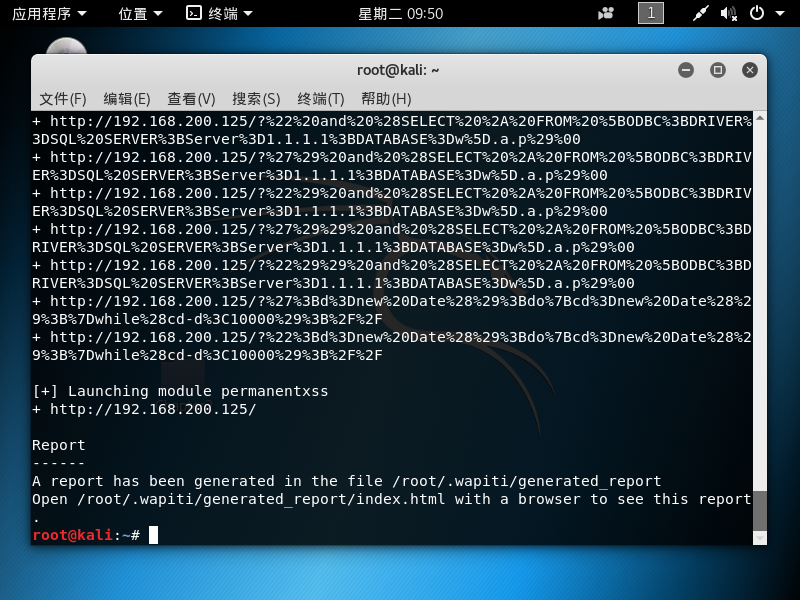

10.wapiti

wapiti的工作方式与nikto类似,也采用黑盒的方式主动对被测web应用进行扫描,寻找其中潜在的安全缺陷。

它扫描的方式就是

python wapiti.py http://www.xxxxxx.com -v 2

11.webshag

集成调用框架,调用nmap、uscan、信息收集、爬虫等功能

12.websploit

主要用于远程扫描和分析系统漏洞,使用它可以非常容易和快速发现系统中存在的问题,并用于深入分析

4054

4054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?