20145304 网络对抗技术 逆向与Bof基础

实践目标

学习以下两种方法,运行正常情况下不会被运行的代码:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

实践过程

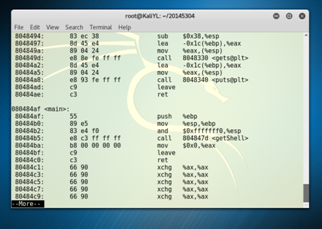

直接修改程序机器指令,改变程序执行流程

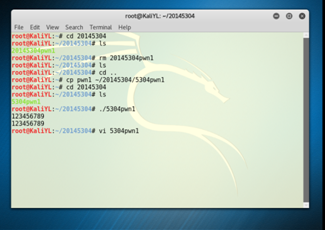

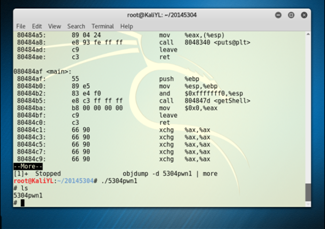

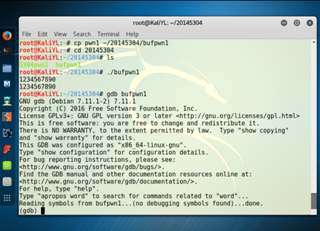

1.先对原文件进行备份cp pwn1 ~/20145304/5304pwn1```` 2.用objdump -d pwn1 | more```进行反汇编,了解程序用途。

3.运行程序,验证其功能。

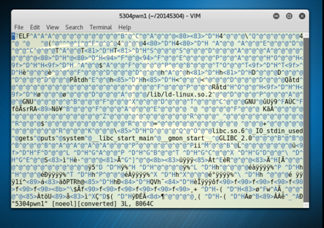

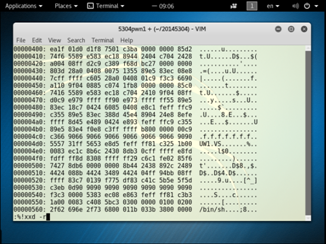

4.vi 5304pwn1打开文件,在vi中用:%!xxd将模式切换为16进制模式。

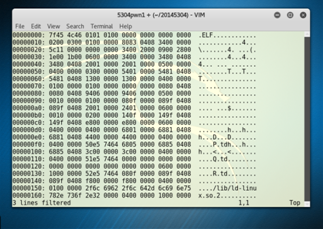

5./e8 d7查找要修改的内容。

6.将参与返回地址计算的d7 ff ff ff改为c3 ff ff ff,

可用计算器算出该值。

7.转换16进制为原格式:!xxd -r。

8.保存后退出:wq。

9.反汇编查看修改是否成功,运行验证。

通过构造输入参数,造成BOF攻击,改变程序执行流

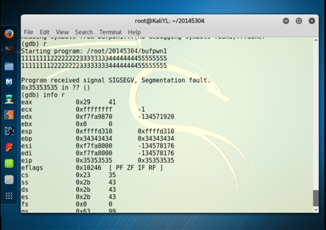

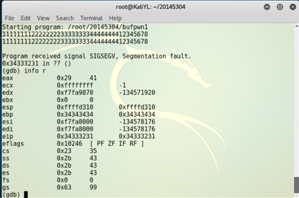

1.用gdb进行调试,直到出现溢出错误,查看溢出后覆盖%eip的值。

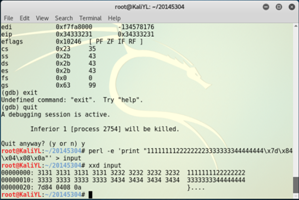

2.构造输入的字符串,使覆盖%eip的值为getShell函数的地址。

3.运行验证。

3116

3116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?