知识源:Unit 2: Linux/Unix Acquisition 2.1 Linux/Unix Acquistion Memory Acquisition 中的实验demo部分 小白注意,这是网络安全RITx: CYBER502x 部分的内容。 19年1月初,该系列课程会推出501x,这是面向入门的基础性课程。 不要错误讲座的直观体验而阅读我的笔记。这是错误的学习行为,一切已原创为重点。

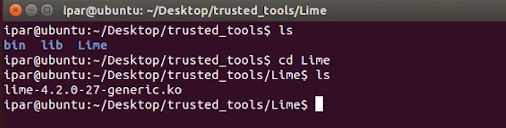

这里使用Linux Unix内存转储工具,称为Lime。

进入lime目录 这么做的目的是把捕获的内存数据放到这个目录中,有助于分门别类。

正是这个模块,插入到了可疑机器的内核里,才能够获取内存中所有的数据

插入内核的命令以及指定捕获到数据映像转储的路径 不要急着实验,内存大需要的时间长

内存数据转存好了以后,需要做一点清理已保证数据没有被修改。因为前面我们把lime模块插入到了内核。找到lime模块是否还在,删除它。刚从内存中取出来的数据,它肯定存在。这里已经清理过了,所以得到这个消息。

找到这个内存取证数据。它是一个没有数据结构的二进制文件。进程信息,密码信息就是用其他工具从这里获取到的。

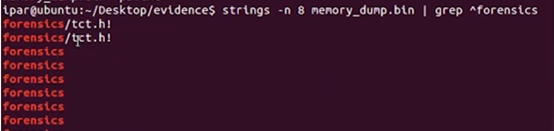

现在实验一个非常简单的工具感受一下 它叫string

它输出一定长度的字符串,默认是大于4字节,因为这里的默认密码是比8字节要大,所以为了简洁,这里取巧把参数针对性的修改为8。 把这个命令与刚刚从内存中获取到的数据交换起来。8后面跟的是交互的文件名。 结果会出来一大堆大于8的字节信息,因为是实验感受一下密码在哪里,这里取巧。密码是法医学的英文forensics

实验结束。 有更多的工具能够从二进制文件中提取有意义的数据。以后遇到再演示。

4187

4187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?