找到主函数,关键函数就一个,进去分析,发现是随机函数,第一次分析,没什么头绪。

后来发现,随机函数只取1个字节,所以就是0-255,这样就容易爆破了。

在网上找了找方法,发现很多很简单实用的方法,如IDC脚本,GDB脚本都可以爆破出盒子。

下面用GDB举个例子:

gdb 写脚本 用:define XXX 命令

set $i=0

set $total=256

while($i<$total)

b *0x80485b4

b *0x8048704

run T

set $i=$i+1

set *(char*)($ebp-0xc)=$i

continue

if ($eax==0x95)

print $i, $i

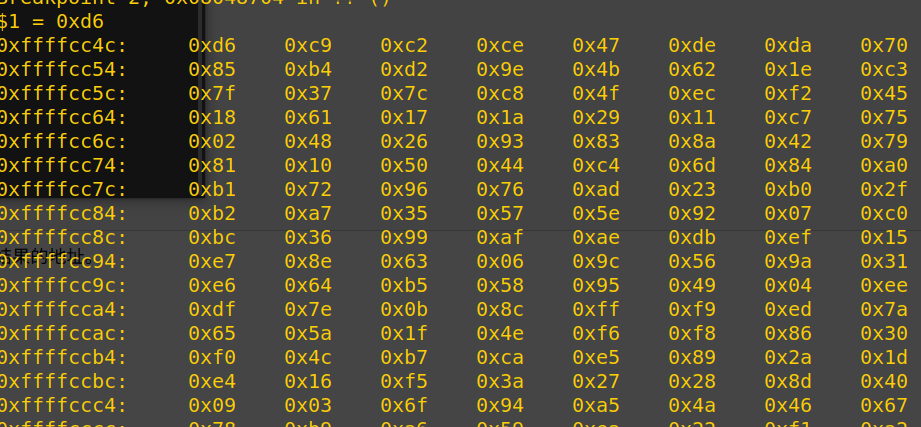

x/256xb $esp+0x1c

set $i=256

end

stop

end

首先下2个断点,分别是程序取随机函数后的地址和程序最终结果的地址。

ebp-0xc就是随机字节数,将它修改为0-255进行爆破。

esp+0x1c存储的是盒子,但是没搞懂盒子中总是有256组数.

当结果一致的时候,就能知道是用这个盒子进行转换的。

dump出来,用python脚本进行最终求解。

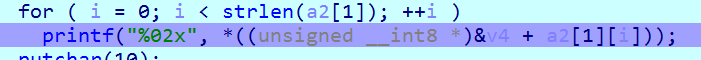

容易看出,最终结果是 盒子起始地址 加上 参数的16进制 得出 的地址的数。

所以可以使用index方法。

f = open('mma.txt')

line = f.readlines()

list = []

for i in line:

tmp = int(i.strip(), 16)

list.append(tmp)

result = ''

s = '95eeaf95ef94234999582f722f492f72b19a7aaf72e6e776b57aee722fe77ab5ad9aaeb156729676ae7a236d99b1df4a'

for i in range(0, len(s), 2):

s1 = int(s[i:i+2], 16)

print s1

result += chr(list.index(s1))

print result

这道题还是学到很多东西的,知道了IDC,GDB更多的用法。

468

468

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?