2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24

实验环境

- 系统环境:Windows XP

- 实验工具:LC5、SuperDic

实验目的

- 了解Windows口令破解原理

- 对信息安全有直观感性认识

- 能够运用工具实现口令破解

实验过程

- 字典破解

- (1)创建新用户。右键点击“我的电脑”—“管理”—“本地用户和组”—新建用户—输入用户名(20155330)和密码(12060917)—点击创建。

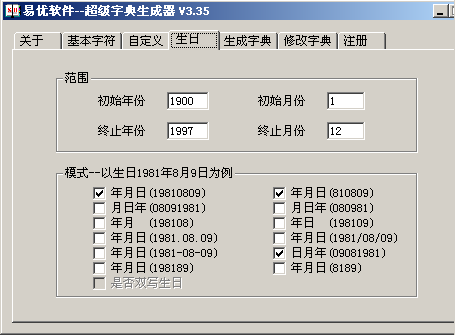

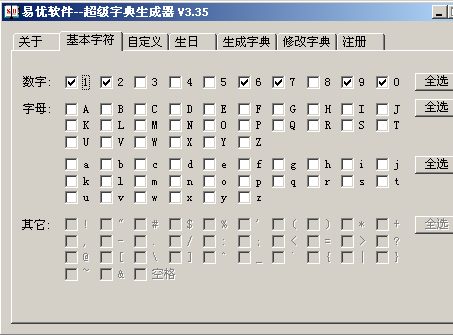

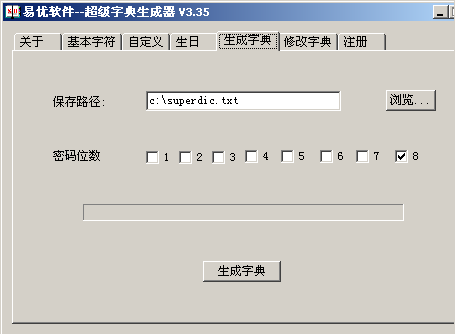

(2)进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页(图1),输入的年份与月份信息范围在1900年1月至1997年12月,格式选择为年月日(19810809)、年月日(810808)、日月年(09081981);选择基本字符1、2、6、7、9、0(图2)。在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数(8位),最后生成字典文件(图3)。

图1

图1 图2

图2 图3

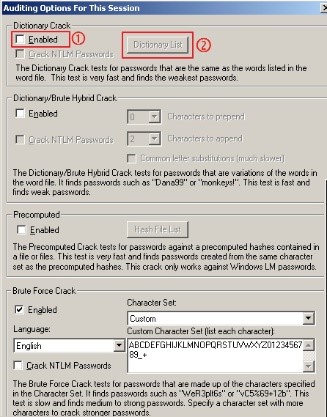

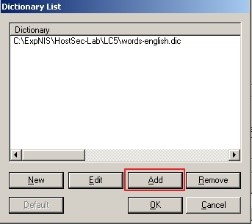

图3(3)单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”(图4)。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件(图5)。

图4

图4 图5

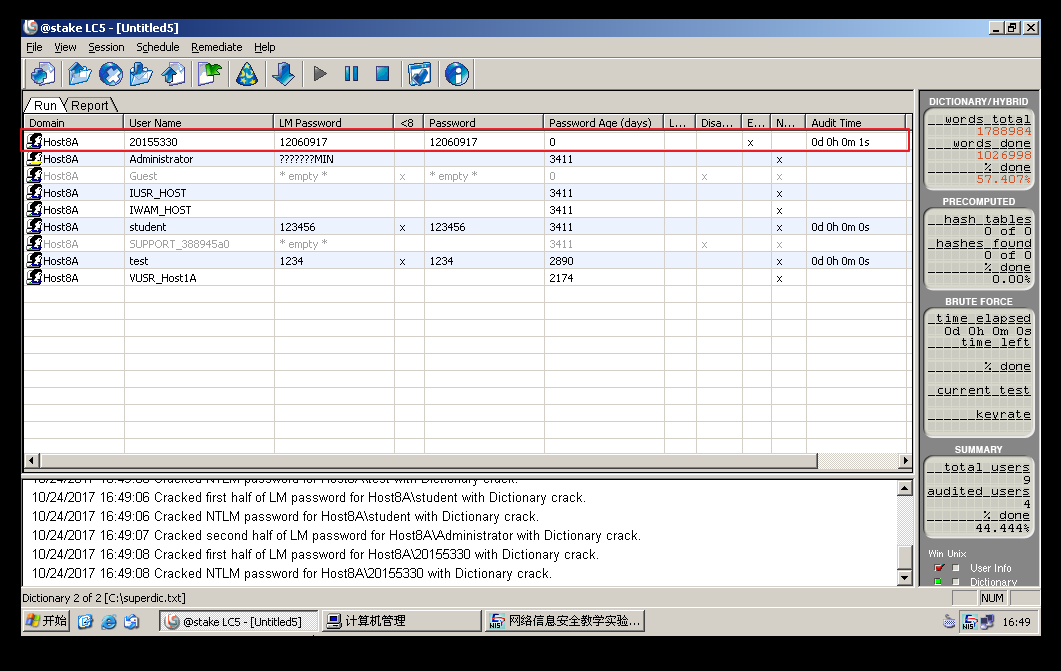

图5(4)返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

图6 字典破解结果

图6 字典破解结果

- 暴力破解

(1)创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc。

用户名 密码 2015330_1 123abc - (2)选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表。

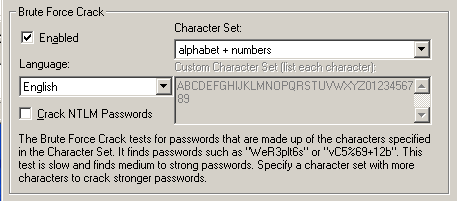

(3)在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字),其中“Custom Character Set”设置为“ABCDEFG01234_+=-”(图7),开始暴力破解新建用户口令。

图7

图7 图8 暴力破解用户“20155330_1”结果

图8 暴力破解用户“20155330_1”结果

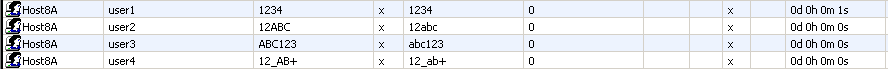

- 不同密码强度的破解时间比较

(1)再次新建4个用户,使用不同强度的用户口令

用户名 密码 user1 1234 user2 12abc user3 abc123 user4 12_ab+ - (2)新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

图9 暴力破解不同强度用户口令结果 (3)开始暴力破解,当破解完成后,查看LC5的破解信息,记录各自的破解时间。

(4)根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

图9 多用户暴力破解结果

图9 多用户暴力破解结果

实验总结

此次实验主要在于通过密码破解工具的使用了解windows系统用户帐户的安全性,掌握安全口令的设置原则。实验过程中没有遇到太多的问题。根据口令破解的原理可知,简单密码的设置并不能有效的保护帐户安全,在口令破解技术逐步提高的过程中,也应该思考如何加强用户帐户口令的安全保护措施。

思考题

分析口令破解软件L0phtCrack(简写为LC)的工作原理。

口令密码应该说是用户最重要的一道防护门,如果密码被破解了,那么用户的信息将很容易被窃取。随着网络黑客攻击技术的增强和提高,许多口令都可能被攻击和破译,这就要求用户提高对口令安全的认识。

一般入侵者常常通过下面几种方法获取用户的密码口令,包括口令扫描、Sniffer密码嗅探、暴力破解、社会工程学(即通过欺诈手段获取)以及木马程序或键盘记录程序等手段。

有关系统用户帐户密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。穷举法是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。在口令稍微复杂的情况下,穷举法的破解速度很低。字典法相对来说较高,它用口令字典中事先定义的常用字符去尝试匹配口令。口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。如果你的密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

常用的密码破解工具和审核工具很多,例如Windows平台口令的L0phtCrack、WMICracker、SAMInside等。通过这些工具的使用,可以了解口令的安全性。Windows 7的口令保护文件名称及存储位置是什么?

文件名:SAM

存储位置:%systemroot%system32\config\SAMWindows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

LM-Hash算法是在DES的基础上实现的,它不区分字母大小写,长度最长是14个字符,密码被分成2串7个字符进行存放。

NTLM-Hash算法是微软基于LM-Hash算法的弱点而设计的算法。它对字母大小写敏感,摆脱了LM-Hash的魔术字符串“KGS!@#$%”。它是基于MD4实现的,穷举难度较大。为了保护口令安全,设置口令应该遵循什么样的原则?

足够长、复杂度高、无规律。Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

运行“gpedit.msc” → 弹出的“策略编辑器”中依次展开“计算机配置”→“windows设置”→“安全设置”→“账户策略”,然后点击“密码策略”,在右侧列表中双击某一条策略,可以选择是否启用该策略及设置相关数值。

帐户密码策略不能包含用户的帐户名、用户姓名中超过两个连续字符的部分;至少有六个字符长;包含以下四类字符中的三类字符:英文大写字母(A到Z)、英文小写字母(a到z)、10个基本数字(0到9)和非字母字符(如:!、$、#、%);在更改或创建密码时执行复杂性要求。在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。一般主流的彩虹表都在100G以上。 这样的表常常用于恢复由有限集字符组成的固定长度的纯文本密码。这是空间/时间替换的典型实践, 比每一次尝试都计算哈希的暴力破解处理时间少而储存空间多,但却比简单的对每条输入散列翻查表的破解方式储存空间少而处理时间多。使用加salt的KDF函数可以使这种攻击难以实现。你认为口令破解的技术将如何发展?

趋向成熟,适应市场要求,与口令保护技术共同发展。

2005

2005

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?