使用Nmap攻击靶机和使用Wireshark进行嗅探、分析

在上一次课中已经对Nmap的使用、原理已经做了很多学习,这次的课更多地针对Wireshark进行学习和使用。

使用192.168.200.136使用ping命令扫描192.168.200.133是否在线。

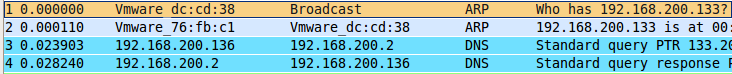

根据Wireshark所截获的报文来看:

首先广播查找192.168.200.133ip所对应的MAC地址,告诉192.168.200.136ip。使用的是ARP(地址解析)协议。

之后136ip要查看和136ip之间的网络延迟是多少,使用ping命令,使用的ICMP(控制报文)协议。

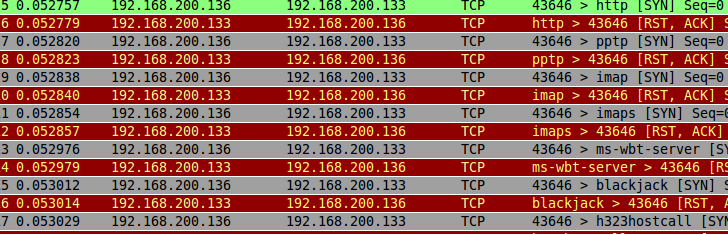

使用192.168.200.136使用Nmap -sV 命令扫描主机192.168.200.133。

进行136ip请求133ip的MAC,查看是否刻意联通

对133ip主机的端口以及服务进行扫描,以此来判断133ip主机的操作系统类型、开放的端口号、服务类型。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?