今天主要针对mysql常用注入语句进行测试。

测试环境与工具:

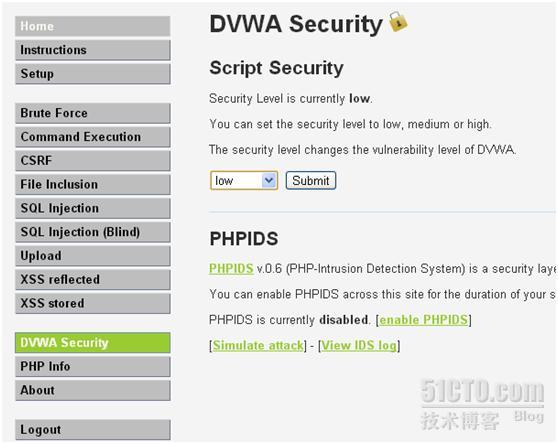

测试平台:DVWA,下载地址:http://down.51cto.com/data/875088,也可下载metaspolit-table2虚拟机,里面已经部署好了dvwa.。

***工具:burpsuite-1.4.07下载地址:http://down.51cto.com/data/875103

首先我们介绍下DVWA和Burpsuite,DVWA这是一个php+mysql平台构建的预置web常见漏洞的***练习平台。能够帮助web应用安全研究人员很好了解web漏洞。Burpsuite是一款功能强大的web***测试工具。

SQL注入漏洞在OWASP TOP 10威胁中,一直排名第一,安全威胁可见一斑。SQL注入***测试过程中,针对不同的数据库平台,注入语句选择也不同,本篇笔者主要测试mysql注入的常用语句以及***思路。

登录访问DVWA,默认用户名:admin密码:password.

登录之后,将dvwa的安全级别调成low,low代表安全级别最低,存在较容易测试的漏洞。

1、找到SQl Injection 选项,测试是否存在注入点,这里用户交互的地方为表单,这也是常见的SQL注入漏洞存在的地方。正常测试,输入1,可以得到如下结果

当将输入变为“'”时,页面提示错误“You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right synta

当将输入变为“'”时,页面提示错误“You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right synta

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1340

1340

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?