在这里,我们将检查并修补Linux中的Meltdown CPU漏洞。发现CPU硬件实现容易受到旁通道攻击,它们被称为:

Meltdown

Spectre

Meltdown:这是一个在硬件中发现的安全漏洞,它会影响Intel x86微处理器,IBM POWER处理器以及某些基于ARM的微处理器。硬件强制实施的安全边界被称为Meltdown的漏洞“融化”,该漏洞可能导致影响台式机,笔记本电脑和云计算机。此漏洞可能允许任何未经授权的进程读取来自映射到当前进程的内存空间的任何地址的数据。Meltdown漏洞结果可能会冒着从其内存映射中存在的任何进程的任何地址冒密码,加密数据和任何其他敏感信息的风险的危险。

Spectre:这是一个漏洞,影响执行分支预测的现代微处理器。名称“幽灵”源自“优化执行”一种优化方法,在该优化方法中,计算机系统根据某些预测来执行某些任务,这些预测可能会留下一些副作用,从而导致向攻击者泄露私人数据。Spectre会影响几乎所有设备,包括台式机,笔记本电脑,云服务器和智能手机,Spectre可以欺骗程序访问程序内存空间中的任意位置。Spectre可以通过托管在某些远程恶意网页上的代码,使用JavaScript的解释型语言(通过使用网络浏览器在本地运行)进行远程利用,此后,脚本化的恶意软件将获得对内存映射到地址空间的所有访问权限。正在运行的浏览器。

为了保护自己免受此类漏洞的侵害,有一个名为Spectre&Meltdown Checker的shell脚本可以告诉我们的系统是否容易受到多个“ Meltdown”和“投机执行” CVE(常见漏洞和披露)的攻击。Spectre-meltdown-checker是一个简单的shell脚本,用于检查您的Linux系统自2018年以来是否容易受到“推测执行” CVE的攻击。

该脚本如何在Linux系统上工作?好的,该脚本可以检测缓解措施,包括向后移植的非原始补丁的缓解措施,而与所宣传的内核版本号和发行版无关(例如Debian,Ubuntu,CentOS,RHEL,Fedora,OpenSUSE,Arch等)。

幽灵和崩溃检查器

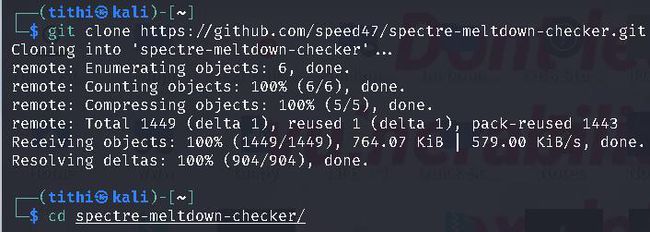

步骤1:来自Github的克隆Spectre和Meltdown Checker

git clone https://github.com/speed47/spectre-meltdown-checker.git

步骤2:进入Spectre&Meltdown Checker目录

cd spectre-meltdown-checker /

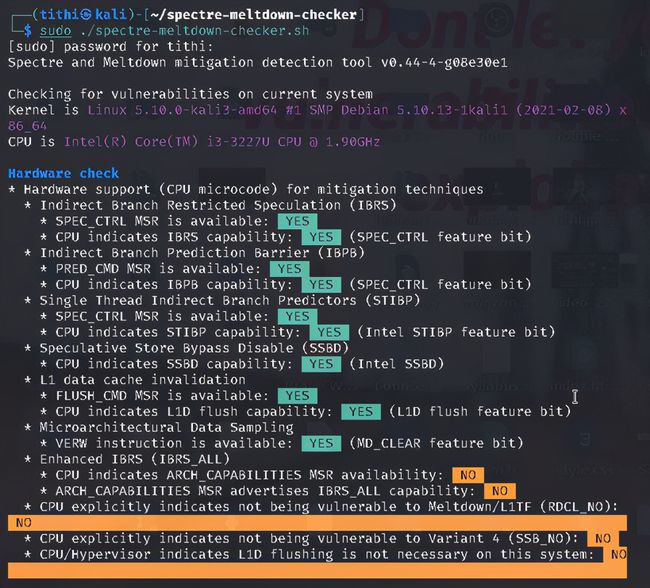

步骤3:执行指令码

sudo./spectre-meltdown-checker.sh

所以从上面的结果来看,很明显我的CPU不容易受到攻击

但是,如果发现其中任何一个易受攻击,则可以使用以下命令简单地更新和升级系统,然后重新引导它:

$ sudo apt-get update$ sudo apt-get upgrade$ reboot

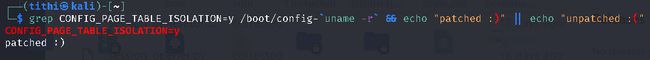

您可以使用以下命令检查系统是否已打补丁:

grep CONFIG_PAGE_TABLE_ISOLATION=y /boot/config-`uname -r` && echo "patched :)" || echo "unpatched :("

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?