简介:DLL是Windows系统中可执行代码和数据的库,用于提供程序间的函数、资源、类等。本文介绍了一种软件工具,它允许开发者查看DLL文件的详细信息并反汇编成汇编语言,从而深入理解DLL的工作原理和结构。工具的功能包括查看导出和导入函数、资源信息、模块信息,及将机器码转换为汇编语言,辅助进行代码分析、调试和字符串提取。该软件适用于软件调试、逆向工程、安全分析和依赖管理等场景。使用时需遵守版权法律,并可能需要汇编语言知识。

1. DLL概念与作用

动态链接库(Dynamic Link Library, DLL)是Windows操作系统中一种实现共享函数库的方式。DLL可以包含可由多个程序同时使用的代码和数据,这样,程序在运行时就不必加载这些代码和数据,从而节省了宝贵的内存资源。DLL在软件开发中扮演着至关重要的角色,它不仅能够提高开发效率,缩短应用程序的加载时间,还可以简化软件更新过程,使得维护更为方便。

DLL文件通常包含以下几类资源:

- 导出函数:这些函数可供其他程序调用。

- 导入函数:这些函数被程序调用,通常在其他DLL中定义。

- 资源数据:比如图标、菜单等,这些数据可以被多个程序共享。

理解DLL的基本概念是进行后续深入学习和应用的关键,无论是从开发的角度还是安全分析的角度,对DLL的深入理解和应用都是不可或缺的。

2. DLL查看功能详解

2.1 DLL查看工具的选择与安装

DLL文件作为Windows操作系统中重要的组成部分,承载了共享函数库的功能,使得多个程序可以调用同一个库而无需重复加载。为了深入理解DLL文件的内部结构和功能,使用专门的DLL查看工具变得尤为重要。下面将介绍几个流行的DLL查看工具,并演示如何安装和配置这些工具。

2.1.1 常见DLL查看工具介绍

市面上有多种DLL查看工具,每种工具都具有其独特的功能和界面设计。以下是几个广泛使用的工具:

-

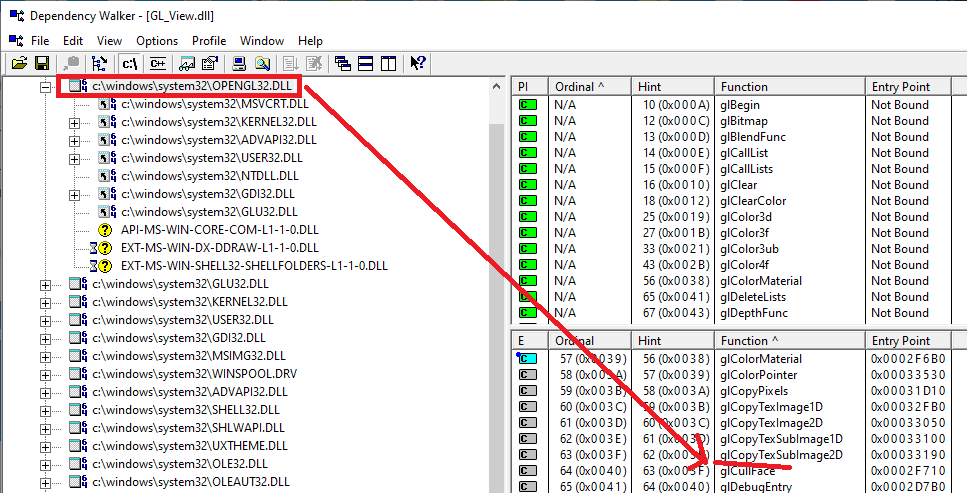

Dependency Walker : Dependency Walker是一款广受欢迎的工具,能够显示程序或DLL文件的依赖关系树,它支持搜索和下载缺失的依赖文件。它界面直观,非常适合于分析动态链接库的依赖项。

-

PE Explorer : PE Explorer提供了丰富的DLL查看和分析功能,包括查看资源、导入和导出的函数,以及查看和编辑PE文件头信息。它还具备一个可视化的资源编辑器。

-

Process Explorer : Process Explorer是Sysinternals套件中的一部分,它不仅能查看进程内的DLL,还可以查看进程的其他信息,如内存使用、句柄信息等。

2.1.2 工具的安装流程和环境配置

以Dependency Walker为例,其安装过程简单快捷:

- 下载Dependency Walker最新版本的安装包。

- 打开下载的安装程序,通常是一个.exe可执行文件。

- 按照安装向导的提示完成安装,通常包括选择安装路径和安装选项。

- 安装完成后,启动Dependency Walker,根据提示选择需要分析的DLL文件。

在安装工具时,需要确保系统兼容性和安全性,例如,避免安装来历不明的工具以免给系统带来安全风险。

2.2 如何使用DLL查看工具

2.2.1 打开和加载DLL文件

以Dependency Walker为例,使用此工具加载DLL文件的步骤如下:

- 打开Dependency Walker。

- 通过菜单栏的

File > Open选项,或直接将DLL文件拖入程序界面来加载DLL文件。 - 程序将自动分析DLL文件,并显示其依赖关系和导出的函数列表。

2.2.2 查看DLL文件的元数据

一旦DLL文件加载到Dependency Walker中,我们可以看到DLL的元数据,包括DLL的版本信息、导出的函数和变量、导入的函数等。通常,这些信息对于开发者而言至关重要,它们帮助开发者理解DLL的功能以及如何在其他程序中使用这些功能。

2.2.3 导出函数和导入函数的分析

导出函数是DLL提供给其他程序调用的函数,而导入函数则是DLL调用的其他DLL中的函数。通过分析这些函数,开发者可以了解DLL文件的具体行为,并在程序设计中利用这些行为。

例如,加载一个名为 example.dll 的文件后, Dependency Walker会列出所有导出和导入的函数,每个函数都会有简短的描述,这帮助开发者理解它们的作用。

2.3 DLL查看工具的高级功能

2.3.1 依赖项分析

DLL文件往往有多个依赖项,依赖项分析可以揭示出一个DLL需要哪些其他DLL的支持,这对于系统的兼容性和稳定性分析非常重要。

例如,在Dependency Walker中,选择工具栏的 Options > Show Summary 选项,会弹出一个窗口,列出DLL的依赖项。用户可以点击每个依赖项,以展开查看更详细的信息。

2.3.2 版本信息查看

DLL文件包含了版本信息,这有助于识别文件的来源和验证其版本。Dependency Walker等工具提供了查看DLL版本信息的功能。

在Dependency Walker中,选择 View > Version Information 选项,用户可以查看到DLL文件的版本信息,包括版本号、公司名称、产品名称等。

通过以上介绍,我们可以看到DLL查看工具对于理解DLL文件的重要性。在后续章节中,我们将继续深入探讨DLL的分析和处理技巧,包括反汇编软件的使用、代码分析与调试支持等高级话题。

3. 反汇编软件的使用

在这一章节中,我们将深入了解反汇编软件如何操作以及如何利用其进行程序的分析和安全检查。首先,我们会概述反汇编的基础知识,接着我们会细致地讲解如何配置和操作这些软件,并最终解读和分析反汇编结果。

3.1 反汇编软件的基础知识

3.1.1 反汇编原理概述

反汇编是一种将编译后的机器码还原为可读的汇编代码的过程。它为程序分析提供了深度的洞察力,因为它允许开发者理解程序的底层行为。在没有源代码的情况下,反汇编可以用来调试程序,查看程序的执行流程,以及在逆向工程中理解程序是如何工作的。虽然反汇编过程可能复杂且耗时,但它是理解程序的关键步骤,尤其是在进行安全分析和漏洞研究时。

3.1.2 反汇编软件的主要功能

反汇编软件的主要功能包括但不限于以下几个方面:

- 将机器码转换为汇编指令。

- 分析程序的控制流和数据流。

- 提供代码和数据的可视化表示。

- 支持多种平台和架构(例如x86, ARM等)。

- 可以导出反汇编结果供进一步分析。

3.2 反汇编软件的配置与操作

3.2.1 设置反汇编选项

在开始反汇编之前,需要配置好软件的相关选项。这些选项影响着反汇编的准确性与效率。

反汇编选项设置示例:

- 二进制格式:PE, ELF, Mach-O等

- 机器架构:x86, x64, ARM等

- 分析深度:基础分析,全面分析,自定义分析

- 输出选项:汇编代码,流程图,控制流图

3.2.2 反汇编过程详解

反汇编的过程可以分为多个步骤:

- 载入二进制文件: 软件会读取需要分析的可执行文件。

- 解析头部信息: 了解文件类型、架构、入口点等信息。

- 识别函数: 通过分析代码段和相关标志来确定函数的边界。

- 转换为汇编: 将机器码转换为汇编指令。

- 构建控制流图: 展示函数内以及函数间的控制流。

- 注释和优化: 对生成的汇编代码进行注释和优化。

3.2.3 导出反汇编结果

反汇编结束后,可以将结果导出为多种形式,如:

- 文本文件

- 图像(流程图、控制流图等)

- 交互式环境(如REPL)

graph LR

A[开始反汇编]

A --> B[载入二进制文件]

B --> C[解析头部信息]

C --> D[识别函数]

D --> E[转换为汇编]

E --> F[构建控制流图]

F --> G[注释和优化]

G --> H[导出反汇编结果]

3.3 反汇编结果的解读与分析

3.3.1 识别关键代码段

解读反汇编的结果首先需要识别关键代码段,比如循环、条件判断、函数调用等。关键代码段往往涉及到程序的逻辑决策和重要的执行流程。

3.3.2 分析程序逻辑结构

分析程序的逻辑结构是理解程序行为的关键。我们需要关注程序中的分支和循环结构,以及函数如何被调用和返回。

3.3.3 寻找潜在的安全漏洞

通过仔细的分析,可以发现程序中的安全漏洞,如缓冲区溢出、整数溢出、逻辑错误等。识别这些漏洞对于保护软件安全至关重要。

示例分析:

- 查找未检查的缓冲区操作。

- 分析指针和引用的正确性。

- 识别不安全的系统调用和API使用。

反汇编软件在软件分析、安全检查和逆向工程中扮演着不可替代的角色。掌握如何使用这些工具,并能从中获取有用的信息,对于任何寻求深入理解程序行为的人来说都是必不可少的技能。通过本章节的介绍,我们希望你已经对反汇编软件的使用有了一个全面的了解。

4. 代码分析与调试支持

4.1 代码分析技巧

4.1.1 静态代码分析方法

静态代码分析是一种无需执行程序即可分析代码的技术。这种方法包括检查源代码或二进制代码的语法、风格以及潜在的逻辑缺陷。静态分析工具如 SonarQube, Checkmarx 和 Flawfinder 等可以识别出代码中的不安全或可疑模式。

在使用静态分析工具时,开发者可以发现潜在的漏洞、代码异味(code smells)、性能问题以及其他不符合最佳实践的代码结构。例如,某一个函数的参数过多可能会降低代码的可读性和可维护性。

下面是一个示例代码块,展示如何使用静态分析工具进行代码分析:

import re

# 示例函数

def find_phone_number(text):

pattern = r"\b\d{3}[-.]?\d{3}[-.]?\d{4}\b" # 匹配电话号码格式

matches = re.findall(pattern, text)

return matches

# 待分析的代码字符串

code_to_analyze = """

import re

def find_phone_number(text):

pattern = r"\\b\\d{3}[-.]?\\d{3}[-.]?\\d{4}\\b"

matches = re.findall(pattern, text)

return matches

# 执行静态分析的函数

def perform_static_analysis(code):

# 可以使用Python的静态分析工具如PyLint进行分析

# 此处仅为示例,实际调用PyLint命令

print(f"Performing static analysis on the code snippet:\n{code}")

perform_static_analysis(code_to_analyze)

该代码块首先定义了一个用于查找电话号码的函数,然后展示了如何进行静态代码分析。实际的静态分析工具会提供详细的报告,指出代码中的问题所在,并给出改进建议。

4.1.2 动态代码跟踪技术

动态代码分析涉及在运行时执行程序,监控程序的行为,包括内存访问、线程交互、执行路径和性能分析等。动态分析可以更深入地理解程序在实际运行时的状态,发现那些静态分析难以捕捉到的问题,如竞态条件和内存泄漏。

使用动态代码分析通常需要调试器和性能分析工具,如 GDB,Valgrind,或者Intel VTune等。这些工具能够帮助开发者理解程序的执行流程和性能瓶颈。

以下示例展示了如何使用 GDB 对程序进行动态分析:

# 启动程序的调试会话

$ gdb ./my_program

# 在调试器中运行程序

(gdb) run

# 在断点处停止执行

(gdb) break main

# 单步执行程序

(gdb) step

# 查看变量值

(gdb) print variable_name

# 继续执行到下一个断点

(gdb) continue

以上代码展示了使用 GDB 进行动态分析的基本步骤。在实际操作中,开发者可以设置各种断点来检查变量的状态,以及在特定条件下控制程序的执行流程。

4.2 调试支持工具的集成使用

4.2.1 集成调试环境的搭建

集成开发环境(IDE)如 Visual Studio, Eclipse 和 PyCharm 等提供了调试器集成支持,可以有效地将源代码与调试信息结合在一起,提高开发效率和调试的便捷性。集成调试环境通常包含了源代码的编辑、编译和调试功能。

搭建集成调试环境时,首先需要下载并安装相应的IDE,然后配置项目环境,确保编译器和调试器链接正确。多数IDE都提供了图形化的配置向导和详细的文档指导,这使得搭建过程相对简单明了。

4.2.2 调试过程中常用功能介绍

集成调试环境中常用的调试功能包括:

- 断点(Breakpoints):允许开发者在代码的关键位置停止程序执行。

- 单步执行(Stepping):逐行执行代码,可以逐步跟踪程序的执行流程。

- 变量查看(Variable Inspection):查看和修改变量的值。

- 堆栈追踪(Stack Trace):查看调用栈信息,帮助了解程序的执行路径。

利用这些功能,开发者可以在程序运行时检查其内部状态,快速定位并修复bug。

4.3 调试实例与故障排除

4.3.1 调试常见问题分析

在调试过程中,开发者可能会遇到各种问题,如程序崩溃、性能瓶颈、数据不一致或难以复现的错误。这些问题可能由内存泄漏、线程同步问题、逻辑错误或外部依赖问题引起。

例如,内存泄漏通常难以在代码审查中被发现,但在长时间运行程序后可能会导致性能下降。使用像 Valgrind 这样的内存调试工具可以检测内存泄漏,并帮助定位问题发生的位置。

4.3.2 故障排除技巧分享

故障排除的第一步是创建最小化可复现问题的环境。这意味着应该尽可能减少代码量,并确保代码是隔离的,以便准确地重现错误。

其次,使用日志记录和错误报告机制,详细记录错误发生前后的环境状态和程序行为。这有助于开发者理解问题的背景和可能的成因。

例如,使用 Python 的 logging 模块可以方便地记录程序运行时的关键信息:

import logging

logging.basicConfig(filename='app.log', level=logging.DEBUG)

def main():

# 执行程序的核心逻辑

pass

if __name__ == "__main__":

main()

此外,调试时不要忘记查看错误消息、异常堆栈跟踪信息以及关联的代码行,这些信息往往包含了修复问题的关键线索。

最后,逐步检查程序的执行流程,分析程序在遇到特定输入时的响应。这可能涉及到使用调试器单步执行代码,观察变量值的变化,或者在可疑函数调用前后设置断点。通过观察程序在这些关键点的行为,开发者可以逐步缩小问题范围,直至找到并修复bug。

graph LR

A[开始调试] --> B[设置断点]

B --> C[执行至断点]

C --> D[单步执行]

D --> E[查看变量值]

E --> F{是否有异常}

F -->|是| G[记录异常堆栈信息]

F -->|否| H[继续执行]

G --> I[分析异常原因]

H --> J[检查代码逻辑]

I --> K[定位问题]

J --> K

K --> L[修复问题]

L --> M[重新测试]

M -->|失败| B

M -->|成功| N[调试完成]

以上流程图展示了一个典型的调试过程,包括设置断点、单步执行、查看变量值、记录异常和分析问题所在,直至问题得到修复并完成测试。

通过使用代码分析和调试支持工具,开发者可以更高效地识别问题、定位代码中的bug,并进行相应的修复工作,从而确保程序的稳定性和性能。

5. 字符串提取功能

5.1 字符串提取的原理与意义

5.1.1 字符串在DLL中的作用

在动态链接库(DLL)中,字符串可以作为标识符,用来表示资源、错误消息、帮助文档索引等。它们为开发者提供了一种简单的方式来记录和显示有意义的信息,而无需硬编码这些信息到程序的可执行文件中。这对于多语言支持以及在程序运行时修改文本内容非常有用。当DLL被不同的应用程序调用时,字符串能够提供足够的上下文,帮助理解程序在特定时刻的执行状态。

5.1.2 字符串提取的重要性

在逆向工程和软件分析中,字符串提取是一项重要的步骤,因为它能够提供关于DLL功能和潜在行为的线索。分析DLL中包含的字符串可以帮助识别特定的功能模块、版本信息、内部变量名等关键细节,这在调试软件或进行安全分析时尤其重要。此外,字符串提取也能辅助查找可能存在的恶意字符串,如隐藏的URL、后门命令等,这对于安全审计和恶意软件检测具有显著价值。

5.2 如何有效提取DLL中的字符串

5.2.1 使用专用工具提取字符串

要从DLL中提取字符串,我们可以使用各种专用的工具,如Resource Hacker、PE Explorer、CFF Explorer等。这些工具能够解析DLL文件的资源部分,并提供用户界面来查看和提取字符串。下面是使用Resource Hacker提取DLL中字符串的一个基本步骤:

- 下载并安装Resource Hacker。

- 打开Resource Hacker,并通过File -> Open打开目标DLL文件。

- 在Resource Hacker的左侧导航面板中,找到并点击字符串资源。

- 检查右侧视图中显示的字符串,右键点击并选择“Save String Table Resource”来导出字符串。

# Resource Hacker 命令行导出字符串示例

ResourceHacker.exe -action save -res DLL文件路径 -savepath 导出路径 -mask STRINGTABLE

5.2.2 分析提取结果并优化

提取出的字符串通常包含大量数据,因此需要进一步的分析来优化结果。一些常见的优化方法包括:

- 清理无用和不完整的字符串。

- 使用正则表达式匹配潜在的敏感信息,如IP地址、域名等。

- 将字符串分门别类,例如按功能模块或按软件版本。

- 利用专门的字符串分析工具或脚本对字符串进行自动化处理。

5.3 字符串提取在逆向工程中的应用

5.3.1 字符串提取与恶意代码检测

在逆向工程中,字符串提取对于恶意代码检测非常有价值。恶意软件作者有时会在代码中嵌入特殊的字符串,以用于调试目的或作为控制命令。提取出这些字符串可以帮助安全研究人员迅速识别恶意软件的功能和行为模式。此外,一些自动化工具,如YARA,支持通过正则表达式和字符串模式来检测已知的恶意软件。

# YARA 规则示例,用于检测包含特定字符串的恶意软件

rule ExampleMalware {

strings:

$str1 = "malicious string 1"

$str2 = "malicious string 2" nocase

condition:

$str1 or $str2

}

5.3.2 字符串提取在漏洞分析中的角色

在漏洞分析过程中,字符串提取同样扮演着重要角色。例如,通过分析DLL中的字符串,研究人员可能发现未加保护的敏感数据访问,或发现程序在处理字符串输入时的潜在缓冲区溢出。字符串中的特定格式或错误消息也可以帮助研究人员更准确地定位程序中可能存在的漏洞。

接下来的章节将探讨DLL查看与反汇编软件的应用场景,以及在实际使用这些工具时应注意的事项。

6. DLL查看与反汇编软件的应用场景

软件开发是一个复杂且持续的过程,涉及诸多环节。DLL查看与反汇编软件作为开发中不可或缺的工具,其应用范围广泛,既包括软件的调试与优化,也涵盖安全分析、学术研究等多个层面。

6.1 软件开发中的应用场景

6.1.1 调试阶段的使用

在软件开发过程中,调试阶段是一个关键时期。开发人员需确认代码的正确性和程序的稳定性。DLL查看与反汇编软件在这一阶段扮演了“侦探”的角色,帮助开发者发现并解决问题。

- 功能验证: 通过查看DLL文件,开发人员可以验证组件的功能是否按预期工作。

- 错误定位: 反汇编工具可提供底层的执行细节,帮助定位程序的错误和异常。

- 性能分析: 分析DLL加载与卸载的时机,可以对性能瓶颈进行优化。

6.1.2 优化与维护中的应用

软件发布后的优化与维护同样重要。DLL查看与反汇编工具在这一环节中,帮助开发者进行性能分析和bug修复。

- 依赖管理: 使用这些工具可以分析DLL文件之间的依赖关系,避免循环依赖导致的维护困难。

- 代码优化: 反汇编提供了一种深入理解程序行为的方式,帮助开发者进行代码层面的优化。

- 版本控制: 查看工具可以帮助追踪DLL文件的变化,评估不同版本间的影响。

6.2 安全分析与逆向工程

6.2.1 恶意软件分析

恶意软件分析是安全领域中的一项重要工作。DLL查看和反汇编软件在这一领域具有不可或缺的作用:

- 行为分析: 通过逆向DLL文件,安全专家可以识别恶意行为,如隐藏进程、注入技术等。

- 漏洞挖掘: 分析DLL文件的反汇编代码,可发现潜在的软件漏洞。

- 恶意代码检测: 特征码提取等技术,可帮助检测与识别已知的恶意代码。

6.2.2 安全审计与漏洞挖掘

安全审计与漏洞挖掘是确保软件安全的关键环节。在这一环节中,DLL查看与反汇编工具能够发挥以下作用:

- 审计报告: 使用这些工具可以帮助完成安全审计报告,包括组件的安全性评估。

- 风险评估: 通过反汇编代码,可以评估已知和未知的安全风险。

- 预防措施: 发现潜在的安全漏洞后,及时采取修补和加固措施。

6.3 学术研究与教育

6.3.1 作为教学辅助工具

在学术领域,特别是在计算机科学教育中,DLL查看与反汇编软件成为教学的重要辅助工具:

- 教育实践: 通过实际操作这些工具,学生可以更直观地理解程序是如何编译和运行的。

- 研究方法: 反汇编工具的使用可以帮助学生学习如何分析复杂系统的行为。

6.3.2 研究人员的高级应用探索

研究人员可利用DLL查看与反汇编工具进行更深入的研究:

- 系统架构理解: 详细分析DLL文件,研究人员可以更深入地了解操作系统的内部工作原理。

- 软件行为分析: 反汇编软件使研究人员能够理解软件的行为模式,从而提出新的优化或安全策略。

通过以上章节的深入探讨,我们可以看到DLL查看与反汇编软件在不同的应用场合中,发挥着重要作用。无论是在软件开发的调试优化阶段,安全分析的逆向工程中,还是在学术研究与教育的高级应用探索,这些工具都显示出了其不可或缺的价值和作用。

简介:DLL是Windows系统中可执行代码和数据的库,用于提供程序间的函数、资源、类等。本文介绍了一种软件工具,它允许开发者查看DLL文件的详细信息并反汇编成汇编语言,从而深入理解DLL的工作原理和结构。工具的功能包括查看导出和导入函数、资源信息、模块信息,及将机器码转换为汇编语言,辅助进行代码分析、调试和字符串提取。该软件适用于软件调试、逆向工程、安全分析和依赖管理等场景。使用时需遵守版权法律,并可能需要汇编语言知识。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?