Apache Dubbo是一款应用广泛的Java RPC分布式服务框架。Apache Dubbo于2020年6月23日披露在Dubbo Provider中存在一个反序列化远程代码执行漏洞(CVE-2020-1948),攻击者可以构造并发送带有恶意参数负载的RPC请求,当恶意参数被反序列化时将导致远程代码执行。

参考链接:

hxxps://www.mail-rchive.com/dev@dubbo.apache.org/msg06544.html

Apache Dubbo 通过Dubbo协议进行RPC通信时默认使用Hessian进行对象序列化与反序列化,该反序列化方式存在反序列化漏洞,导致在服务端解析序列化数据时产生RCE,该漏洞利用方式分为两种。

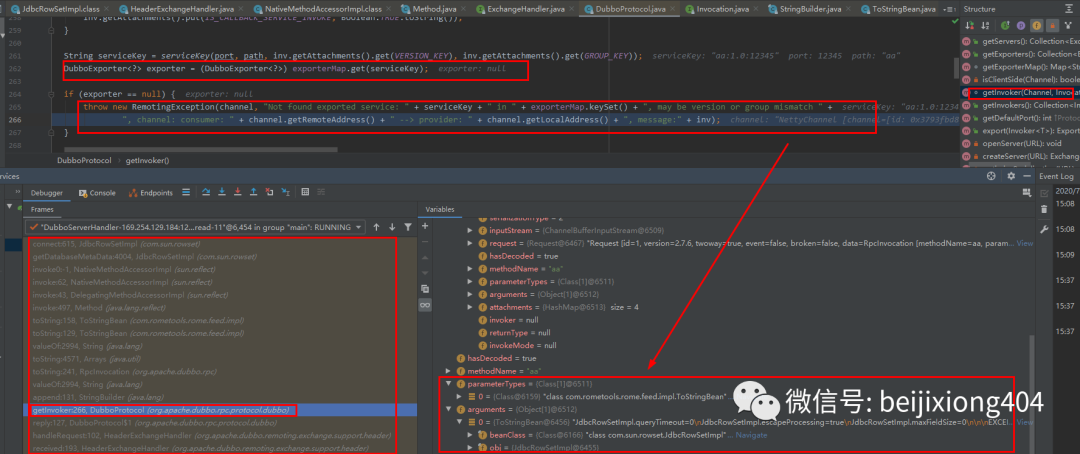

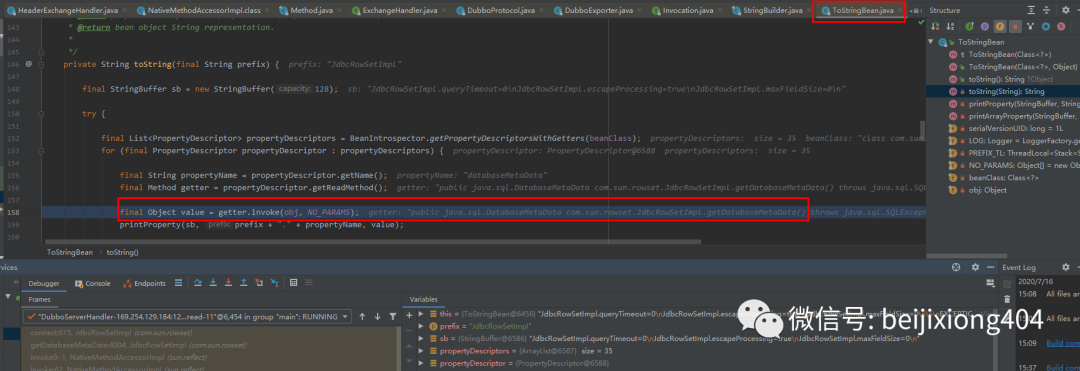

第一种是rui0师傅提出的“Java后反序列化漏洞”利用实现,原理是恶意代码执行不是在反序列化过程中触发,而是利用被反序列成对象后大概率会调用的一种对象方法进行任意代码执行。Dubbo中利用ROME的ToStringBean类,该类在反序列化过程中没有黑名单处理,但是反序列化之后的一次抛出异常中输出这个对象信息时隐式调用了它的toString方法导致RCE。位置如图:

当调用org.apache.dubbo.rpc.protocol.dubbo.DubboProtocol.class的getInvoker方法时会通过servicekey找对应的对象,找不到时抛出 RemotingException 异常,当抛出该异常时通过toString方法获取对象的字符串信息产生异常信息,而ROME的ToStringBean的toString方法会不断的将通过反射调用其属性类的方法。(2.7.5版本以上异常信息字符串产生变化,无法利用该种方式。)

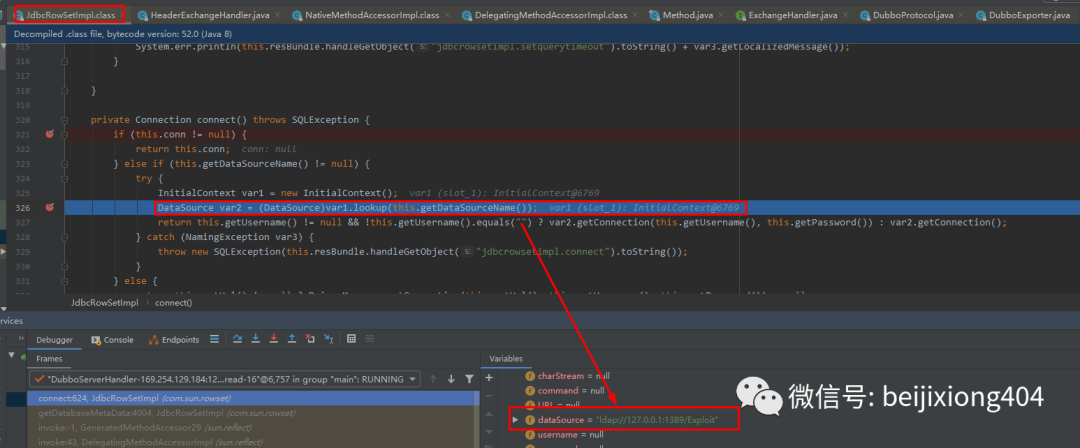

于是,进一步利用com.sun.rowset.JdbcRowSetImpl实现JNDI注入。

函数调用栈如下:

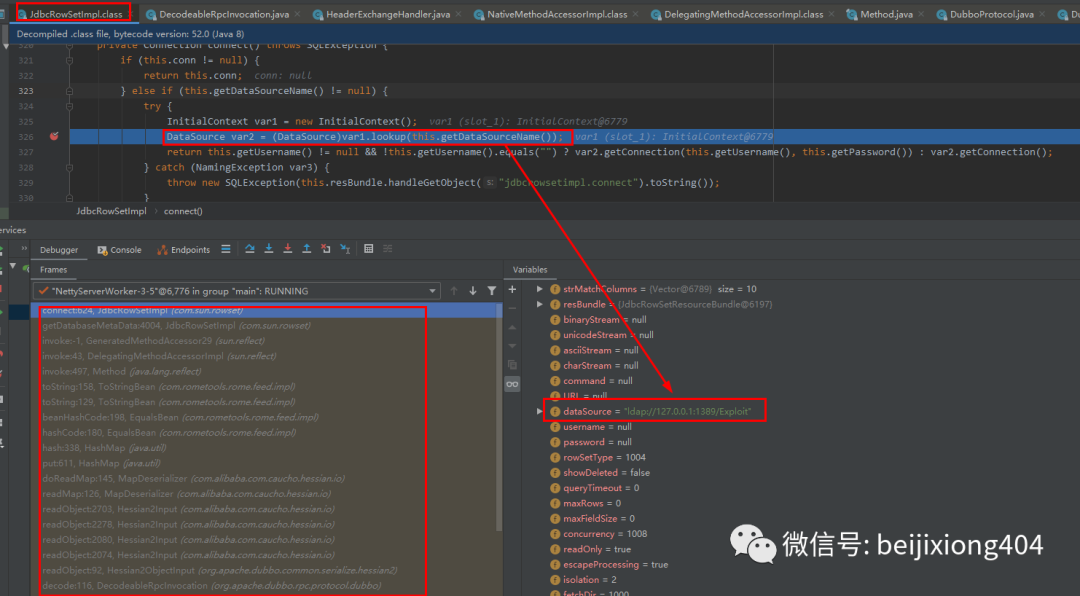

connect:615, JdbcRowSetImpl (com.sun.rowset)getDatabaseMetaData:4004, JdbcRowSetImpl (com.sun.rowset)……invoke:497, Method (java.lang.reflect)toString:158, ToStringBean (com.rometools.rome.feed.impl)valueOf:2994, String (java.lang)toString:4571, Arrays (java.util)toString:241, RpcInvocation (org.apache.dubbo.rpc)valueOf:2994, String (java.lang)append:131, StringBuilder (java.lang)getInvoker:266, DubboProtocol (org.apache.dubbo.rpc.protocol.dubbo)reply:127, DubboProtocol$1 (org.apache.dubbo.rpc.protocol.dubbo)handleRequest:102, HeaderExchangeHandler (org.apache.dubbo.remoting)第二种利用方式是直接反序列化hessian的数据,反序列化期间对HashMap的操作进入toString实现反序列化。(需要调用正确的service和method)

函数代码栈如下:

connect:624, JdbcRowSetImpl (com.sun.rowset)getDatabaseMetaData:4004, JdbcRowSetImpl (com.sun.rowset)invoke:497, Method (java.lang.reflect)toString:158, ToStringBean (com.rometools.rome.feed.impl)toString:129, ToStringBean (com.rometools.rome.feed.impl)beanHashCode:198, EqualsBean (com.rometools.rome.feed.impl)hashCode:180, EqualsBean (com.rometools.rome.feed.impl)hash:338, HashMap (java.util)put:611, HashMap (java.util)doReadMap:145, MapDeserializer (com.alibaba.com.caucho.hessian.io)readMap:126, MapDeserializer (com.alibaba.com.caucho.hessian.io)readObject:92, Hessian2ObjectInput (org.apache.dubbo.common.serialize.hessian2)……callDecode:440, ByteToMessageDecoder (io.netty.handler.codec)

372

372

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?